Alterator-secsetup

Название пакета

alterator-secsetup

Назначение

alterator-secsetup включает два модуля: Настройки безопасности и Блокировка терминала. Модуль Настройки безопасности позволяет:

- включить блокировку макросов в таких приложениях, как LibreOffice и VLC PLayer;

- включить хэширование паролей пользователей по алгоритму ГОСТ Р 34.11-2012;

- игнорировать биты SUID в двоичных файлах (возможны исключения);

- запретить запуск выбранных интерпретаторов в интерактивном режиме;

- отключить возможность создания ссылок на открытый файл в выбранных каталогах.

Модуль Блокировка терминала позволяет ограничить определённым пользователям возможность использования определённых TTY.

Запуск

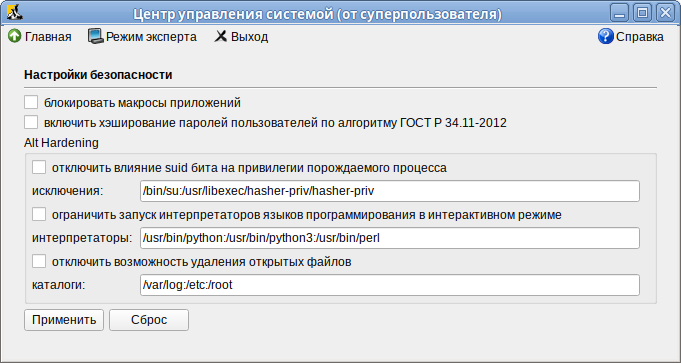

Модуль Настройки безопасности доступен в GUI (раздел Система ▷ Настройки безопасности):

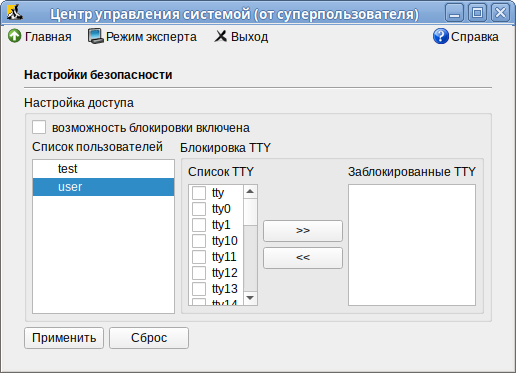

Модуль Блокировка терминала доступен в GUI (раздел Система ▷ Блокировка терминала):

Использование модуля Настройки безопасности

Блокировка макросов в приложениях

Для того чтобы заблокировать макросы приложений (LibreOffice, LibreOffice-still и VLC) следует отметить пункт «Блокировать макросы приложений» и нажать кнопку «Применить».

Хэширование паролей по алгоритму ГОСТ Р 34.11-2012

Для того чтобы изменить типа хеша по умолчанию на gost-yescrypt необходимо отметить пункт «Включить хэширование паролей пользователей по алгоритму ГОСТ Р 34.11-2012» и нажать кнопку «Применить».

В результате все вновь создаваемые пароли пользователей будут использовать выбранный тип хэширования:

# passwd test

# passwd -S test

Password set, gost-yescrypt encryption.

Запрет бита исполнения (SUID)

Если отметить пункт «Отключить влияние suid бита на привилегии порождаемого процесса», биты SUID во всех двоичных файлах, кроме явно перечисленных в поле «Исключения» будут игнорироваться в масштабе всей системы. Файлы, перечисленные в поле «Исключения», должны разделяться двоеточиями.

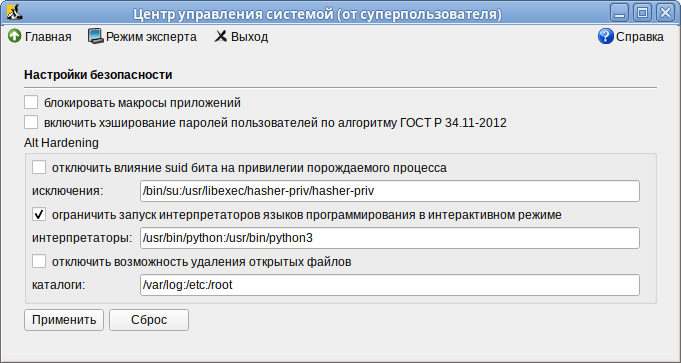

Блокировка интерпретаторов (запрет запуска скриптов)

При отмеченном пункте «Ограничить запуск интерпретаторов языков программирования в интерактивном режиме» блокируется несанкционированное использование интерпретатора для выполнения кода напрямую из командной строки. Список ограниченных интерпретаторов должен быть перечислен в поле «Интерпретаторы» (разделитель — двоеточие).

все скрипты, начинающиеся с #!/usr/bin/env python, будут заблокированы:

$ ./new.py

/usr/bin/env: «python»: Операция не позволена

$ python new.py

bash: /usr/bin/python: Операция не позволена

$ cat new.py

#!/usr/bin/env python

print("Hello world")

Отключение ссылок для открытых файлов

Для отключения возможности создания ссылок на открытый файл следует установить отметку на пункте «Отключить ссылки для открытых файлов». В поле «Каталоги» должны быть перечислены разделенные двоеточиями каталоги.

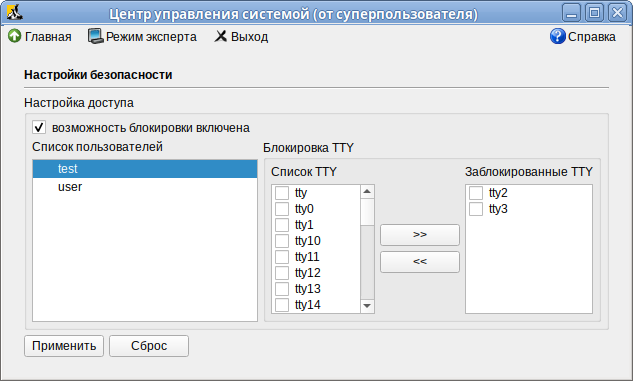

Использование модуля Блокировка терминала

Для включения модуля необходимо установить отметку в поле «Возможность блокировки включена». Для каждого отдельного пользователя системы можно заблокировать любые необходимые TTY, для этого в окне «Список пользователей» необходимо выбрать пользователя, в окне «Список TTY» отметить консоли, которые должны быть заблокированы для данного пользователя, перенести их в окно «Заблокированные TTY» и нажать кнопку «Применить»:

Модуль является интерфейсом для файла конфигурации /etc/security/access.conf.