Alterator-openvpn-server

Название пакета

alterator-openvpn-server

Назначение

Модуль OpenVPN-сервер позволяет задать параметры OpenVPN-сервера.

VPN — технология, позволяющая организовать логическую, защищённую сеть поверх существующих соединений, например Интернет. VPN часто используется для безопасного соединения удалённых офисов.

Используя этот модуль можно:

- включить/отключить OpenVPN-сервер;

- настроить параметры сервера: тип, сети сервера, использование сжатия и т.д.;

- управлять сертификатами сервера;

- настроить сети клиентов.

Запуск

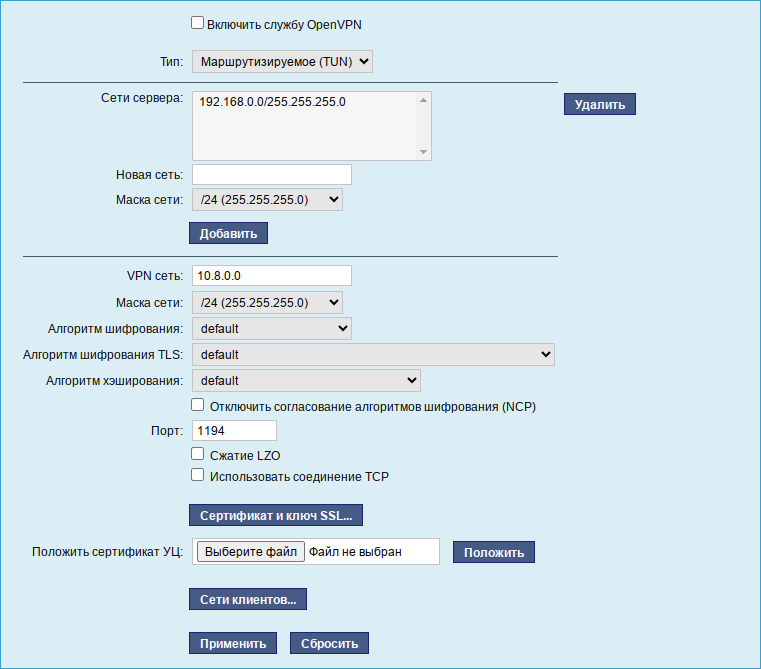

Модуль OpenVPN-сервер доступен в веб-интерфейсе по адресу https://ip-address:8080 (раздел Серверы ▷ OpenVPN-сервер):

Параметры модуля

- Тип

- Тип подключения: маршрутизируемое (используется TUN) или через мост (используется TAP).

- Сеть сервера, Маска сети сервера

- Поля для ввода информации о сети и маске сервера.

- VPN-сеть, Маска сети

- В эти поля вводится VPN-сеть.

- Алгоритм шифрования

- Список для выбора алгоритма шифрования.

- Алгоритм шифрования TLS

- Список для выбора алгоритма шифрования для канала управления.

- Алгоритм хэширования

- Список для выбора алгоритма хэширования.

- Отключить согласование алгоритмов шифрования (NCP)

- Отключение механизма согласования алгоритмов шифрования. По умолчанию OpenVPN автоматически подбирает алгоритм шифрования, не учитывая алгоритм, заданный в поле «Алгоритм шифрования», если на стороне клиента также не задана данная опция отключения NCP. Если данная опция задана — всегда будет учитываться алгоритм из поля «Алгоритм шифрования».

- Порт

- Порт OpenVPN-сервера. Порт по умолчанию: 1194.

- Сжатие LZO

- Включение сжатия пакетов, проходящих через туннель, по алгоритму LZO. Должно быть включено либо отключено и на сервере и на клиенте.

- Сертификат и ключ SSL

- Настройка параметров используемого при соединении SSL-сертификата.

- Сети клиентов

- Интерфейс для добавления сетей клиентов. Помимо сети/маски для клиентов указывается DNS-сервер и домен. Обратите внимание, что сети сервера и клиентов не должны пересекаться.

Настройка OpenVPN-сервера

Для создания соединения необходимо установить флажок «Включить службу OpenVPN», выбрать тип подключения: «Маршрутизируемое (используется TUN)» или «Посредством моста (используется TAP)», и проверить открываемую по соединению сеть (обычно это локальная сеть в виде IP-адреса и маски подсети).

Обратите внимание, что на стороне клиента, должен быть выбран тот же тип виртуального устройства, что и на стороне сервера. Для большинства случаев подходит маршрутизируемое подключение.

Далее можно выбрать алгоритмы шифрования и алгоритм хэширования.

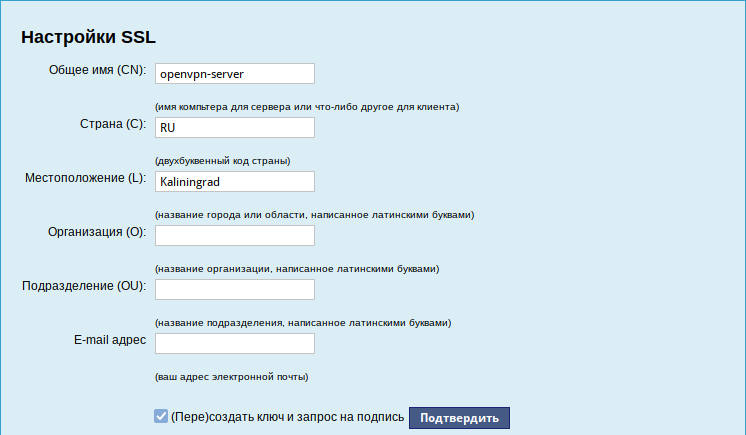

Для настройки сертификата и ключа ssl необходимо нажать на кнопку «Сертификат и ключ ssl…». Откроется окно модуля «Управление ключами SSL»:

Здесь нужно заполнить поля «Общее имя (CN)», «Страна (С)» (прописными буквами), отметить пункт «(Пере)создать ключ и запрос на подпись» и нажать кнопку «Подтвердить». После этого станет активной кнопка «Забрать запрос на подпись»:

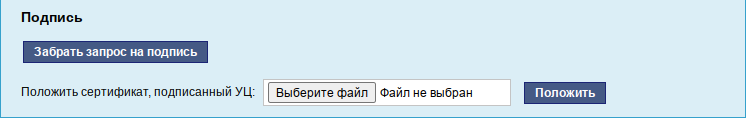

Если нажать на кнопку «Забрать запрос на подпись», появится диалоговое окно с предложением сохранить файл <общее_имя>.csr. Необходимо сохранить этот файл на диске.

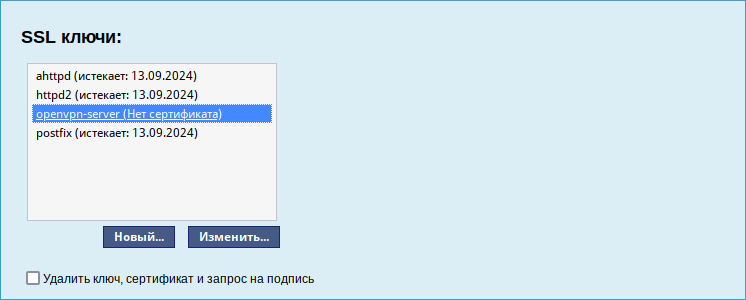

В разделе «Управление ключами SSL» появился новый ключ <общее_имя> (Нет сертификата):

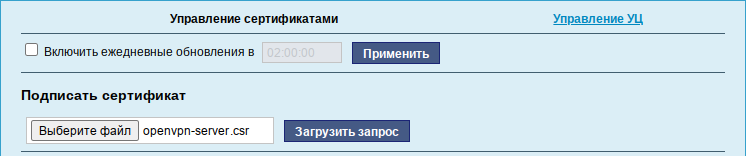

Чтобы подписать сертификат необходимо перейти в модуль «Удостоверяющий Центр» — «Управление сертификатами», нажать кнопку «Выберите файл», указать путь до полученного запроса (<общее_имя>.csr) и нажать кнопку «Загрузить запрос:

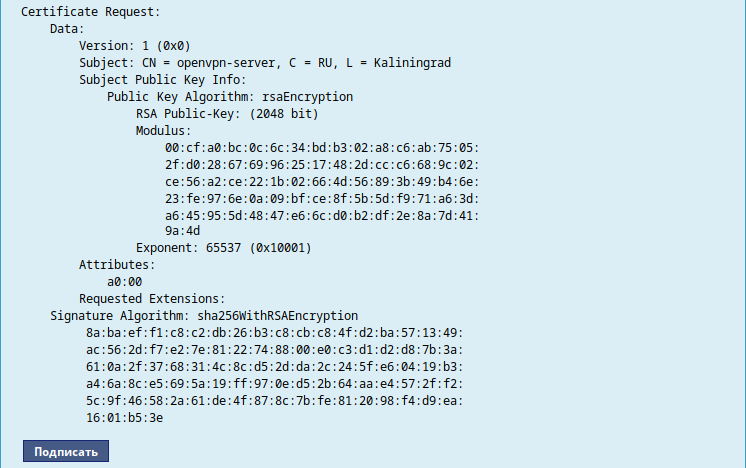

В результате на экране появится запрос на подпись и кнопка «Подписать»:

Необходимо нажать на кнопку «Подписать» и сохранить файл output.pem (подписанный сертификат).

Далее в разделе «Управление ключами SSL», необходимо выделить ключ <общее_имя> (Нет сертификата) и нажать кнопку «Изменить».

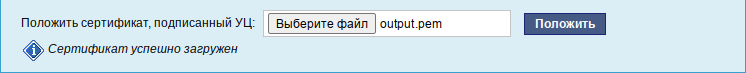

В появившемся окне, в разделе «Положить сертификат, подписанный УЦ» следует нажать кнопку «Выберите файл», указать путь до файла output.pem и нажать кнопку «Положить»:

Появится сообщение: «Сертификат успешно загружен» («Certificate successfully uploaded»).

В разделе «Управление ключами SSL» видно, что ключ <общее_имя> (Нет сертификата) изменился на <общее_имя> (истекает_и_дата). Ключ создан и подписан.

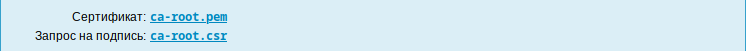

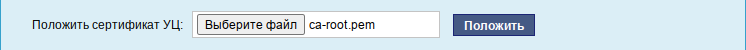

Для того чтобы положить сертификат УЦ, необходимо найти его в разделе «Удостоверяющий Центр», нажать на ссылку «Управление УЦ» и забрать сертификат, нажав на ссылку «Сертификат: ca-root.pem»

В разделе OpenVPN-сервер, в графе «Положить сертификат УЦ», нажав на кнопку «Выберите файл», указать путь к файлу ca-root.pem и нажать кнопку «Положить»

Появится сообщение: «Сертификат УЦ успешно загружен»

Для включения OpenVPN необходимо отметить пункт «Включить службу OpenVPN» и нажать кнопку «Применить».

Появится новое соединение:

$ ip a

3: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 100

link/none

inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0

valid_lft forever preferred_lft forever

inet6 fe80::ff8d:a33f:948b:4efb/64 scope link stable-privacy

valid_lft forever preferred_lft forever

Настройка клиентских подключений

Для настройки клиентских подключений можно воспользоваться модулем «OpenVPN-соединения».