Alterator-net-openvpn: различия между версиями

Нет описания правки |

|||

| Строка 27: | Строка 27: | ||

:Позволяет остановить или запустить соединение. | :Позволяет остановить или запустить соединение. | ||

;Сервер, порт | ;Сервер, порт | ||

:Поля для указания | :Поля для указания IP-адреса сервера и порта для подключения. | ||

;Ключ | ;Ключ | ||

:Выбор ключа, используемого при подключении. | :Выбор ключа, используемого при подключении. | ||

| Строка 53: | Строка 53: | ||

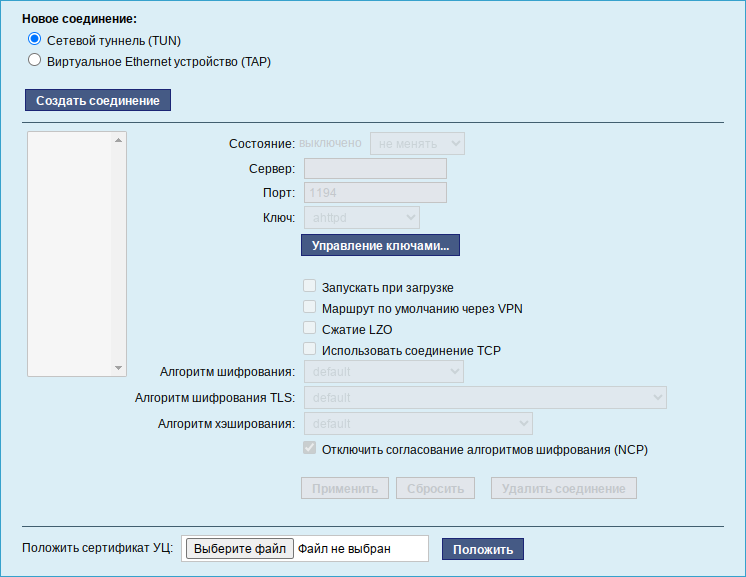

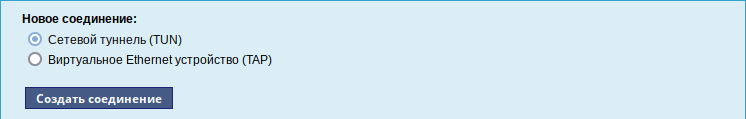

Для создания нового соединения необходимо отметить пункт «Сетевой туннель (TUN)» или «Виртуальное Ethernet устройство (TAP)» (должен быть выбран тот же тип, что и на стороне сервера) и нажать кнопку «Создать соединение»: | Для создания нового соединения необходимо отметить пункт «Сетевой туннель (TUN)» или «Виртуальное Ethernet устройство (TAP)» (должен быть выбран тот же тип, что и на стороне сервера) и нажать кнопку «Создать соединение»: | ||

[[Файл:Alterator-net-openvpn2.png|Новое соединение]] | [[Файл:Alterator-net-openvpn2.png|Новое соединение OpenVPN]] | ||

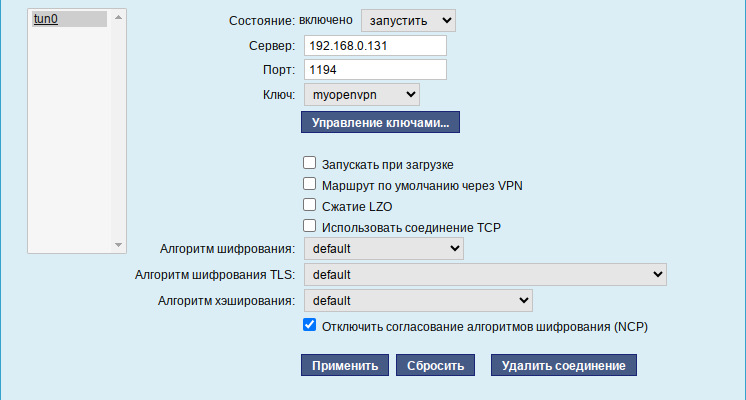

В результате станут доступны настройки соединения: | В результате станут доступны настройки соединения: | ||

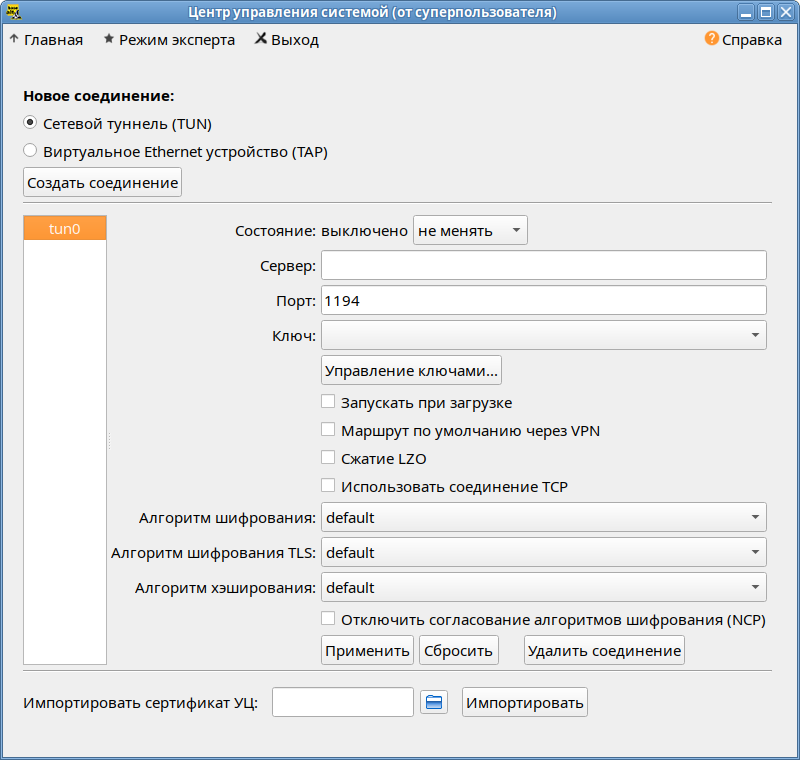

[[Файл:Alterator-net-openvpn1.png|Настройки соединения]] | [[Файл:Alterator-net-openvpn1.png|Настройки соединения OpenVPN]] | ||

=== Ключ и запрос на подпись === | === Ключ и запрос на подпись === | ||

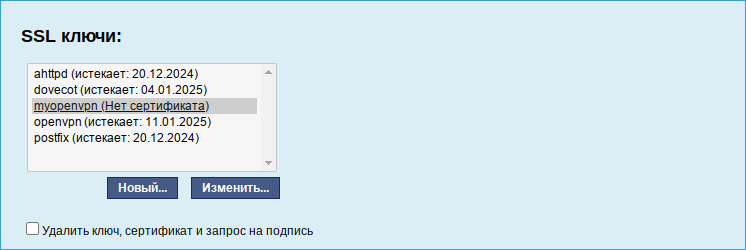

Далее необходимо создать SSL ключ. Для этого нужно нажать на кнопку «Управление ключами». В открывшемся окне нажать кнопку «Новый…»: | Далее необходимо создать SSL ключ. Для этого нужно нажать на кнопку «Управление ключами». В открывшемся окне (модуль [[Alterator-sslkey|«Управление ключами SSL»]]) нажать кнопку «Новый…»: | ||

[[Файл:Alterator-sslkey1.png|SSL ключи]] | [[Файл:Alterator-sslkey1.png|SSL ключи]] | ||

| Строка 104: | Строка 104: | ||

[[Файл:Alterator-ca2.png|Импорт сертификата УЦ]] | [[Файл:Alterator-ca2.png|Импорт сертификата УЦ]] | ||

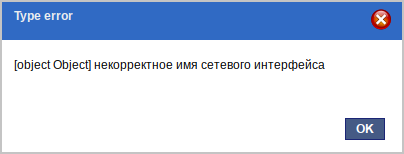

{{Note| Если при импорте сертификата УЦ возникает ошибка (см. также {{altbug|38614}}): | |||

[[Файл:Alterator-net-openvpn-error.png|Ошибка в модуле Alterator-net-openvpn при импорте сертификата]] | |||

то можно добавить сертификат вручную, выполнив команду: | |||

<syntaxhighlight lang="bash"># cat /home/user/ca-root.pem > /etc/net/ifaces/tun0/ovpnca</syntaxhighlight> | |||

где: | |||

* {{path|/home/user/ca-root.pem}} — путь до сертификата УЦ; | |||

* tun0 — имя сетевого интерфейса; | |||

}} | |||

=== Установка OpenVPN-соединения с OpenVPN-server'ом === | === Установка OpenVPN-соединения с OpenVPN-server'ом === | ||

| Строка 118: | Строка 129: | ||

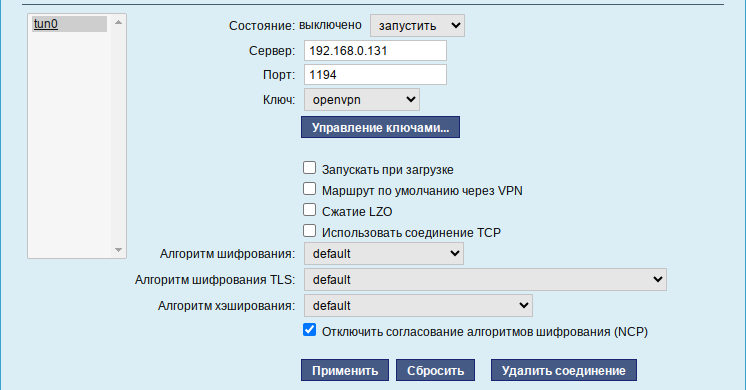

[[Файл:Alterator-net-openvpn3.png|Настройки соединения]] | [[Файл:Alterator-net-openvpn3.png|Настройки соединения]] | ||

Проверить, появилось ли соединение с сервером можно | Проверить, появилось ли соединение с сервером можно, выполнив команду: | ||

<syntaxhighlight lang="bash">$ ip addr</syntaxhighlight> | |||

Должно появиться новое соединение tun0. При обычных настройках это может выглядеть так: | Должно появиться новое соединение tun0. При обычных настройках это может выглядеть так: | ||

tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc | tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 500 | ||

link/ | link/none | ||

inet 10.8.0.6 peer 10.8.0.5/32 scope global tun0 | inet 10.8.0.6 peer 10.8.0.5/32 scope global tun0 | ||

Текущая версия от 14:17, 12 января 2024

Название пакета

alterator-net-openvpn

Назначение

Модуль OpenVPN-соединения позволяет настроить OpenVPN-подключение.

Используя данный модуль можно:

- создавать/удалять подключения к различным серверам;

- настраивать параметры подключения.

Запуск

Модуль OpenVPN-соединения доступен как в GUI (раздел Сеть ▷ OpenVPN-соединения):

так и в веб-интерфейсе https://ip-address:8080 (раздел Сеть ▷ OpenVPN-соединения):

Параметры модуля

- Состояние

- Позволяет остановить или запустить соединение.

- Сервер, порт

- Поля для указания IP-адреса сервера и порта для подключения.

- Ключ

- Выбор ключа, используемого при подключении.

- Запускать при загрузке

- Автоматическое соединение при загрузке системы.

- Маршрут по умолчанию через VPN

- Позволяет осуществлять маршрутизацию через VPN-соединение.

- Сжатие LZO

- Включение/отключение сжатия передаваемых данных. Эта настройка должна быть идентична на стороне сервера и клиента.

- Алгоритм шифрования

- Список для выбора алгоритма шифрования.

- Алгоритм шифрования TLS

- Список для выбора алгоритма шифрования для канала управления.

- Алгоритм хэширования

- Список для выбора алгоритма хэширования.

- Отключить согласование алгоритмов шифрования (NCP)

- Отключение механизма согласования алгоритмов шифрования. По умолчанию OpenVPN автоматически подбирает алгоритм шифрования, не учитывая алгоритм, заданный в поле «Алгоритм шифрования». Данная опция отключает это поведение и позволяет напрямую использовать алгоритм из поля «Алгоритм шифрования».

- Сетевой туннель (TUN), Виртуальное Ethernet устройство (TAP)

- Тип соединения. Должен быть выбран тот же тип, что и на стороне сервера.

Использование модуля

Создание соединения

Для создания нового соединения необходимо отметить пункт «Сетевой туннель (TUN)» или «Виртуальное Ethernet устройство (TAP)» (должен быть выбран тот же тип, что и на стороне сервера) и нажать кнопку «Создать соединение»:

В результате станут доступны настройки соединения:

Ключ и запрос на подпись

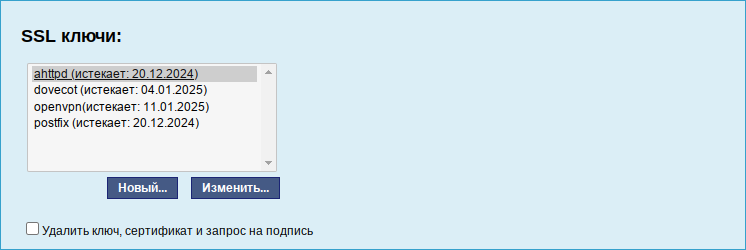

Далее необходимо создать SSL ключ. Для этого нужно нажать на кнопку «Управление ключами». В открывшемся окне (модуль «Управление ключами SSL») нажать кнопку «Новый…»:

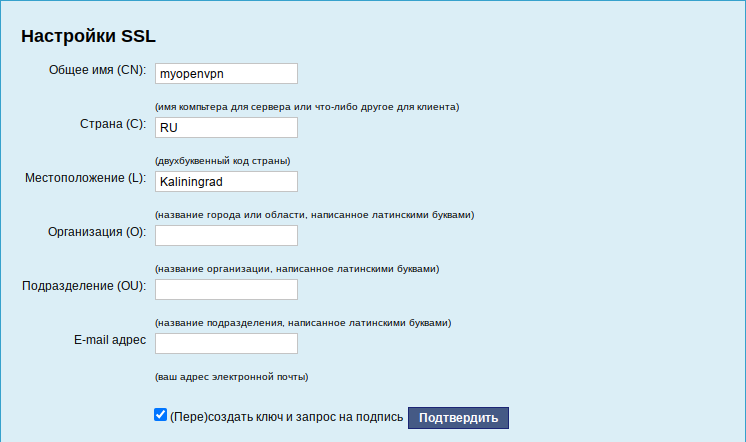

Заполнить поля «Общее имя (CN)» и «Страна (C)», поставить отметку «(Пере)создать ключ и запрос на подпись» и нажать кнопку «Подтвердить»:

Нажать на кнопку «Забрать запрос на подпись» и сохранить запрос на жесткий диск.

Подписывание запроса на OpenVPN-server

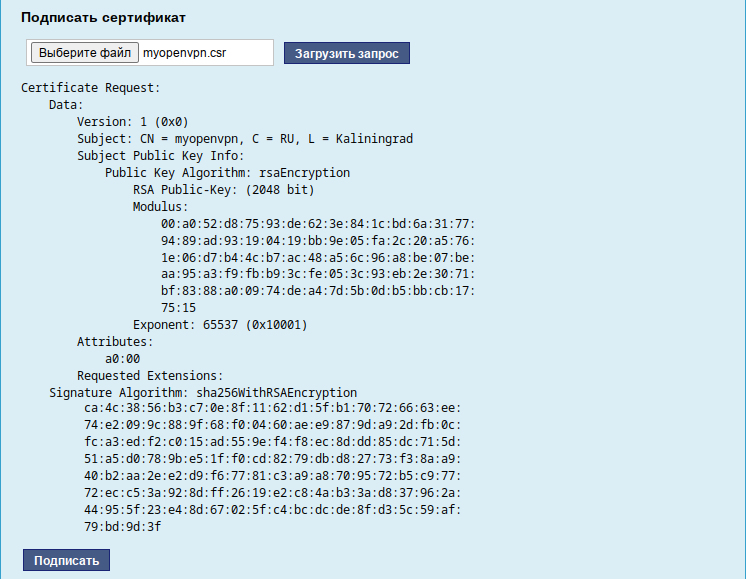

На сервере, в «Центре управления системой» перейти в «Удостоверяющий центр», нажать кнопку «Выберите файл», указать путь до запроса на подпись и нажать кнопку «Загрузить запрос»:

Нажать кнопку «Подписать» и сохранить файл output.pem на сервере.

Импорт сертификата удостоверяющего центра

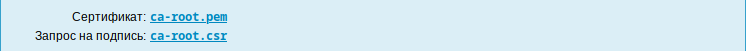

Чтобы получить сертификат удостоверяющего центра следует, на сервере, в «Центре управления системой» перейти в «Удостоверяющий центр», перейти по ссылке «Управление УЦ» (CA management). Загрузить сертификат УЦ, нажав на ссылку ca-root.pem:

Перенести файлы output.pem и ca-root.pem на компьютер клиента.

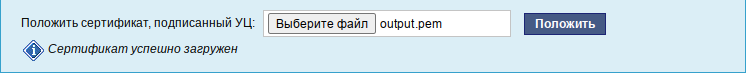

Импорт сертификат пользователя

На клиенте в модуле «Центра управления системой» «Управление ключами» выделить ключ и нажать кнопку «Изменить»:

В открывшемся окне положить сертификат, подписанный УЦ, указав путь до файла output.pem, и нажав кнопку «Положить»:

В «Управление ключами» изменится строка «ключ (Нет сертификата)» на «ключ (Истекает и дата когда)».

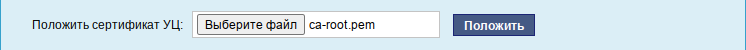

Импорт сертификата УЦ

На клиенте в модуле OpenVPN-соединение импортировать сертификат УЦ, указав путь до ca-root.pem, и нажав кнопку «Положить»:

то можно добавить сертификат вручную, выполнив команду:

# cat /home/user/ca-root.pem > /etc/net/ifaces/tun0/ovpnca

где:

- /home/user/ca-root.pem — путь до сертификата УЦ;

- tun0 — имя сетевого интерфейса;

Установка OpenVPN-соединения с OpenVPN-server'ом

На клиенте в модуле OpenVPN-соединение необходимо указать:

- «Состояние» — «запустить»;

- «Сервер» — IP адрес сервера или домен;

- «Порт» — 1194 (должен быть указан тот же порт, что и на стороне сервера);

- «Ключ» — выбрать подписанный на сервере ключ.

Для применения настроек, нажать кнопку «Применить». Состояние с «Выключено» должно поменяться на «Включено»:

Проверить, появилось ли соединение с сервером можно, выполнив команду:

$ ip addr

Должно появиться новое соединение tun0. При обычных настройках это может выглядеть так:

tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 500 link/none inet 10.8.0.6 peer 10.8.0.5/32 scope global tun0