Alterator-net-domain: различия между версиями

| Строка 64: | Строка 64: | ||

Подробное описание технологии https://www.altlinux.org/AD | Подробное описание технологии https://www.altlinux.org/AD | ||

При инициализации через ЦУС на данный момент уместна следующая последовательность действий: | При инициализации через [[ЦУС|ЦУС]] на данный момент уместна следующая последовательность действий: | ||

# Через [[Alterator-net-eth|модуль Ethernet-интерфейсы]] -> Указать желаемое имя компьютера и DNS 127.0.0.1 | # Через [[Alterator-net-eth|модуль Ethernet-интерфейсы]] -> Указать желаемое имя компьютера и DNS 127.0.0.1 | ||

# Перейти в [[Alterator-net-domain|модуль Домен]] -> Указать имя домена -> выбрать Active Directory -> Применить | # Перейти в [[Alterator-net-domain|модуль Домен]] -> Указать имя домена -> выбрать Active Directory -> Применить | ||

# В файле /etc/samba/smb.conf, отредактировать директиву dns forwarder - которая указывает какому серверу DNS передавать запросы от SAMBA. | # В файле {{path|/etc/samba/smb.conf}}, отредактировать директиву dns forwarder - которая указывает какому серверу DNS передавать запросы от SAMBA. | ||

<code> | <code> | ||

dns forwarder = 8.8.4.4 | dns forwarder = 8.8.4.4 | ||

Версия от 10:44, 18 апреля 2017

Назначение

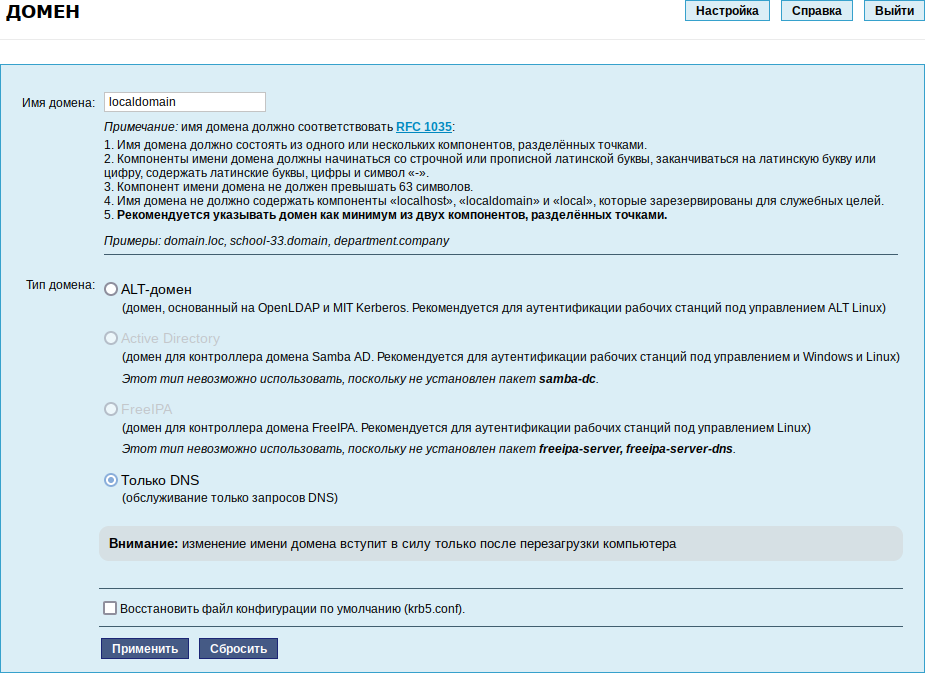

Модуль alterator-net-domain предназначен для развертывания доменной структуры.

Поддерживает следующие виды доменов:

- ALT - домен. Домен, основанный на OpenLDAP и MIT Kerberos. Рекомендуется для аутентификации рабочих станций под управлением ALT Linux.

- Active Directory. Домен для контроллера домена Samba AD. Рекомендуется для аутентификации рабочих станций под управлением и Windows и Linux.

- DNS. Обслуживание только запросов DNS указанного домена сервисом BIND.

Запуск

Модуль alterator-net-domain доступен в веб-интерфейсе (https://ip-address:8080 (группа Система, пункт Домен)):

Домен — группа компьютеров одной сети, имеющая единый центр и использующая единые базы данных для различных сетевых служб.

Использование модуля

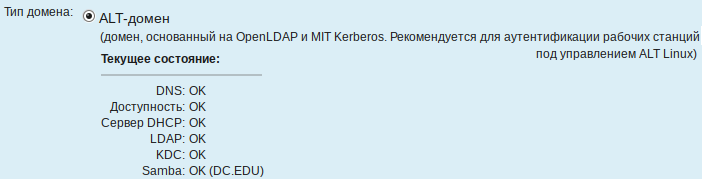

ALT-домен

В этой группе настрaивается домен LDAP/Kerberos, который позволит:

- вести централизованную базу пользователей и групп

- аутентифицировать пользователей и предоставлять им доступ к сетевым службам без повторного ввода пароля

- использовать единую базу пользователей для файлового сервера, прокси-сервера, веб-приложений (например, MediaWiki)

- автоматически подключать файловых ресурсов с серверов, анонсированных по Zeroconf

- использовать тонкие клиенты, загружаемые по сети и использующие сетевые домашние каталоги

- аутентифицировать пользователей как на ALT Linux, так и на Microsoft Windows

Основная документация по настройке и использованию домена: http://www.altlinux.org/Домен

Имя домена должно соответствовать RFC 1035 и удовлетворять следующим правилам:

- Имя домена должно состоять из одного или нескольких компонентов, разделённых точками.

- Компоненты имени домена должны начинаться со строчной или прописной латинской буквы, заканчиваться на латинскую букву или цифру, содержать латинские буквы, цифры и символ «-».

- Имя домена не должно содержать компоненты «localhost», «localdomain» и «local», которые зарезервированы для служебных целей.

Примеры: domain, school-33, department.company

Создание домена производится путём ввода имени домена, отметки пункта «ALT-домен» и нажатии кнопки «Применить».

После этого необходимо перезагрузить компьютер.

Управлять учётными записями пользователей, централизованно хранящимися в LDAP можно в модуле Пользователи, настраивать группы в модуле Группы.

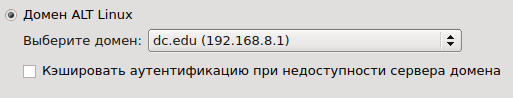

Настройка рабочих станций

Настройка рабочих станций для использования централизованной аутентификации производится в центре управления системы в разделе Аутентификация:

При установке по сети с настроенного сервера домена, централизованная аутентификация настраивается автоматически.

Active Directory

Подробное описание технологии https://www.altlinux.org/AD

При инициализации через ЦУС на данный момент уместна следующая последовательность действий:

- Через модуль Ethernet-интерфейсы -> Указать желаемое имя компьютера и DNS 127.0.0.1

- Перейти в модуль Домен -> Указать имя домена -> выбрать Active Directory -> Применить

- В файле /etc/samba/smb.conf, отредактировать директиву dns forwarder - которая указывает какому серверу DNS передавать запросы от SAMBA.

dns forwarder = 8.8.4.4

Задать через консоль на сервере пароль администратора домена (модуль при установке домена генерирует случайный пароль)

samba-tool user setpassword administrator --newpassword=Passw0rd

Перегрузить сервер.