Групповые политики/Политики доступа к съемным носителям: различия между версиями

| (не показана 1 промежуточная версия этого же участника) | |||

| Строка 14: | Строка 14: | ||

*:[[File:Admc-gp-edit-StorageDevices.png|Запуск GPUI из ADMC]] | *:[[File:Admc-gp-edit-StorageDevices.png|Запуск GPUI из ADMC]] | ||

*или с указанием каталога групповой политики: | *или с указанием каталога групповой политики: | ||

< | *:<syntaxhighlight lang="bash">$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{50A474C5-8097-4EBF-A503-0DAB29176FC6}" | ||

</syntaxhighlight> | |||

где | *:где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования. | ||

Откроется окно редактирования групповых политик. | Откроется окно редактирования групповых политик. | ||

| Строка 64: | Строка 64: | ||

== Реализация == | == Реализация == | ||

Политика полного запрета на доступ к съемным носителям реализована через правила в Polkit ({{path|/etc/polkit-1/rules.d/}}). | Политика полного запрета на доступ к съемным носителям реализована через правила в [[Polkit]] ({{path|/etc/polkit-1/rules.d/}}). | ||

Для машинной политики создается файл правил {{path|49-gpoa_disk_permissions.rules}}, для пользовательской политики — {{path|48-gpoa_disk_permissions_user.<USERNAME>.rules}}. Правила для пользовательской политики обрабатываются до правил для машинной политики. | Для машинной политики создается файл правил {{path|49-gpoa_disk_permissions.rules}}, для пользовательской политики — {{path|48-gpoa_disk_permissions_user.<USERNAME>.rules}}. Правила для пользовательской политики обрабатываются до правил для машинной политики. | ||

Текущая версия от 16:04, 29 января 2024

Эта групповая политика позволяет централизованно для компьютеров или пользователей настраивать доступ к съемным запоминающим устройствам (CD, DVD, USB и др.).

Настройка политики

На рабочей станции

Шаг 1. На машине с установленными ADMC и GPUI получить ключ Kerberos для администратора домена.

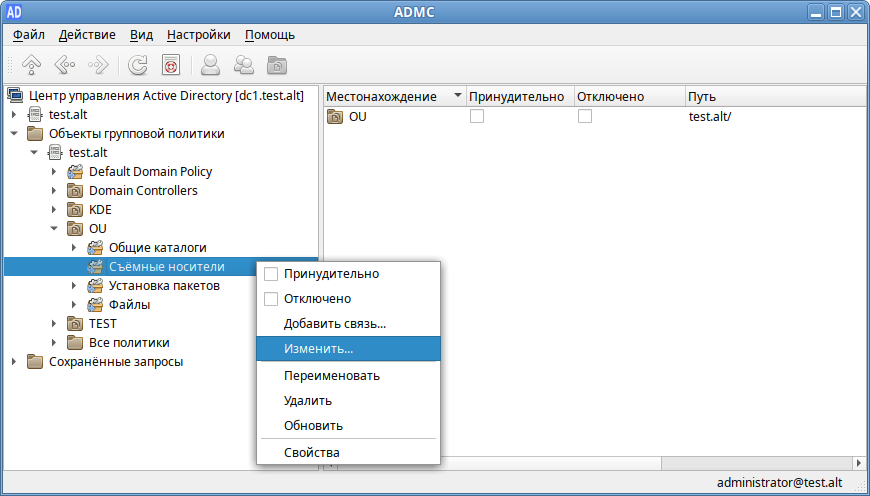

Шаг 2. В ADMC создать новый объект групповой политики (GPO) и связать его с OU, в который входят машины или учётные записи пользователей.

Шаг 3. Запустить GPUI:

- из модуля удаленного управления базой данных конфигурации (ADMC), выбрав в контекстном меню объекта групповой политики пункт «Изменить…»:

- или с указанием каталога групповой политики:

$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{50A474C5-8097-4EBF-A503-0DAB29176FC6}"- где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования.

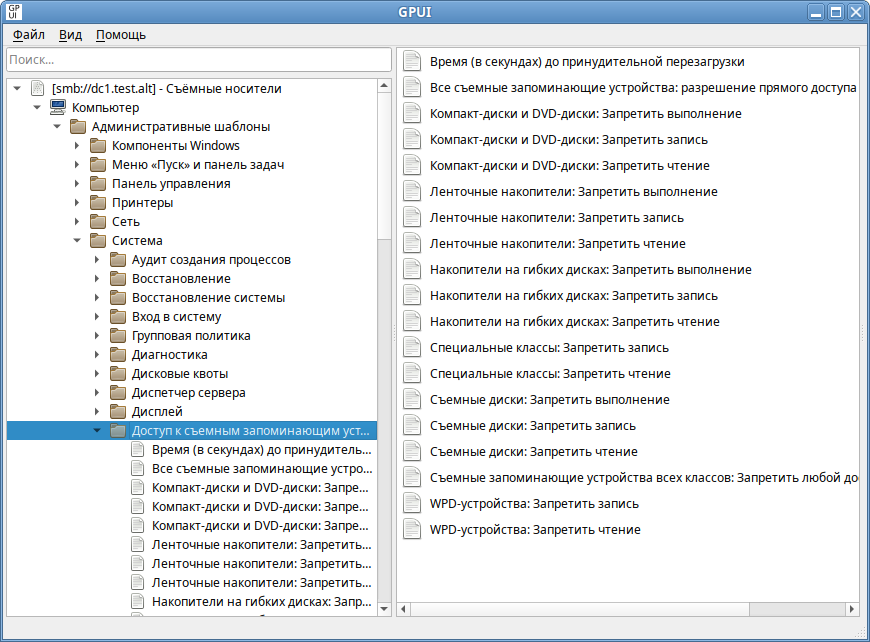

Откроется окно редактирования групповых политик.

Шаг 4. Перейти в «Компьютер»/«Пользователь» -> «Административные шаблоны» -> «Система -> «Доступ к съемным запоминающим устройствам»:

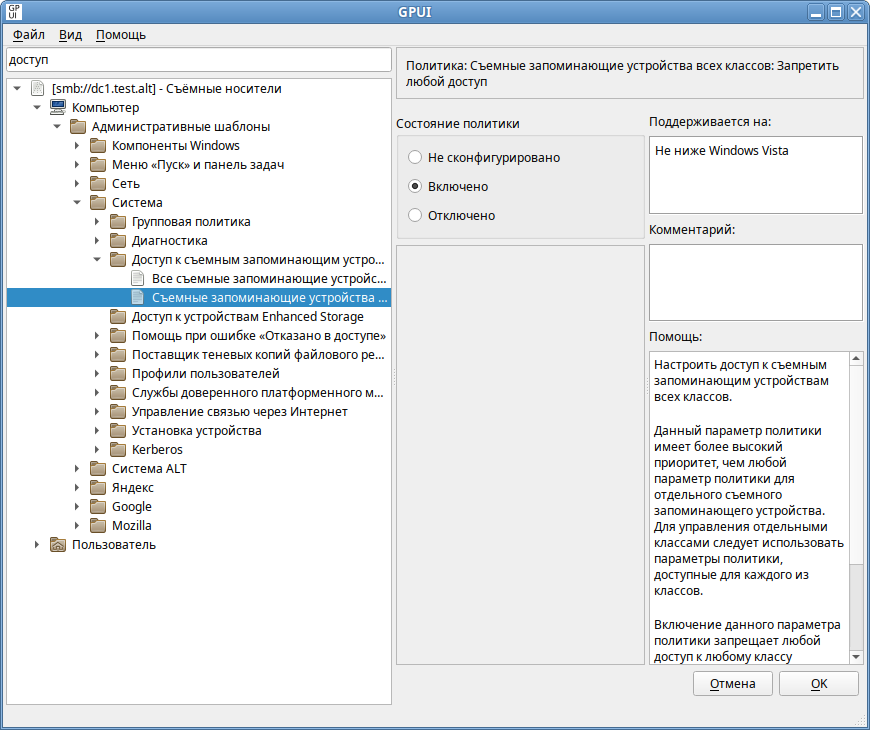

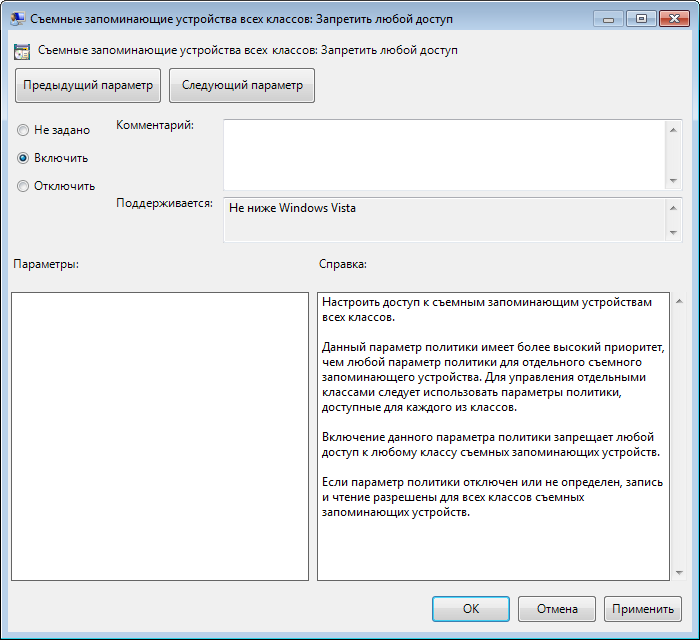

Шаг 5. Щёлкнуть левой кнопкой мыши на политике «Съемные запоминающие устройства всех классов: Запретить любой доступ», откроется диалоговое окно настройки политики. Можно не задавать настройку политики, включить или отключить:

Для включения запрета на доступ следует выбрать параметр «Включено», для отключения — «Отключено» или «Не сконфигурировано».

На машине Windows

Шаг 1. На машине с установленным RSAT открыть консоль «Управление групповыми политиками» (gpmc.msc).

Шаг 2. Создать новый объект групповой политики (GPO) и связать его с OU, в который входят машины или учётные записи пользователей.

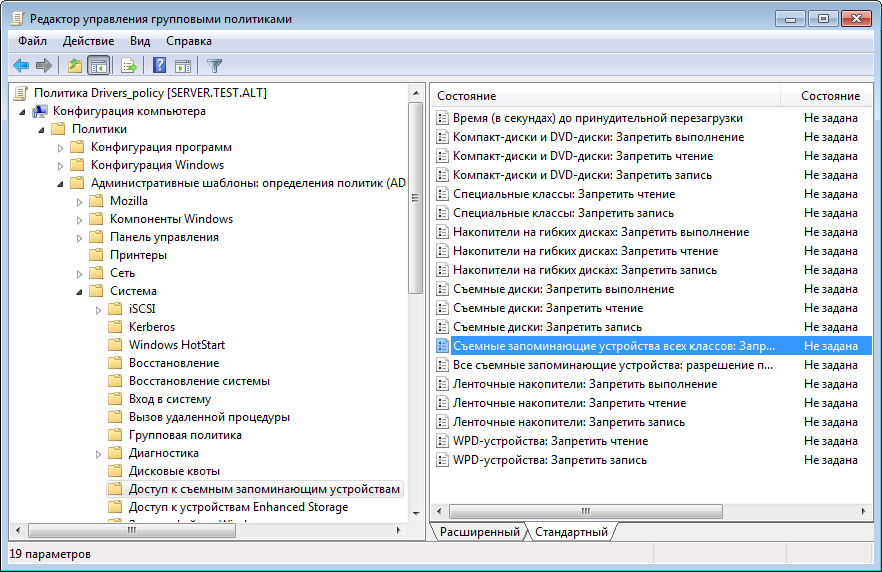

Шаг 3. В контекстном меню GPO выбрать пункт «Редактировать». Откроется редактор GPO.

Шаг 4. Перейти в «Конфигурация компьютера»/«Конфигурация пользователя» -> «Политики» -> «Административные шаблоны» -> «Система» -> «Доступ к съемным запоминающим устройствам». В правом окне редактора отобразится список политик:

Шаг 5. Дважды щелкнуть на политике «Съемные запоминающие устройства всех классов: Запретить любой доступ», откроется диалоговое окно настройки политики:

Для включения запрета на доступ следует выбрать параметр «Включить», для отключения — «Отключить» или «Не задано».

Файлы настроек политики

Все настройки политики хранятся в:

- {GUID GPT}/Machine/Registry.pol

- {GUID GPT}/User/Registry.pol

Пример Registry.pol:

PReg[Software\Policies\Microsoft\Windows\RemovableStorageDevices;Deny_All;;;]

Реализация

Политика полного запрета на доступ к съемным носителям реализована через правила в Polkit (/etc/polkit-1/rules.d/).

Для машинной политики создается файл правил 49-gpoa_disk_permissions.rules, для пользовательской политики — 48-gpoa_disk_permissions_user.<USERNAME>.rules. Правила для пользовательской политики обрабатываются до правил для машинной политики.