Групповые политики/ALT System Control

Описание

Через групповые политики реализовано управление настройками control. Все control разделены на категории:

- Безопасность

- Службы

- Сетевые приложения

- Приложения для CD/DVD

- Монтирование

- Виртуализация

- Графическая подсистема

- Аппаратные средства

- СУБД

Настройка политики

На рабочей станции

Шаг 1. На машине с установленными ADMC и GPUI получить ключ Kerberos для администратора домена.

Шаг 2. В ADMC создать новый объект групповой политики (GPO) и связать его с OU, куда входят машины, для которых создаётся политика.

Шаг 3. Запустить GPUI:

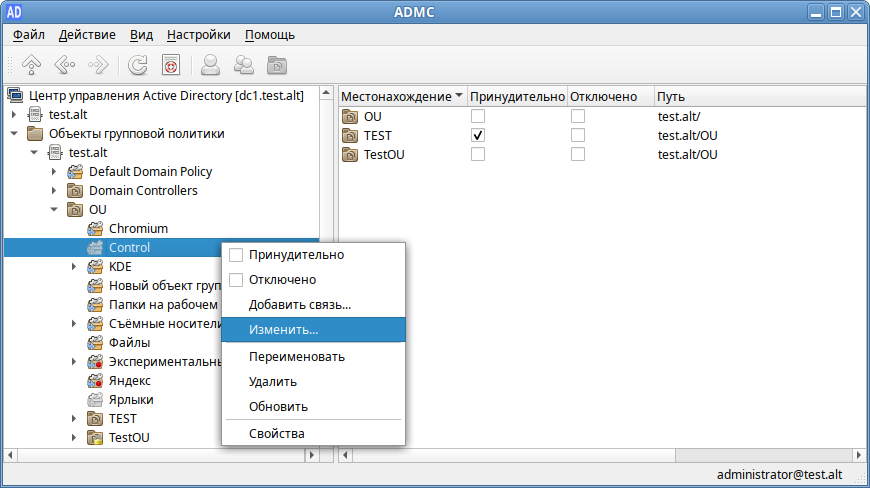

- из модуля удаленного управления базой данных конфигурации (ADMC), выбрав в контекстном меню объекта групповой политики пункт «Изменить…»:

- или с указанием каталога групповой политики:

$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{75411A5F-5A46-4616-BB1A-4DE7C3EEDBD1}"- где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования.

Откроется окно редактирования групповых политик.

Шаг 4. Перейти в «Компьютер» -> «Административные шаблоны» -> «Система ALT». Здесь есть несколько разделов, соответствующих категориям control:

Шаг 5. При выборе раздела, в правом окне редактора отобразится список политик:

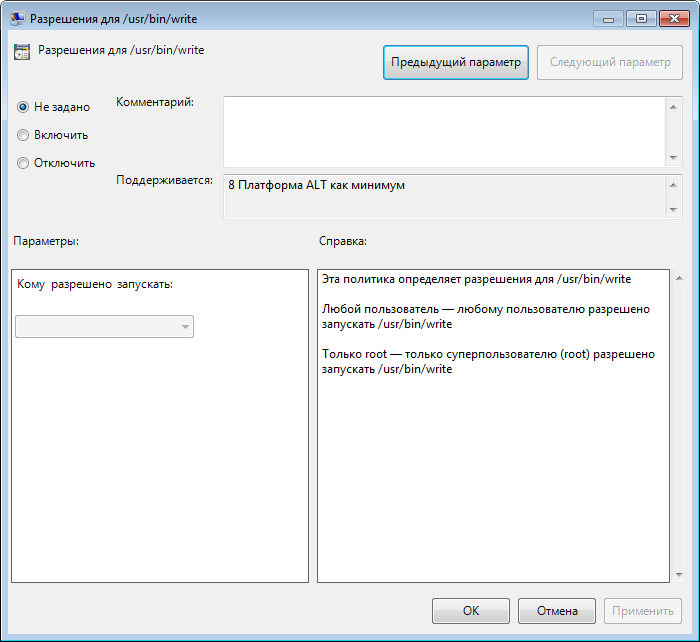

Шаг 6. При выборе политики, откроется диалоговое окно настройки соответствующей политики:

Можно не задавать настройку политики, включить или отключить. Если выбрать параметр «Включено», в разделе «Опции» в выпадающем списке можно выбрать режим доступа для данного control:

На машине Windows

Шаг 1. На машине с установленным RSAT открыть консоль «Управление групповыми политиками» (gpmc.msc).

Шаг 2. Создать новый объект групповой политики (GPO) и связать его с OU.

Шаг 3. В контекстном меню GPO выбрать пункт «Редактировать». Откроется редактор GPO.

Шаг 4. Перейти в «Конфигурация компьютера» -> «Политики» -> «Административные шаблоны» -> «Система ALT». Здесь есть несколько разделов, соответствующих категориям control:

Шаг 5. При выборе раздела, в правом окне редактора отобразится список политик и их состояние:

Шаг 6. Дважды щелкнуть левой кнопкой мыши на политике, откроется диалоговое окно настройки политики:

Можно не задавать настройку политики, включить или отключить. Если выбрать параметр «Включить», в разделе «Параметры» в выпадающем списке можно выбрать режим доступа для данного control:

Таблицы режимов для control по категориям

Безопасность

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Выполнение программы /usr/bin/chage | chage | Политика позволяет контролировать доступ для выполнения программы /usr/bin/chage |

|

|

| Выполнение команды /usr/bin/chfn | chfn | Политика позволяет контролировать поведение и права доступа к команде chfn (/usr/bin/chfn). Команда chfn может изменить полное имя пользователя, номер кабинета, номера офисного и домашнего телефона для учетной записи пользователя. Обычный пользователь может изменять поля только для своей учетной записи, с учетом ограничений в /etc/login.defs (конфигурация по умолчанию не позволяет пользователям менять свое полное имя). Кроме того, только суперпользователь может использовать опцию -o для изменения неопределенных частей поля GECOS |

|

|

| Разрешение на использование /usr/bin/chsh | chsh | Политика позволяет управлять правами доступа к команде chsh (/usr/bin/chsh). Команда chsh позволяет изменить командную оболочку (или интерпретатор командной строки), запускаемую по умолчанию при регистрации пользователя в текстовой консоли (по умолчанию используется /bin/bash). Обычный пользователь может изменить командную оболочку только для своей учетной записи (командная оболочка должна быть перечислена в файле /etc/shells). Суперпользователь может изменить настройки для любой учетной записи (могут быть указаны любые значения). Chsh.png |

|

|

| Разрешение на использование consolehelper | consolehelper | Эта политика определяет права доступа к инструменту consolehelper (/usr/lib/consolehelper/priv/auth), который позволяет пользователям консоли запускать системные программы, выполняя аутентификацию через PAM (которую можно настроить так, чтобы доверять всем пользователям консоли или запрашивать пароль по усмотрению системного администратора). Когда это возможно, аутентификация выполняется графически; в противном случае это делается в текстовой консоли, с которой был запущен consolehelper |

|

|

| Выполнение программы /usr/bin/gpasswd | gpasswd | Политика определяет права на запуск инструмента /usr/bin/gpasswd |

|

|

| Выполнение программы /usr/bin/groupmems | groupmems | Политика определяет права на выполнение программы /usr/bin/groupmems |

|

|

| Разрешение на использование /usr/sbin/hddtemp | hddtemp | Разрешение на использование инструмента /usr/sbin/hddtemp — отслеживание температуры жесткого диска |

|

|

| Разрешения для /usr/bin/newgrp | newgrp | Эта политика определяет разрешения для /usr/bin/newgrp |

|

|

| Создание временных каталогов | pam_mktemp | Эта политика определяет, следует ли создавать отдельные временные каталоги для пользователей |

|

|

| Управление паролями с помощью passwd | passwd | Определяет политику управления паролями с помощью команды /usr/bin/passwd |

|

|

| Управление проверками сложности пароля | passwdqc-enforce | Политика управляет паролями для достаточной надежности пароля |

|

|

| Разрешения для /bin/su | su | Эта политика определяет разрешения для /bin/su |

|

|

| Разрешения для /usr/bin/sudo | sudo | Эта политика определяет разрешения для /usr/bin/sudo |

|

|

| Режим передачи родительской среды в sudo | sudoers | Эта политика определяет, передается ли родительская среда (переменные среды) в sudo |

|

|

| Разрешения для /usr/bin/sudoreplay | sudoreplay | Эта политика определяет разрешения для /usr/bin/sudoreplay |

|

|

| Разрешить команду sudo членам группы «wheel» | sudowheel | Эта политика разрешает или запрещает членам группы «wheel» применять команду sudo. Если политика включена, пользователи, входящие в группу «wheel», могут повысить системные привилегии через команду sudo. Если политика не настроена или отключена, пользователи, входящие в группу «wheel», не смогут применить команду sudo. |

|

|

| Метод аутентификации | system-auth | Эта политика определяет метод аутентификации пользователя |

|

|

| Разрешения для /usr/lib/chkpwd/tcb_chkpwd | tcb_chkpwd | Эта политика определяет разрешения для привилегированного помощника /usr/lib/chkpwd/tcb_chkpwd |

|

|

| Разрешения для /usr/bin/write | write | Эта политика определяет разрешения для /usr/bin/write |

|

|

Службы

- установлен пакет samba-usershares;

- в /etc/samba/smb.conf в секции [global] подключен файл /etc/samba/usershares.conf:

include = /etc/samba/usershares.conf

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Права доступа и поведение очереди заданий /usr/bin/at | at | Политика позволяет контролировать поведение и права доступа для запуска очереди заданий (права доступа для запуска /usr/bin/at) |

|

|

| Режим демона NTP Chrony | chrony | Эта политика определяет режим работы (конфигурацию) демона Chrony, который реализует функции сетевого протокола времени |

|

|

| Разрешение на использование crontab | crontab | Эта политика определяет права доступа к инструменту crontab (/usr/bin/crontab) |

|

|

| Режим CUPS | cups | Эта политика определяет поведение CUPS |

|

|

| Обратный поиск DNS для запросов OpenLDAP | ldap-reverse-dns-lookup | Политика определяет, разрешен ли обратный поиск DNS для запросов OpenLDAP |

|

|

| Проверка сертификата при установлении соединений TLS OpenLDAP | ldap-tls-cert-check | Политика определяет режим проверки сертификата при установке TLS соединений OpenLDAP |

|

|

| Режим работы Postfix MTA | postfix | Эта политика определяет режим работы MTA Postfix (Почтовый транспортный агент) |

|

|

| Разрешения для /usr/sbin/postqueue | postqueue | Эта политика определяет разрешения для /usr/sbin/postqueue |

|

|

| Режим работы Rpcbind | rpcbind | Эта политика определяет режим работы rpcbind (/sbin/rpcbind) |

|

|

| Поддержка SFTP на сервере OpenSSH | sftp | Эта политика определяет поддержку SFTP на сервере OpenSSH |

|

|

| Поддержка аутентификации OpenSSH-клиентов через GSSAPI | ssh-gssapi-auth | Эта политика определяет функциональные возможности поддержки аутентификации OpenSSH-клиентов через GSSAPI |

|

|

| Samba опции | ||||

| Гостевой доступ к общим каталогам | smb-conf-usershare-allow-guests | Политика управляет возможностью предоставления гостевого доступа общему ресурсу. Политика управляет параметром «usershare allow guests» в файле /etc/samba/usershares.conf. |

|

|

| Доступ к общим каталогам других пользователей | smb-conf-usershare-owner-only | Политика управляет правом пользователя на предоставление общего доступа или доступ к каталогу, если пользователь не является владельцем этого каталога. Политика меняет параметр «usershare owner only» в файле /etc/samba/usershares.conf. |

|

|

| Доступ членам группы «sambashare» к управлению общими каталогами | role-sambashare | Политика управляет разрешением членам группы «sambashare» управлять общими каталогами (net usershare).

Конфигурации пользовательских общих ресурсов расположены в каталоге /var/lib/samba/usershares, права на запись в котором имеют члены группы «usershares». Данная политика позволяет расширить привилегии членов группы «sambashare», добавляя их в группу «usershares». |

|

|

| Доступ членам группы «users» к управлению общими каталогами | role-usershares | Политика управляет разрешением членам группы «users» управлять общими каталогами.

Конфигурации пользовательских общих ресурсов расположены в каталоге /var/lib/samba/usershares, права на запись в котором имеют члены группы «usershares». Данная политика позволяет расширить привилегии членов группы «users», добавляя их в группу «usershares». |

|

|

| Разрешение на создание пользовательских общих каталогов | smb-conf-usershares | Политика управляет возможностью создания пользовательских общих каталогов на компьютере (net usershare). Политика управляет параметром «usershare max shares» в файле /etc/samba/usershares.conf. |

|

|

| Запрет на создание общих каталогов в системных каталогах | smb-conf-usershare-deny-list | Политика управляет параметром «usershare prefix deny list» в файле /etc/samba/usershares.conf — открывая или закрывая комментарием этот параметр. Параметр «usershare prefix deny list» определяет каталоги в корневом каталоге (/), в которых пользователю запрещено создавать общие каталоги. Если абсолютный путь к общему каталогу пользователя начинается с одного из перечисленных каталогов, то доступ к нему будет запрещен. Таким образом ограничивается список каталогов, в которых возможно создавать общие пользовательские каталоги. По умолчанию в параметре «usershare prefix deny list» заданы каталоги: /etc, /dev, /sys, /proc.

Если настроен список запрещенных каталогов «usershare prefix deny list», и список разрешенных каталогов «usershare prefix allow list», сначала обрабатывается список запрета, а затем уже список разрешений. |

|

|

| Разрешение на создание общих каталогов в системных каталогах | smb-conf-usershare-allow-list | Политика управляет параметром «usershare prefix allow list» в файле /etc/samba/usershares.conf — открывая или закрывая комментарием этот параметр. Параметр «usershare prefix allow list» определяет каталоги в корневом каталоге (/), в которых пользователю разрешено создавать общие каталоги. Если абсолютный путь к общему каталогу пользователя не начинается с одного из перечисленных каталогов, доступ к общему каталогу будет запрещен. Таким образом ограничивается список каталогов, в которых возможно создавать общие пользовательские каталоги. По умолчанию в параметре «usershare prefix allow list» заданы каталоги: /home, /srv, /mnt, /media, /var.

Если настроен список запрещенных каталогов «usershare prefix deny list», и список разрешенных каталогов «usershare prefix allow list», сначала обрабатывается список запрета, а затем уже список разрешений. |

|

|

| SSHD опции | ||||

| Контроль доступа по группам к серверу OpenSSH | sshd-allow-groups | Эта политика включает в службе удаленного доступа OpenSSH контроль доступа по списку разрешенных групп |

|

|

| Группы для контроля доступа к серверу OpenSSH | sshd-allow-groups-list | Эта политика определяет, какие группы входят в список разрешенных для службы удаленного доступа к серверу OpenSSH |

|

|

| Поддержка GSSAPI-аутентификации на сервере OpenSSH | sshd-gssapi-auth | Эта политика включает поддержку аутентификации с использованием GSSAPI на сервере OpenSSH |

|

|

| Аутентификация по паролю на сервере OpenSSH | sshd-password-auth | Эта политика включает поддержку аутентификации по паролю на сервере OpenSSH |

|

|

| Аутентификация суперпользователя на сервере OpenSSH | sshd-permit-root-login | Эта политика определяет режимы аутентификации для суперпользователя (root) на сервере OpenSSH |

|

|

| SSSD опции | ||||

| Контроль доступа в SSSD через групповые политики | sssd-ad-gpo-access-control | Эта политика определяет в каком режиме будет осуществляться контроль доступа в SSSD основанный на групповых политиках Active Directory (GPO) |

|

|

| Игнорирование политик при недоступности GPT | sssd-ad-gpo-ignore-unreadable | Эта настройка определяет будут ли проигнорированы правила управления доступом в SSSD основанные на групповых политиках, если недоступен какой-либо шаблон (GPT) объекта групповой политики (GPO) |

|

|

| Кэширование учётных данных пользователей | sssd-cache-credentials | Эта политика определяет, будут ли учётные данные удалённых пользователей сохраняться в локальном кэше SSSD |

|

|

| Режим привилегий службы SSSD | sssd-drop-privileges | Эта политика позволяет сбросить права службы SSSD, чтобы избежать работы от имени суперпользователя (root) |

|

|

| Обновление DNS-записей прямой зоны | sssd-dyndns-update | Эта политика позволяет включить или отключить автоматическое обновление DNS-записей (защищенных с помощью GSS-TSIG) с IP-адресом клиента через SSSD |

|

|

| Обновление DNS-записей обратной зоны | sssd-dyndns-update-ptr | Данная политика определяет будет ли обновляться клиентская PTR-запись (защищенная с помощью GSS-TSIG). Эта политика работает только если включено «Обновление DNS-записей прямой зоны» |

|

|

Сетевые приложения

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Разрешение на использование /usr/bin/mtr | mtr | Разрешение на использование сетевого инструмента /usr/bin/mtr |

|

|

| Разрешения для /usr/bin/ping | ping | Эта политика определяет разрешения для /usr/bin/ping |

|

|

| Разрешения для /usr/sbin/pppd | ppp | Эта политика определяет разрешения для /usr/sbin/pppd |

|

|

| Разрешения для wireshark-capture (dumpcap) | wireshark-capture | Эта политика определяет функциональные возможности (режимы) разрешения для захвата wireshark (/usr/bin/dumpcap) |

|

|

Приложения для CD/DVD

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Разрешение на использование /usr/bin/dvd-ram-control | dvd-ram-control | Эта политика определяет права доступа к /usr/bin/dvd-ram-control |

|

|

| Разрешение на использование /usr/bin/dvd+rw-booktype | dvd+rw-booktype | Эта политика определяет права доступа к /usr/bin/dvd+rw-booktype |

|

|

| Разрешение на использование /usr/bin/dvd+rw-format | dvd+rw-format | Эта политика определяет права доступа к /usr/bin/dvd+rw-format |

|

|

| Разрешение на использование /usr/bin/dvd+rw-mediainfo | dvd+rw-mediainfo | Эта политика определяет права доступа к /usr/bin/dvd+rw-mediainfo |

|

|

| Разрешение на использование /usr/bin/growisofs | growisofs | Политика определяет права на использование инструмента /usr/bin/growisofs |

|

|

Монтирование

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Доступ к инструментам FUSE | fusermount | Эта политика определяет права доступа для монтирования файловой системы FUSE (выполнение программ /usr/bin/fusermount и /usr/bin/fusermount3) |

|

|

| Разрешения для /bin/mount и /bin/umount | mount | Эта политика определяет разрешения для /bin/mount и /bin/umount |

|

|

| Разрешения для /sbin/mount.nfs | nfsmount | Эта политика определяет разрешения для /sbin/mount.nfs |

|

|

| Правила подключения USB-накопителей | udisks2 | Эта политика определяет правила подключения USB-накопителей |

|

|

Виртуализация

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Разрешения для VirtualBox | virtualbox | Эта политика определяет разрешения для VirtualBox |

|

|

Графическая подсистема

| Политика | Control | Описание | Режимы на русском | Режимы на английском |

|---|---|---|---|---|

| Cписок пользователей в greeter (LightDM) | lightdm-greeter-hide-users | Эта политика определяет, будет ли показан список всех пользователей при входе в систему с помощью LightDM (в greeter — на экране приветствия/входа в систему LightDM) или нет |

|

|

| Стандартные каталоги в home | xdg-user-dirs | Эта политика определяет, работает ли функция стандартных каталогов (Документы, Загрузки, Изображения и т.д.) xdg-user-dirs в домашнем каталоге (home) пользователя |

|

|

| Разрешения для Xorg | xorg-server | Эта политика определяет разрешения для Xorg (/usr/bin/Xorg) |

|

|