Групповые политики/Polkit: различия между версиями

| (не показаны 23 промежуточные версии этого же участника) | |||

| Строка 3: | Строка 3: | ||

В настоящий момент реализованы следующие настройки: | В настоящий момент реализованы следующие настройки: | ||

* | *«Ограничения службы Login» — формирование правил PolKit для управления службой Login; | ||

* | *«Ограничения службы Machine» — формирование правил PolKit для управления службой Machine; | ||

* | *«Ограничения [[Udisks]]» — формирование правил PolKit для монтирования файловых систем (демон udisk2); | ||

* | *«Ограничения [[Packagekit|PackageKit]]» — формирование правил PolKit для установки, удаления, обновления пакетов; | ||

*«Ограничения [[NetworkManager|NetworkManager]]» — формирование правил PolKit для операций с сетевыми подключениями и настройкой сетевых интерфейсов; | |||

*«Ограничения ModemManager» — формирование правил PolKit для операций с ModemManager (взаимодействие с модемом или мобильным телефоном); | |||

*«Ограничения для работы с токенами и смарт-картами» — формирование правил PolKit для работы с токенами и смарт-картами. | |||

Правила для пользовательской политики обрабатываются до правил для машинной политики. | |||

Для машинной политики создается файл правил {{path|49-alt_group_policy_permissions.rules}}, для пользовательской политики — {{path|48-lt_group_policy_permissions_user.<USERNAME>.rules}}. У машинных политик имеются блокировки (отметка «Блокировать»), при установке которых машинные политики становятся приоритетнее пользовательских (создается файл правил {{path|47-alt_group_policy_permissions.rules}}). | |||

== Настройка политики == | == Настройка политики == | ||

| Строка 19: | Строка 25: | ||

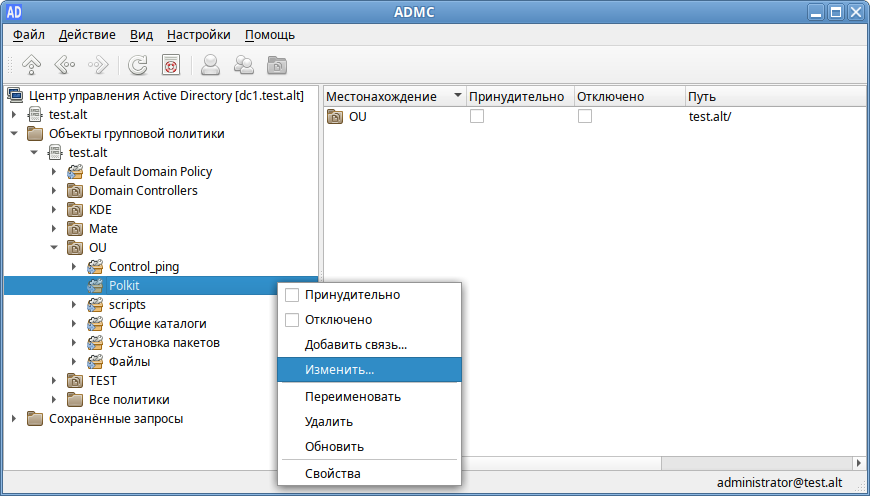

*:[[File:Admc-gp-edit-polkit.png|Запуск GPUI из ADMC]] | *:[[File:Admc-gp-edit-polkit.png|Запуск GPUI из ADMC]] | ||

*или с указанием каталога групповой политики: | *или с указанием каталога групповой политики: | ||

< | *:<syntaxhighlight lang="bash">$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{75411A5F-5A46-4616-BB1A-4DE7C3EEDBD1}"</syntaxhighlight> | ||

*:где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования. | |||

где | |||

Откроется окно редактирования групповых политик. | Откроется окно редактирования групповых политик. | ||

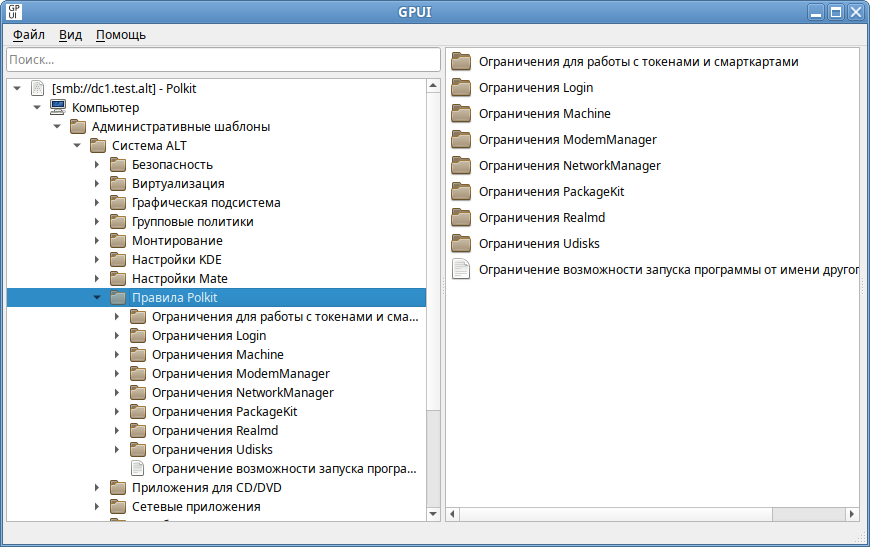

'''Шаг 4.''' Перейти в «Компьютер»/«Пользователь» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». Здесь есть | '''Шаг 4.''' Перейти в «Компьютер»/«Пользователь» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». Здесь есть несколько разделов: | ||

[[Файл:Gpui-Polkit.png|GPUI. Политики настройки службы Polkit]] | [[Файл:Gpui-Polkit.png|GPUI. Политики настройки службы Polkit]] | ||

| Строка 37: | Строка 42: | ||

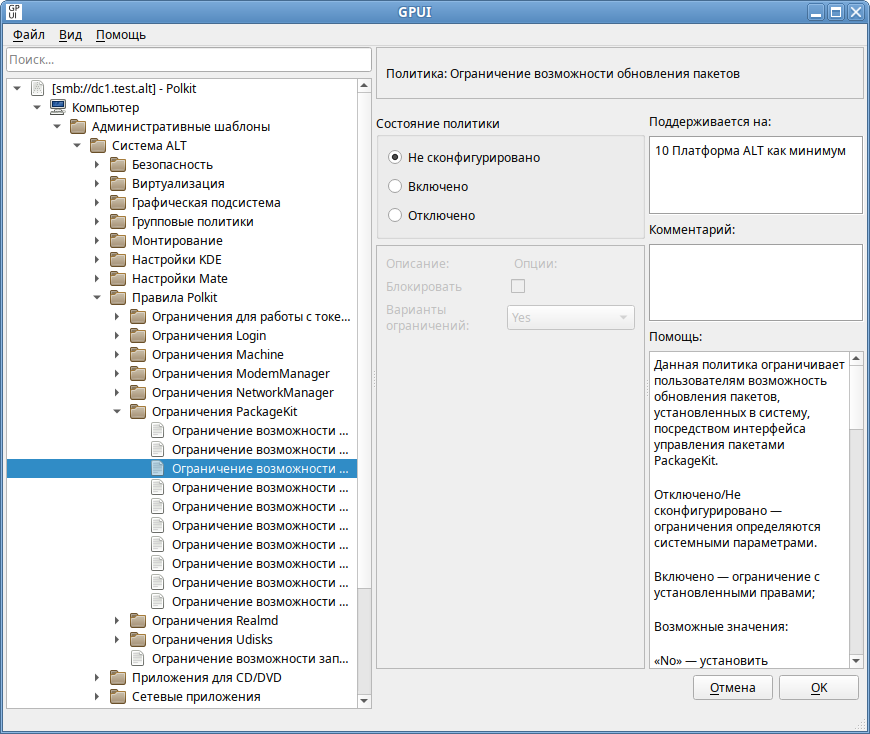

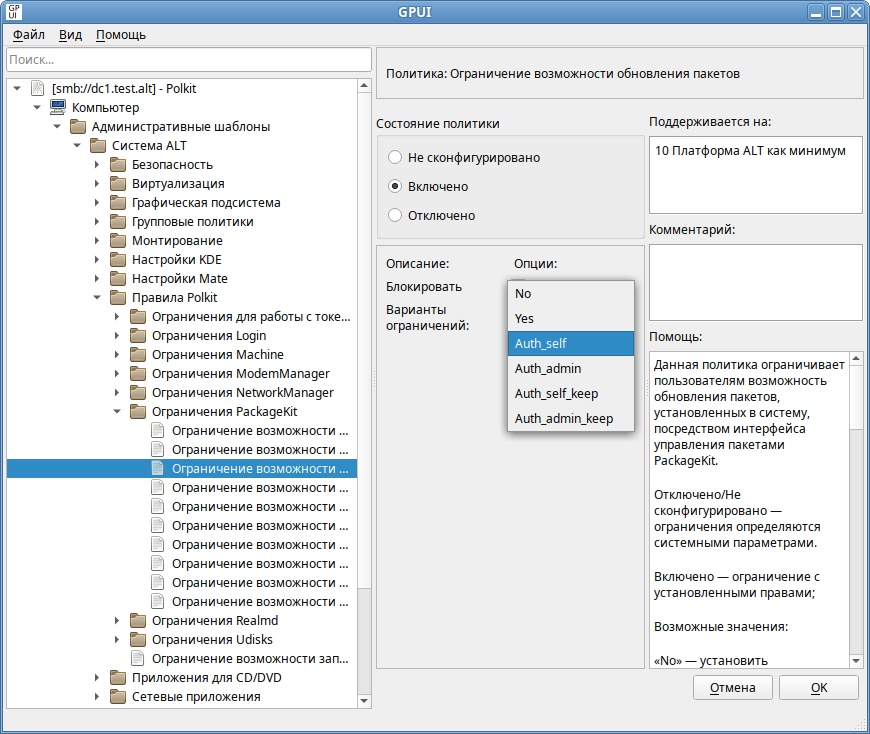

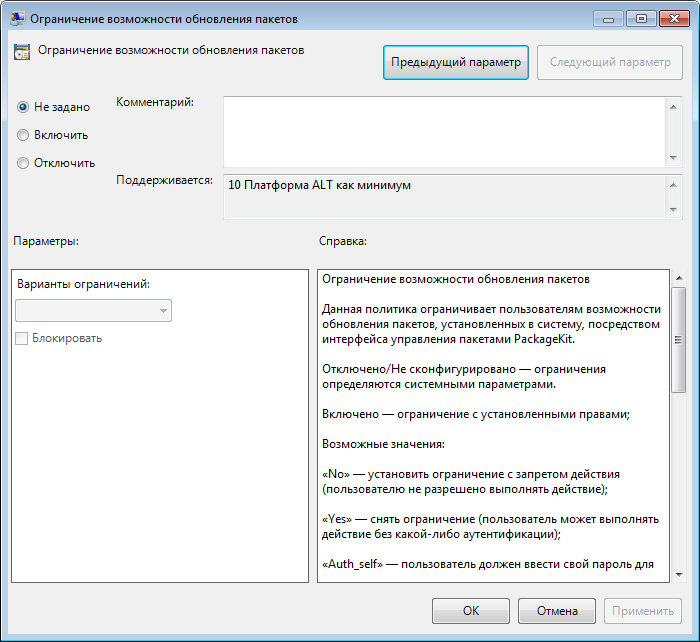

[[Файл:Gpui-Polkit_chage1.png|GPUI. Диалоговое окно настройки ограничения Polkit]] | [[Файл:Gpui-Polkit_chage1.png|GPUI. Диалоговое окно настройки ограничения Polkit]] | ||

Можно не задавать настройку политики, включить или отключить. Если политика находится в состоянии «Отключено»/«Не сконфигурировано» | Можно не задавать настройку политики, включить или отключить. Если политика находится в состоянии «Отключено»/«Не сконфигурировано» ограничения определяются системными параметрами. | ||

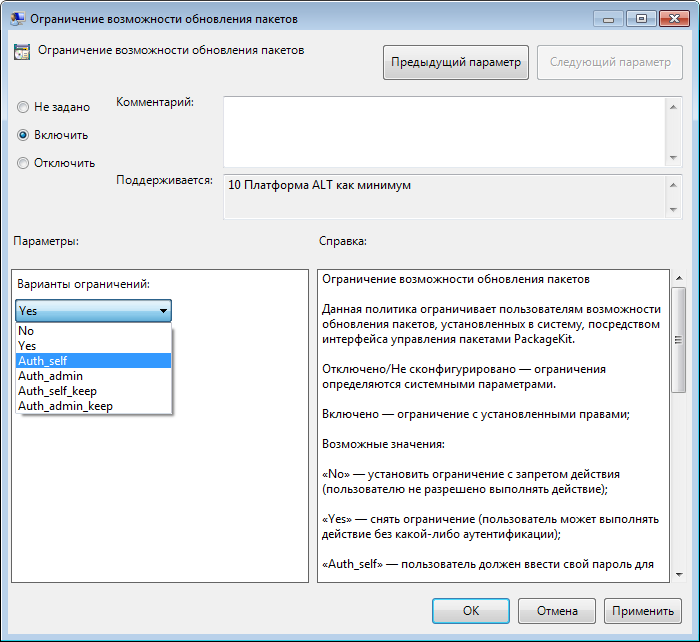

Если выбрать параметр «Включено», в разделе «Опции» в выпадающем списке можно выбрать вариант ограничения | Если выбрать параметр «Включено», в разделе «Опции» в выпадающем списке можно будет выбрать вариант ограничения: | ||

[[Файл:Gpui-Polkit_chage2.png|GPUI. Диалоговое окно настройки ограничения Polkit]] | [[Файл:Gpui-Polkit_chage2.png|GPUI. Диалоговое окно настройки ограничения Polkit]] | ||

| Строка 45: | Строка 50: | ||

Если выбран параметр «Включено», для каждой из этих политик доступны следующие разрешения: | Если выбран параметр «Включено», для каждой из этих политик доступны следующие разрешения: | ||

*«No» — | *«No» — установить ограничение с запретом действия (пользователю не разрешено выполнять действие); | ||

*«Yes» — | *«Yes» — снять ограничение (пользователь может выполнять действие без какой-либо аутентификации); | ||

*«Auth_self» — пользователь должен ввести свой пароль для аутентификации. Обратите внимание, этого | *«Auth_self» — пользователь должен ввести свой пароль для аутентификации. Обратите внимание, этого уровня ограничения недостаточно для большинства применений в многопользовательских системах, обычно рекомендуется ограничение «Auth_admin»; | ||

*«Auth_admin» — пользователь должен ввести пароль администратора при каждом запросе. Требуется аутентификация пользователя с правами администратора; | *«Auth_admin» — пользователь должен ввести пароль администратора при каждом запросе. Требуется аутентификация пользователя с правами администратора; | ||

*«Auth_self_keep» — подобно «Auth_self», но авторизация сохраняется в течение короткого периода времени (например, пять минут). Обратите внимание, этого | *«Auth_self_keep» — подобно «Auth_self», но авторизация сохраняется в течение короткого периода времени (например, пять минут). Обратите внимание, этого уровня ограничения недостаточно для большинства применений в многопользовательских системах, обычно рекомендуется ограничение «Auth_admin_keep»; | ||

*«Auth_admin_keep» — аналогично «Auth_admin», но авторизация сохраняется в течение короткого периода времени (например, пять минут). | *«Auth_admin_keep» — аналогично «Auth_admin», но авторизация сохраняется в течение короткого периода времени (например, пять минут). | ||

{{Note|Администратор — в | {{Note|Администратор — в ОС «Альт» определён в правиле {{path|/etc/polkit-1/rules.d/50-default.rules}}: | ||

<syntaxhighlight lang="ini"> | <syntaxhighlight lang="ini"> | ||

| Строка 61: | Строка 66: | ||

По умолчанию запрашивается пароль пользователя, находящегося в группе wheel.}} | По умолчанию запрашивается пароль пользователя, находящегося в группе wheel.}} | ||

{{Note| В {{pkgL|gpupdate}}, начиная {{since|0.10.3-alt1}}, политики Polkit помечены как стабильные, поэтому следующий шаг можно пропустить.}} | |||

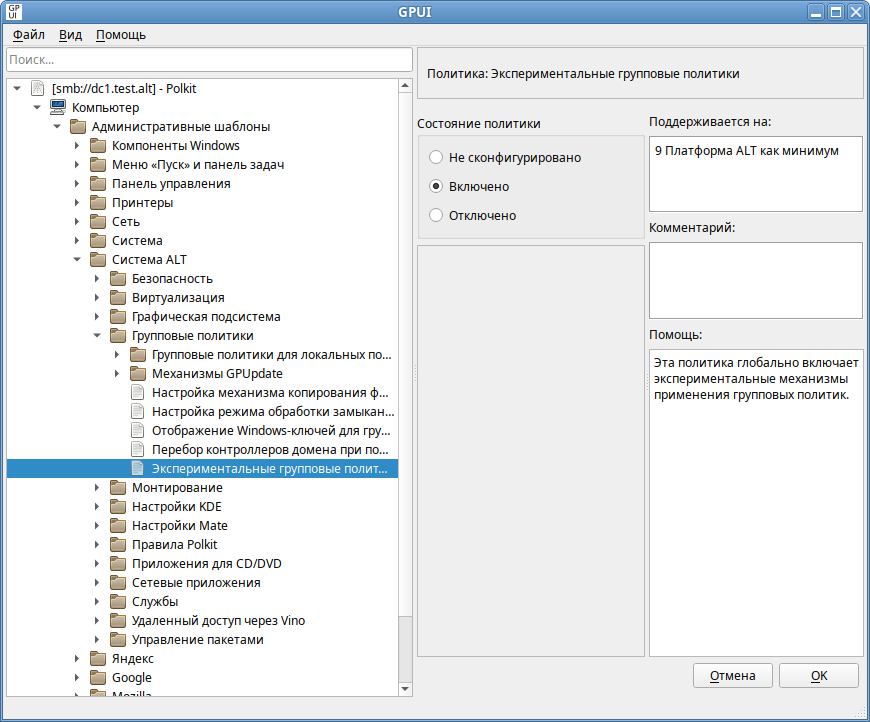

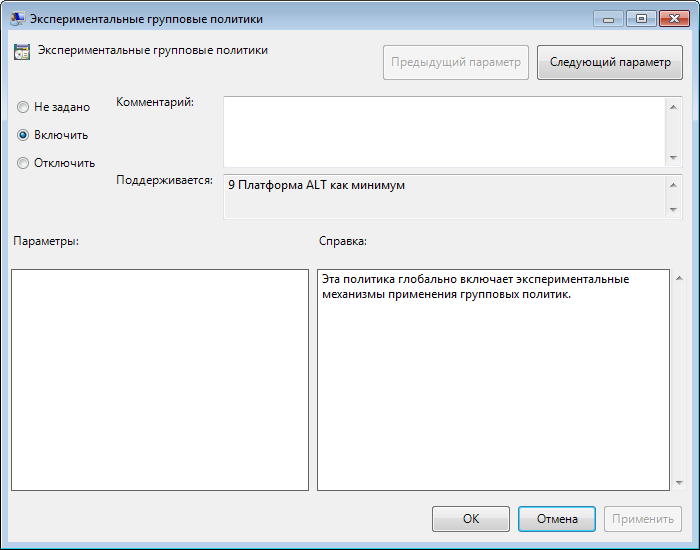

'''Шаг 7.''' Так как политики Polkit относятся к экспериментальным, на машинах Альт где они применяются должны быть включены «Экспериментальные групповые политики». Включить «Экспериментальные групповые политики» можно, выбрав в разделе «Компьютер» → «Административные шаблоны» → «Система ALT» → «Групповые политики» пункт «Экспериментальные групповые политики» и установив в открывшемся окне отметку в поле «Включено»: | |||

[[Файл:Gpui-global_experimental-02.png|GPUI. Включение политики «Экспериментальные групповые политики»]] | |||

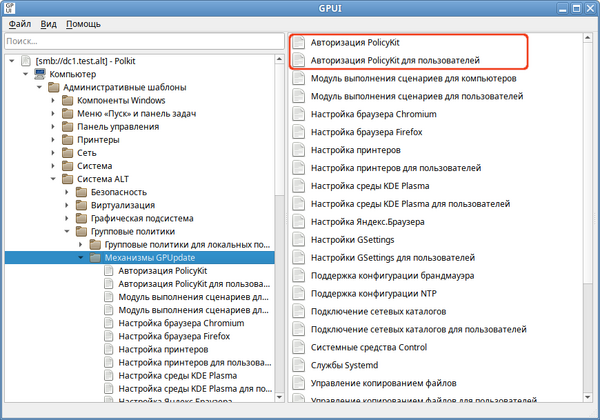

{{Note|Включить/отключить механизм групповых политик настройки Polkit можно, включив/отключив политики «Авторизация PolicyKit» или «Авторизация PolicyKit для пользователей» («Компьютер» -> «Административные шаблоны» → «Система ALT» → «Групповые политики» → «Механизмы GPUpdate»): | |||

[[Файл:Gpui-global_GPUpdate-polkit.png|600px|GPUI. Механизмы GPUpdate]]}} | |||

=== На машине Windows === | === На машине Windows === | ||

| Строка 71: | Строка 86: | ||

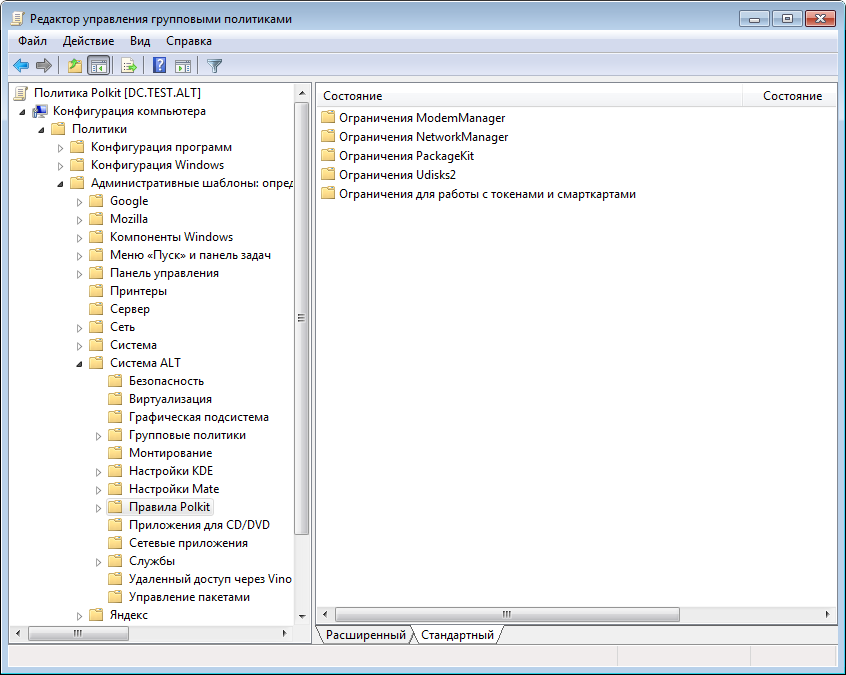

'''Шаг 4.''' Перейти в «Конфигурация компьютера»/«Конфигурация пользователя» -> «Политики» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». | '''Шаг 4.''' Перейти в «Конфигурация компьютера»/«Конфигурация пользователя» -> «Политики» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». | ||

Здесь есть | Здесь есть несколько разделов: | ||

[[Файл:RSAT-Polkit.png|RSAT. Правила Polkit]] | [[Файл:RSAT-Polkit.png|RSAT. Правила Polkit]] | ||

| Строка 81: | Строка 96: | ||

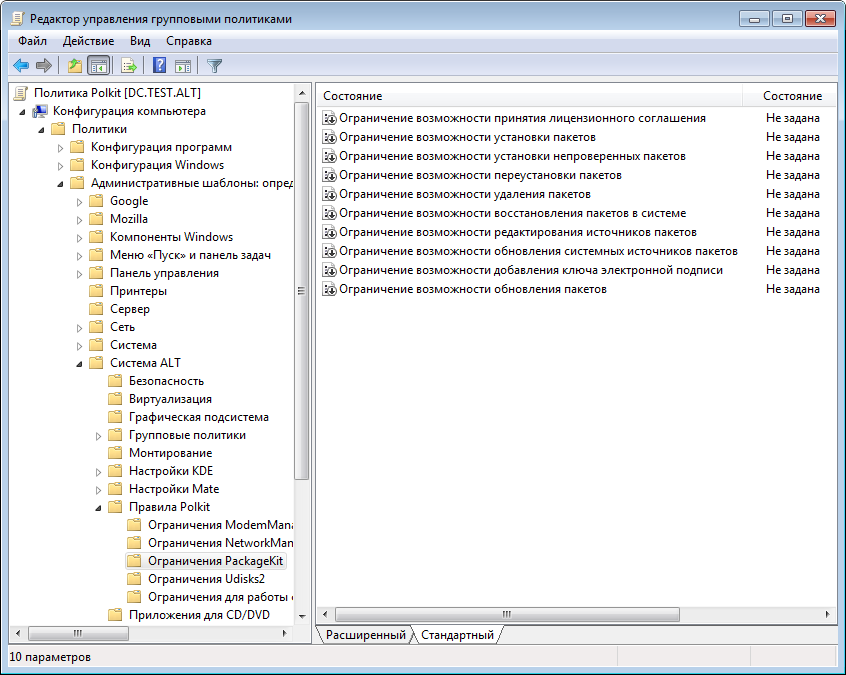

'''Шаг 6.''' Дважды щелкнуть левой кнопкой мыши на политике, откроется диалоговое окно настройки политики: | '''Шаг 6.''' Дважды щелкнуть левой кнопкой мыши на политике, откроется диалоговое окно настройки политики: | ||

[[Файл: | [[Файл:RSAT-Polkit_chage1.png|RSAT. Диалоговое окно настройки ограничения Polkit]] | ||

Можно не задавать настройку политики, включить или отключить. Если политика находится в состоянии «Отключить»/«Не задано» разрешения определяются системными параметрами. | |||

Если выбрать параметр «Включить», в разделе «Параметры» в выпадающем списке можно выбрать вариант ограничения | Если выбрать параметр «Включить», в разделе «Параметры» в выпадающем списке можно будет выбрать вариант ограничения: | ||

[[Файл:RSAT-Polkit_chage2.png|RSAT. Выбор ограничения Polkit]] | [[Файл:RSAT-Polkit_chage2.png|RSAT. Выбор ограничения Polkit]] | ||

{{Note| В {{pkgL|gpupdate}}, начиная {{since|0.10.3-alt1}}, политики Polkit помечены как стабильные, поэтому следующий шаг можно пропустить.}} | |||

'''Шаг 7.''' Так как политики настройки Polkit относятся к экспериментальным, на машинах Альт где они применяются должны быть включены «Экспериментальные групповые политики». Включить «Экспериментальные групповые политики» можно, выбрав в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» → «Групповые политики» пункт «Экспериментальные групповые политики»: | |||

[[Файл:Experimental_Group_Policies_Packages.png|RSAT. Экспериментальные групповые политики]] | |||

Дважды щелкнуть на политике «Экспериментальные групповые политики», в открывшемся окне установить отметку в поле «Включить»: | |||

[[Файл:GPUpdate_global_experimental.png|RSAT. Диалоговое окно «Экспериментальные групповые политики»]] | |||

{{Note|Включить/отключить механизм групповых политик настройки Polkit можно, включив/отключив политики «Авторизация PolicyKit» или «Авторизация PolicyKit для пользователей» («Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» → «Групповые политики» → «Механизмы GPUpdate»).}} | |||

== Правила Polkit == | == Правила Polkit == | ||

=== | === Ограничения для работы с токенами и смарт-картами === | ||

{| class="wikitable" | {| class="wikitable" | ||

! Политика | ! Политика | ||

| Строка 97: | Строка 124: | ||

! Правило Polkitd для демона pcsc-lite | ! Правило Polkitd для демона pcsc-lite | ||

|- | |- | ||

| | | Ограничение возможности доступа к демону PC/SC | ||

| Данная политика управляет | | Данная политика управляет ограничением возможности доступа к демону PC/SC и регулирует работу с токенами. | ||

| org.debian.pcsc-lite.access_pcsc | | org.debian.pcsc-lite.access_pcsc | ||

|- | |- | ||

| | | Ограничение возможности доступа к смарт-картам | ||

| Данная политика управляет | | Данная политика управляет ограничением возможности доступа к смарт-картам. | ||

| org.debian.pcsc-lite.access_card | | org.debian.pcsc-lite.access_card | ||

|} | |} | ||

=== | === Ограничения службы Login === | ||

{| class="wikitable" | {| class="wikitable" | ||

! Политика | ! Политика | ||

! Описание | ! Описание | ||

! Правило Polkitd для | ! Правило Polkitd для службы Login (org.freedesktop.login1) | ||

|- | |||

| Ограничение возможности блокировки или разблокировки экрана активных сеансов | |||

| Политика ограничивает возможность блокировки или разблокировки экрана активных сеансов. | |||

| lock-sessions | |||

|- | |||

| Ограничение возможности выключения питания системы | |||

| Политика ограничивает возможность выключения питания системы. | |||

| power-off | |||

|- | |||

| Ограничение возможности выключения системы, когда приложение запрещает это действие | |||

| Политика ограничивает возможность выключения системы, пока приложение запрещает это действие. | |||

| power-off-ignore-inhibit | |||

|- | |- | ||

| | | Ограничение возможности выключения системы, при наличии активных сеансов других пользователей | ||

| Политика | | Политика ограничивает возможность выключения системы, при наличии активных сеансов других пользователей. | ||

| | | power-off-multiple-sessions | ||

|- | |- | ||

| | | Ограничение возможности изменения сеанса виртуального терминала | ||

| Политика управляет | | Политика управляет ограничением возможности изменить сеанс виртуального терминала. | ||

| | | chvt | ||

|- | |||

| Ограничение возможности остановки системы | |||

| Политика ограничивает возможность остановки системы. | |||

| halt | |||

|- | |||

| Ограничение возможности остановки системы, когда приложение запрещает это действие | |||

| Политика ограничивает возможность остановки системы, когда приложение запрещает это действие. | |||

| halt-ignore-inhibit | |||

|- | |||

| Ограничение возможности остановки системы, при наличии активных сеансов других пользователей | |||

| Политика ограничивает возможность остановки системы, при наличии активных сеансов других пользователей. | |||

| halt-multiple-sessions | |||

|- | |||

| Ограничение возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам) | |||

| Политика управляет ограничением возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам). | |||

| flush-devices | |||

|- | |||

| Ограничение возможности перевода системы в спящий режим | |||

| Политика ограничивает возможность перевода системы в спящий режим. | |||

| hibernate | |||

|- | |||

| Ограничение возможности перевода системы в спящий режим, пока приложение препятствует этому | |||

| Политика ограничивает возможность перевода системы в спящий режим, пока приложение препятствует этому. | |||

| hibernate-ignore-inhibit | |||

|- | |||

| Ограничение возможности перевода системы в спящий режим, при наличии активных сеансов других пользователей | |||

| Политика ограничивает возможность перевода системы в спящий режим, при наличии активных сеансов других пользователей. | |||

| hibernate-multiple-sessions | |||

|- | |||

| Ограничение возможности перезагрузки системы | |||

| Политика ограничивает возможность перезагрузки системы. | |||

| reboot | |||

|- | |||

| Ограничение возможности перезагрузки системы, когда приложение препятствует этому действию | |||

| Политика ограничивает возможность перезагрузки системы, когда приложение препятствует этому действию. | |||

| reboot-ignore-inhibit | |||

|- | |||

| Ограничение возможности перезагрузки системы, при наличии активных сеансов других пользователей | |||

| Политика ограничивает возможность перезагрузки системы, при наличии активных сеансов других пользователей. | |||

| reboot-multiple-sessions | |||

|- | |||

| Ограничение возможности приложениям блокировать выключение системы | |||

| Политика ограничивает возможность приложениям блокировать выключение системы. | |||

| inhibit-block-shutdown | |||

|- | |||

| Ограничение возможности приложениям запрещать автоматическое приостановление работы системы | |||

| Политика ограничивает возможность приложениям запрещать автоматическое приостановление работы системы. | |||

| inhibit-block-idle | |||

|- | |||

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы | |||

| Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы. | |||

| inhibit-handle-hibernate-key | |||

|- | |||

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства) | |||

| Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства). | |||

| inhibit-handle-lid-switch | |||

|- | |||

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы | |||

| Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы. | |||

| inhibit-handle-reboot-key | |||

|- | |||

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы | |||

| Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы. | |||

| inhibit-handle-power-key | |||

|- | |||

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы | |||

| Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы. | |||

| inhibit-handle-suspend-key | |||

|- | |||

| Ограничение возможности приложениям запрещать системный сон | |||

| Политика ограничивает возможность приложениям запрещать системный сон. | |||

| inhibit-block-sleep | |||

|- | |||

| Ограничение возможности приложениям откладывать выключение системы | |||

| Политика ограничивает возможность приложениям откладывать выключение системы. | |||

| inhibit-delay-shutdown | |||

|- | |||

| Ограничение возможности приложениям откладывать переход в спящий режим | |||

| Политика ограничивает возможность приложениям откладывать переход в спящий режим. | |||

| inhibit-delay-sleep | |||

|- | |||

| Ограничение возможности приостановки работы системы | |||

| Политика ограничивает возможность приостановки работы системы. | |||

| suspend | |||

|- | |||

| Ограничение возможности приостановки работы системы, пока приложение препятствует этому действию | |||

| Политика ограничивает возможность приостановки работы системы, пока приложение препятствует этому действию. | |||

| suspend-ignore-inhibit | |||

|- | |||

| Ограничение возможности приостановки работы системы, при наличии активных сеансов других пользователей | |||

| Политика ограничивает возможность приостановки работы системы, при наличии активных сеансов других пользователей. | |||

| suspend-multiple-sessions | |||

|- | |||

| Ограничение возможности присоединения устройств к рабочим местам | |||

| Политика управляет ограничением возможности присоединить устройства к рабочим местам. | |||

| attach-device | |||

|- | |||

| Ограничение возможности разрешения незалогиненному пользователю запускать программы | |||

| Политика ограничивает возможность разрешения незалогиненному пользователю запускать программы. | |||

| set-self-linger | |||

|- | |||

| Ограничение возможности разрешения незалогиненным пользователям запускать программы | |||

| Политика ограничивает возможность разрешения незалогиненным пользователям запускать программы. | |||

| set-user-linger | |||

|- | |||

| Ограничение возможности указания загрузчику системы на загрузку в определенную запись загрузчика | |||

| Политика ограничивает возможность указания загрузчику системы на загрузку в определенную запись загрузчика. | |||

| set-reboot-to-boot-loader-entry | |||

|- | |- | ||

| | | Ограничение возможности указания загрузчику системы на необходимость загрузки в меню загрузчика | ||

| | | Политика ограничивает возможность указания загрузчику системы на необходимость загрузки в меню загрузчика. | ||

| | | set-reboot-to-boot-loader-menu | ||

|- | |- | ||

| | | Ограничение возможности указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммы | ||

| | | Политика ограничивает возможность указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммыы. | ||

| | | set-reboot-to-firmware-setup | ||

|- | |- | ||

| | | Ограничение возможности управления активными сеансами, пользователями и местами | ||

| | | Политика ограничивает возможность управления активными сеансами, пользователями и местами. | ||

| | | manage | ||

|- | |- | ||

| | | Ограничение возможности установки «причины» перезагрузки в ядре | ||

| Политика | | Политика ограничивает возможность установить «причины» перезагрузки в ядре. | ||

| | | set-reboot-parameter | ||

|- | |- | ||

| | | Ограничение возможности установки сообщения на стене (сообщение, которое будет отправлено на все терминалы) | ||

| | | Политика ограничивает возможность установки сообщения на стене (сообщение, которое будет отправлено на все терминалы). | ||

| org.freedesktop. | | set-wall-message | ||

|} | |||

=== Ограничения Machine === | |||

{| class="wikitable" | |||

! Политика | |||

! Описание | |||

! Правило Polkitd для службы Machine (org.freedesktop.machine1) | |||

|- | |- | ||

| | | Ограничение возможности авторизации в локальном контейнере | ||

| | | Политика управляет ограничением возможности авторизации в локальном контейнере. | ||

| | | login | ||

|- | |- | ||

| | | Ограничение возможности авторизации на локальном хосте | ||

| Политика управляет | | Политика управляет ограничением возможности авторизации на локальном хосте. | ||

| | | host-login | ||

|- | |- | ||

| | | Ограничение возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере | ||

| Политика управляет | | Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере. | ||

| | | shell | ||

|- | |- | ||

| | | Ограничение возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте | ||

| | | Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте. | ||

| | | host-shell | ||

|- | |- | ||

| | | Ограничение возможности получения псевдотелетайпа (TTY) в локальном контейнере | ||

| Политика управляет | | Политика управляет ограничением возможности получения псевдотелетайпа (TTY) в локальном контейнере. | ||

| | | open-pty | ||

|- | |- | ||

| | | Ограничение возможности получения псевдотелетайпа (TTY) на локальном хосте | ||

| Политика управляет | | Политика управляет ограничением возможности получения псевдотелетайпа (TTY) на локальном хосте. | ||

| | | host-open-pty | ||

|- | |- | ||

| | | Ограничение возможности управления локальными виртуальными машинами и контейнерами | ||

| Политика управляет | | Политика управляет ограничением возможности управления локальными виртуальными машинами и контейнерами. | ||

| | | manage-machines | ||

|- | |- | ||

| Ограничение возможности управления локальными виртуальными машинами и образами контейнеров | |||

| Политика управляет ограничением возможности управления локальными виртуальными машинами и образами контейнеров. | |||

| manage-images | |||

|} | |||

=== Ограничения Realmd === | |||

{| class="wikitable" | |||

! Политика | |||

! Описание | |||

! Правило Polkitd для демона realmd (org.freedesktop.realmd) | |||

|- | |||

| Ограничение возможности возможности запустить обнаружение области Kerberos REALM | |||

| Данная политика управляет ограничением возможности запустить обнаружение области Kerberos REALM. | |||

| discover-realm | |||

|- | |||

| Ограничение возможности изменения политики входа в систему | |||

| Данная политика управляет ограничением возможности изменения политики входа в систему. | |||

| login-policy | |||

|- | |||

| Ограничение возможности присоединения машины к домену или Kerberos REALM | |||

| Данная политика управляет ограничением возможности присоединения машины к домену или Kerberos REALM. | |||

| configure-realm | |||

|- | |||

| Ограничение возможности отключения машины из домена или Kerberos REALM | |||

| Данная политика управляет ограничением возможности удаления машины из домена или Kerberos REALM. | |||

| deconfigure-realm | |||

|} | |||

=== Ограничения NetworkManager === | |||

{| class="wikitable" | |||

! Политика | |||

! Описание | |||

! Правило Polkitd для демона NetworkManager (org.freedesktop.NetworkManager) | |||

! style="width: 50%" | Примеры | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности включения или отключения сети | |||

| Политика управляет ограничением возможности включения или отключения сетевого взаимодействия системы. Если сетевое взаимодействие отключено, все управляемые интерфейсы отсоединяются и деактивируются. Если сетевое взаимодействие включено, все управляемые интерфейсы доступны для активации. | |||

| enable-disable-network | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сети будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-enable-disable-network-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при включении/отключении сети]] | |||

Запрос пароля пользователя при включении/отключении сети в консоли: | |||

[[Файл:NetworkManager-enable-disable-network-auth-self-02.png|150px|frameless|Запрос пароля пользователя при включении/отключении сети в консоли]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке включения/отключения сети будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-enable-disable-network-auth-admin.png|150px|frameless|Запрос пароля администратора при включении/отключении сети]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено включать/отключать сеть: | |||

[[Файл:NetworkManager-enable-disable-network-no.png|150px|frameless|Пользователю запрещено включать/отключать сеть]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности включения или отключения статистики | |||

| Политика управляет ограничением возможности включения или отключения счётчика статистики устройства. | |||

| enable-disable-statistics | |||

| | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности включения или отключения устройств Wi-Fi | |||

| Данная политика управляет ограничением возможности включения или отключения устройств Wi-Fi. | |||

| enable-disable-wifi | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сети Wi-Fi будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-enable-disable-wifi-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при включении/отключении сети Wi-Fi]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке включения/отключения сети Wi-Fi будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-enable-disable-wifi-auth-admin.png|150px|frameless|Запрос пароля администратора при включении/отключении сети Wi-Fi]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено включать/отключать сеть Wi-Fi: | |||

[[Файл:NetworkManager-enable-disable-wifi-no.png|150px|frameless|Пользователю запрещено включать/отключать сеть Wi-Fi]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности включения или отключения устройств WiMAX | |||

| Данная политика управляет ограничением возможности включения или отключения мобильных широкополосных устройств WiMAX. | |||

| enable-disable-wimax | |||

| | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности включения или отключения WWAN-устройств | |||

| Данная политика управляет ограничением возможности включения или отключения WWAN-устройств. | |||

| enable-disable-wwan | |||

| | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения общих настроек DNS | |||

| Политика управляет ограничением возможности изменений общей конфигурации DNS. | |||

| settings.modify.global-dns | |||

| | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения персональных сетевых настроек | |||

| Данная политика управляет ограничением возможности изменений личных сетевых соединений. | |||

| settings.modify.own | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения персональных сетевых настроек (например, при подключении к сети Wi-Fi) будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-settings-modify-own-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при изменении персональных сетевых настроек]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения персональных сетевых настроек будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-settings-modify-own-auth-admin.png|150px|frameless|Запрос пароля администратора при изменении персональных сетевых настроек]] | |||

Запрос пароля администратора при изменении персональных сетевых настроек в консоли: | |||

[[Файл:NetworkManager-settings-modify-own-auth-admin-02.png|150px|frameless|Запрос пароля администратора при изменении персональных сетевых настроек в консоли]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения постоянного имени хоста | |||

| Данная политика управляет ограничением возможности изменения постоянного имени хоста (hostname) системы. | |||

| settings.modify.hostname | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения hostname системы будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-settings-modify-hostname-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при попытке изменения hostname системы]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения сетевых подключений для всех пользователей | |||

| Политика управляет ограничением возможности изменения системных сетевых настроек для всех пользователей. | |||

| settings.modify.system | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения сетевых настроек для всех пользователей (например, изменении IP-адреса) будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-settings-modify-system-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при изменении сетевых настроек для всех пользователей]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения сетевых настроек для всех пользователей будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-settings-modify-system-auth-admin.png|150px|frameless|Запрос пароля администратора при изменении сетевых настроек для всех пользователей]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено изменять сетевые настройки для всех пользователей: | |||

[[Файл:NetworkManager-settings-modify-system-no.png|150px|frameless|Пользователю запрещено изменять сетевые настройки для всех пользователей]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения системных настроек для сети | |||

| Политика управляет ограничением возможности изменения системных сетевых настроек. | |||

| network-control | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сетевого интерфейса будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-network-control-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при включении/отключении сетевого интерфейса]] | |||

Запрос пароля пользователя при включении/отключении сетевого интерфейса в консоли: | |||

[[Файл:NetworkManager-network-control-auth-self-02.png|150px|frameless|Запрос пароля текущего пользователя при включении/отключении сетевого интерфейса]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения сетевых настроек для всех пользователей будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-network-control-auth-admin.png|150px|frameless|Запрос пароля администратора при включении/отключении сетевого интерфейса]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено изменять сетевые настройки для всех пользователей: | |||

[[Файл:NetworkManager-network-control-no.png|150px|frameless|Пользователю запрещено включать/отключать сетевой интерфейс]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности изменения состояния сна NetworkManager | |||

| Данная политика управляет ограничением возможности перевода NetworkManager в спящий режим или пробуждения из спящего режима (должна использоваться только для управления питанием системы). | |||

| sleep-wake | |||

| Примечание. В спящем состоянии все интерфейсы, которыми управляет NM, деактивированы. В бодрствующем состоянии устройства доступны для активации. Обращение к состоянию сна NM не вызывается пользователем напрямую; функция предназначена для отслеживания приостановки/возобновления работы системы. | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности отката конфигурации сетевых интерфейсов к контрольной точке | |||

| Политика управляет ограничением возможности создания контрольной точки сетевых интерфейсов или отката к ней. | |||

| checkpoint-rollback | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке создания контрольной точки будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-checkpoint-rollback-auth-self.png|150px|frameless|Запрос пароля текущего пользователя при попытке создания контрольной точки]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке создания контрольной точки будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-checkpoint-rollback-auth-admin.png|150px|frameless|Запрос пароля администратора при попытке создания контрольной точки]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности перезагрузки NetworkManager | |||

| Политика управляет ограничением возможности перезагрузки конфигурации NetworkManager. | |||

| reload | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_user», при попытке перезагрузки конфигурации NetworkManager будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-reload-auth-user.png|150px|frameless|Запрос пароля текущего пользователя при попытке перезагрузки конфигурации NetworkManager]] | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке перезагрузки конфигурации NetworkManager будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-reload-auth-admin.png|150px|frameless|Запрос пароля администратора при попытке перезагрузки конфигурации NetworkManager]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности проверки подключения сети | |||

| Политика управляет ограничением возможности включениz или отключениz проверки подключения к сети. | |||

| enable-disable-connectivity-check | |||

| | |||

|-style="vertical-align:top;" | |||

| Разрешение сканирования Wi-Fi сетей | | Разрешение сканирования Wi-Fi сетей | ||

| Данная политика | | Данная политика управляет ограничением возможности сканирования Wi-Fi сетей. | ||

| org.freedesktop.NetworkManager.wifi.scan | | wifi.scan | ||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при сканировании Wi-Fi сетей будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-wifi-scan-auth-admin.png|150px|frameless|Запрос пароля администратора при сканировании Wi-Fi сетей]] | |||

{{note|Необходимо настраивать эту политику с осторожностью, т.к. апплет NetworkManager автоматически сканирует сети Wi-Fi и пароль будет запрашиваться постоянно.}} | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности совместных подключений через защищённую сеть Wi-Fi | |||

| Политика управляет ограничением возможности совместного подключения через защищенную сеть Wi-Fi. | |||

| wifi.share.protected | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_user», при создании защищенной точки доступа будет запрошен пароль текущего пользователя: | |||

[[Файл:NetworkManager-wifi-share-protected-auth-user.png|150px|frameless|Запрос пароля текущего пользователя при создании защищенной точки доступа]] | |||

Создание точки доступа в консоли: | |||

[[Файл:NetworkManager-wifi-share-protected-auth-user-02.png|150px|frameless|Запрос пароля текущего пользователя при создании защищенной точки доступа]] | |||

|-style="vertical-align:top;" | |||

| Ограничение возможности совместных подключений через открытую сеть Wi-Fi | |||

| Политика управляет ограничением возможности совместного подключения через открытую сеть Wi-Fi. | |||

| wifi.share.open | |||

| | |||

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при создании открытой точки доступа будет запрошен пароль администратора: | |||

[[Файл:NetworkManager-wifi-share-open-auth-admin.png|150px|frameless|Запрос пароля администратора при создании открытой точки доступа]] | |||

Создание точки доступа в консоли: | |||

[[Файл:NetworkManager-wifi-share-open-auth-admin-02.png|150px|frameless|Запрос пароля администратора при создании открытой точки доступа]] | |||

|} | |||

Ограничения NetworkManager для текущего пользователя можно просмотреть, выполнив команду: | |||

<syntaxhighlight lang="bash">$ nmcli general permissions | |||

PERMISSION VALUE | |||

org.freedesktop.NetworkManager.checkpoint-rollback auth | |||

org.freedesktop.NetworkManager.enable-disable-connectivity-check нет | |||

org.freedesktop.NetworkManager.enable-disable-network auth | |||

org.freedesktop.NetworkManager.enable-disable-statistics auth | |||

org.freedesktop.NetworkManager.enable-disable-wifi да | |||

org.freedesktop.NetworkManager.enable-disable-wimax да | |||

org.freedesktop.NetworkManager.enable-disable-wwan да | |||

org.freedesktop.NetworkManager.network-control да | |||

org.freedesktop.NetworkManager.reload auth | |||

org.freedesktop.NetworkManager.settings.modify.global-dns нет | |||

org.freedesktop.NetworkManager.settings.modify.hostname auth | |||

org.freedesktop.NetworkManager.settings.modify.own auth | |||

org.freedesktop.NetworkManager.settings.modify.system да | |||

org.freedesktop.NetworkManager.sleep-wake да | |||

org.freedesktop.NetworkManager.wifi.scan да | |||

org.freedesktop.NetworkManager.wifi.share.open да | |||

org.freedesktop.NetworkManager.wifi.share.protected да | |||

</syntaxhighlight> | |||

=== Ограничения ModemManager === | |||

{| class="wikitable" | |||

! Политика | |||

! Описание | |||

! Правило Polkitd для демона ModemManager | |||

|- | |- | ||

| | | Ограничение возможности блокировки и управления мобильным широкополосным устройством | ||

| Политика | | Политика ограничивает возможность изменения конфигурации мобильного широкополосного устройства. | ||

| org.freedesktop. | | org.freedesktop.ModemManager1.Device.Control | ||

|- | |- | ||

| | | Ограничение возможности добавления, изменения или удаления контактов устройства | ||

| Политика | | Политика управляет ограничением возможности добавления, изменения и удаления контактов мобильного широкополосного доступа. | ||

| org.freedesktop. | | org.freedesktop.ModemManager1.Contacts | ||

|- | |||

| Ограничение возможности запросов и использования сетевой информации и услуг | |||

| Политика ограничивает возможность запрашивать или использовать сетевую информацию и службы. | |||

| org.freedesktop.ModemManager1.USSD | |||

|- | |||

| Ограничение возможности запросов информации о сетевом времени и часовом поясе | |||

| Политика ограничивает возможность запрашивать информацию о сетевом времени. | |||

| org.freedesktop.ModemManager1.Time | |||

|- | |||

| Ограничение возможности отправки, сохранения, изменения и удаления текстовых сообщений | |||

| Политика ограничивает возможность отправки или манипулирования текстовыми сообщениями устройства. | |||

| org.freedesktop.ModemManager1.Messaging | |||

|- | |||

| Ограничение возможности приема входящих голосовых вызовов или начала исходящего голосового вызова | |||

| Политика ограничивает возможность голосовых вызовов. | |||

| org.freedesktop.ModemManager1.Voice | |||

|- | |||

| Ограничение возможности просмотра информации о географическом положении и позиционировании | |||

| Политика ограничивает возможность просмотра информации о географическом положении. | |||

| org.freedesktop.ModemManager1.Location | |||

|- | |||

| Ограничение возможности управления демоном Modem Manager | |||

| Политика ограничивает возможность управления диспетчером модемов. | |||

| org.freedesktop.ModemManager1.Control | |||

|- | |||

| Ограничение возможности управления прошивкой мобильного широкополосного устройства | |||

| Политика ограничивает возможность управления микропрограммой мобильного широкополосного устройства. | |||

| org.freedesktop.ModemManager1.Firmware | |||

|} | |} | ||

=== | === Ограничения PackageKit === | ||

{| class="wikitable" | {| class="wikitable" | ||

! Политика | ! Политика | ||

| Строка 187: | Строка 613: | ||

! Правило Polkitd для демона PackageKit | ! Правило Polkitd для демона PackageKit | ||

|- | |- | ||

| | | Ограничение возможности восстановления пакетов в системе | ||

| Данная политика | | Данная политика ограничивает пользователям права на восстановление системы пакетов, если в ней возникли проблемы, например, пропали зависимости, посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.repair-system | | org.freedesktop.packagekit.repair-system | ||

|- | |- | ||

| | | Ограничение возможности добавления ключа электронной подписи | ||

| Данная политика | | Данная политика ограничивает пользователям возможность добавления ключа подписи в список доверенных ключей системы посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.system-trust-signing-key | | org.freedesktop.packagekit.system-trust-signing-key | ||

|- | |- | ||

| Разрешение на обновление пакетов | | Разрешение на обновление пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность обновления пакетов, установленных в систему, посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.system-update | | org.freedesktop.packagekit.system-update | ||

|- | |- | ||

| | | Ограничение возможности обновления системных источников пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность обновления системных источников пакетов посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.system-sources-refresh | | org.freedesktop.packagekit.system-sources-refresh | ||

|- | |- | ||

| | | Ограничение возможности переустановки пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность переустановки пакетов посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.package-reinstall | | org.freedesktop.packagekit.package-reinstall | ||

|- | |- | ||

| | | Ограничение возможности принятия лицензионного соглашения | ||

| Данная политика | | Данная политика ограничивает пользователям возможность принятия пользовательского соглашения программ посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.package-eula-accept | | org.freedesktop.packagekit.package-eula-accept | ||

|- | |- | ||

| | | Ограничение возможности редактирования источников пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность редактирования источников пакетов в системе посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.system-sources-configure | | org.freedesktop.packagekit.system-sources-configure | ||

|- | |- | ||

| | | Ограничение возможности удаления пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность удаления пакетов посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.package-remove | | org.freedesktop.packagekit.package-remove | ||

|- | |- | ||

| | | Ограничение возможности установки пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность установки пакетов посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.package-install | | org.freedesktop.packagekit.package-install | ||

|- | |- | ||

| | | Ограничение возможности установки непроверенных пакетов | ||

| Данная политика | | Данная политика ограничивает пользователям возможность установки ненадёжных или непроверенных пакетов посредством интерфейса управления пакетами PackageKit. | ||

| org.freedesktop.packagekit.package-install-untrusted | | org.freedesktop.packagekit.package-install-untrusted | ||

|} | |} | ||

=== | === Ограничения Udisks === | ||

{| class="wikitable" | {| class="wikitable" | ||

| Строка 235: | Строка 661: | ||

! Правило Polkitd для демона udisk2 | ! Правило Polkitd для демона udisk2 | ||

|- | |- | ||

| Общая политика монтирования | | Общая политика ограничения возможности монтирования | ||

| Данная политика | | Данная политика ограничивает возможность монтирования съёмных запоминающих устройств, монтирования системных разделов, монтирования съёмных запоминающих устройств в удалённых сеансах. | ||

| | | | ||

org.freedesktop.udisks2.filesystem-mount | org.freedesktop.udisks2.filesystem-mount | ||

| Строка 242: | Строка 668: | ||

org.freedesktop.udisks2.filesystem-mount-system | org.freedesktop.udisks2.filesystem-mount-system | ||

|- | |- | ||

| | | Ограничение возможности включения/отключения SMART | ||

| Данная политика управляет | | Данная политика управляет ограничением возможности включения/отключения SMART. | ||

| org.freedesktop.udisks2.ata-smart-enable-disable | |||

|- | |||

| Ограничение возможности запуска самопроверки SMART | |||

| Данная политика управляет ограничением возможности запуска самопроверки SMART. | |||

| org.freedesktop.udisks2.ata-smart-selftest | |||

|- | |||

| Ограничение возможности монтирования системных разделов | |||

| Данная политика ограничивает возможность монтирования системных разделов. | |||

(Системное устройство хранения информации — это неизвлекаемое устройство. Для таких устройств переменная HintSystem установлена в значение «True». Жёсткий диск с установленной ОС относится к системным устройствам. | |||

| org.freedesktop.udisks2.filesystem-mount-system | |||

|- | |||

| Ограничение возможности монтирования съёмных запоминающих устройств в удалённых сеансах | |||

| Данная политика ограничивает возможность монтирования съёмных запоминающих устройств с устройства, подключенного к удалённому рабочему месту (например, на другом компьютере или удаленной сессии). | |||

| org.freedesktop.udisks2.filesystem-mount-other-seat | |||

|- | |||

| Ограничение возможности монтирования файловой системы | |||

| Данная политика управляет ограничением возможности монтирования файловой системы устройства. | |||

| org.freedesktop.udisks2.filesystem-mount | | org.freedesktop.udisks2.filesystem-mount | ||

|- | |- | ||

| | | Ограничение возможности надежно стереть жесткий диск | ||

| Данная политика | | Данная политика управляет ограничением возможности надежно стереть жесткий диск | ||

| org.freedesktop.udisks2. | | org.freedesktop.udisks2.ata-secure-erase | ||

|- | |||

| Ограничение возможности обновить данные SMART | |||

| Данная политика управляет ограничением возможности обновить данные SMART | |||

| org.freedesktop.udisks2.ata-smart-update | |||

|- | |||

| Ограничение возможности отправить команду ожидания для диска с удаленного места | |||

| Данная политика управляет ограничением возможности отправить команду ожидания для диска с удаленного места | |||

| org.freedesktop.udisks2.ata-standby-other-seat | |||

|- | |||

| Ограничение возможности отправить команду режима ожидания на системный диск | |||

| Данная политика управляет ограничением возможности отправить команду режима ожидания на системный диск | |||

| org.freedesktop.udisks2.ata-standby-system | |||

|- | |||

| Ограничение возможности отправить резервную команду | |||

| Данная политика управляет ограничением возможности отправить резервную команду | |||

| org.freedesktop.udisks2.ata-standby | |||

|- | |||

| Ограничение возможности разрешения на проверку состояния питания жесткого диска | |||

| Данная политика управляет ограничением возможности разрешения на проверку состояния питания жесткого диска | |||

| org.freedesktop.udisks2.ata-check-power | |||

|- | |||

| Ограничение возможности установить данные SMART из большого двоичного объект | |||

| Данная политика управляет ограничением возможности установить данные SMART из большого двоичного объекта | |||

| org.freedesktop.udisks2.ata-smart-simulate | |||

|} | |||

=== Другие политики === | |||

{| class="wikitable" | |||

! Политика | |||

! Описание | |||

! Правило Polkitd | |||

|- | |- | ||

| | | Ограничение возможности запуска программы от имени другого пользователя | ||

| | | Данная политика управляет ограничением возможности запуска программы от имени другого пользователя. | ||

| org.freedesktop.policykit.exec | |||

| org.freedesktop. | |||

|} | |} | ||

== Файлы настроек политики == | == Файлы настроек политики == | ||

Все настройки политики хранятся в: | Все настройки политики хранятся в файлах: | ||

*{{path|{GUID GPT}/Machine/Registry.pol}} | *{{path|{GUID GPT}/Machine/Registry.pol}} | ||

*{{path|{GUID GPT}/User/Registry.pol}} | *{{path|{GUID GPT}/User/Registry.pol}} | ||

Текущая версия от 10:33, 15 августа 2024

Описание

Через групповые политики реализовано управление настройками службы Polkit (PolicyKit).

В настоящий момент реализованы следующие настройки:

- «Ограничения службы Login» — формирование правил PolKit для управления службой Login;

- «Ограничения службы Machine» — формирование правил PolKit для управления службой Machine;

- «Ограничения Udisks» — формирование правил PolKit для монтирования файловых систем (демон udisk2);

- «Ограничения PackageKit» — формирование правил PolKit для установки, удаления, обновления пакетов;

- «Ограничения NetworkManager» — формирование правил PolKit для операций с сетевыми подключениями и настройкой сетевых интерфейсов;

- «Ограничения ModemManager» — формирование правил PolKit для операций с ModemManager (взаимодействие с модемом или мобильным телефоном);

- «Ограничения для работы с токенами и смарт-картами» — формирование правил PolKit для работы с токенами и смарт-картами.

Правила для пользовательской политики обрабатываются до правил для машинной политики. Для машинной политики создается файл правил 49-alt_group_policy_permissions.rules, для пользовательской политики — 48-lt_group_policy_permissions_user.<USERNAME>.rules. У машинных политик имеются блокировки (отметка «Блокировать»), при установке которых машинные политики становятся приоритетнее пользовательских (создается файл правил 47-alt_group_policy_permissions.rules).

Настройка политики

На рабочей станции

Шаг 1. На машине с установленными ADMC и GPUI получить ключ Kerberos для администратора домена.

Шаг 2. В ADMC создать новый объект групповой политики (GPO) и связать его с OU, куда входят машины, для которых создаётся политика.

Шаг 3. Запустить GPUI:

- из модуля удаленного управления базой данных конфигурации (ADMC), выбрав в контекстном меню объекта групповой политики пункт «Изменить…»:

- или с указанием каталога групповой политики:

$ gpui-main -p "smb://dc1.test.alt/SysVol/test.alt/Policies/{75411A5F-5A46-4616-BB1A-4DE7C3EEDBD1}"- где dc1.test.alt — имя контроллера домена, а {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXXX} — GUID шаблона групповой политики для редактирования.

Откроется окно редактирования групповых политик.

Шаг 4. Перейти в «Компьютер»/«Пользователь» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». Здесь есть несколько разделов:

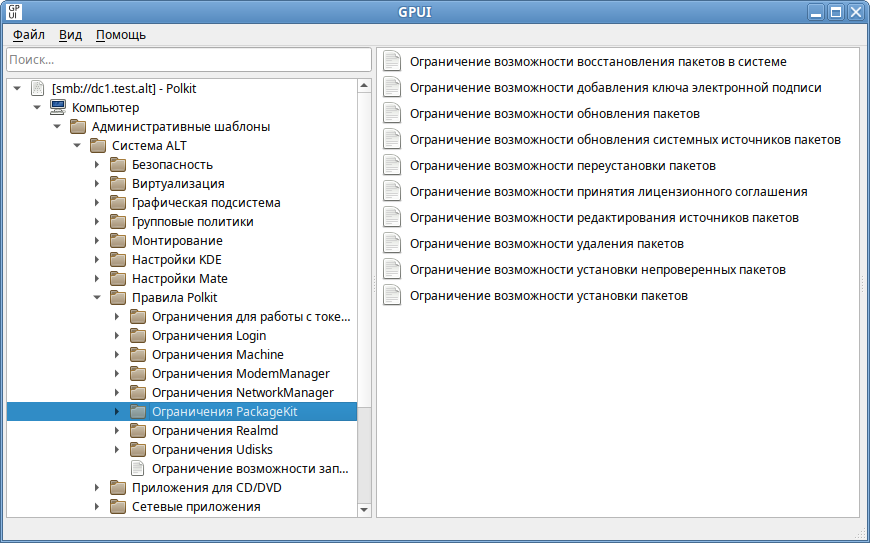

Шаг 5. При выборе раздела, в правом окне редактора отобразится список политик:

Шаг 6. При выборе политики, откроется диалоговое окно настройки соответствующей политики:

Можно не задавать настройку политики, включить или отключить. Если политика находится в состоянии «Отключено»/«Не сконфигурировано» ограничения определяются системными параметрами.

Если выбрать параметр «Включено», в разделе «Опции» в выпадающем списке можно будет выбрать вариант ограничения:

Если выбран параметр «Включено», для каждой из этих политик доступны следующие разрешения:

- «No» — установить ограничение с запретом действия (пользователю не разрешено выполнять действие);

- «Yes» — снять ограничение (пользователь может выполнять действие без какой-либо аутентификации);

- «Auth_self» — пользователь должен ввести свой пароль для аутентификации. Обратите внимание, этого уровня ограничения недостаточно для большинства применений в многопользовательских системах, обычно рекомендуется ограничение «Auth_admin»;

- «Auth_admin» — пользователь должен ввести пароль администратора при каждом запросе. Требуется аутентификация пользователя с правами администратора;

- «Auth_self_keep» — подобно «Auth_self», но авторизация сохраняется в течение короткого периода времени (например, пять минут). Обратите внимание, этого уровня ограничения недостаточно для большинства применений в многопользовательских системах, обычно рекомендуется ограничение «Auth_admin_keep»;

- «Auth_admin_keep» — аналогично «Auth_admin», но авторизация сохраняется в течение короткого периода времени (например, пять минут).

polkit.addAdminRule(function(action, subject) {

return ["unix-group:wheel"];

});

Шаг 7. Так как политики Polkit относятся к экспериментальным, на машинах Альт где они применяются должны быть включены «Экспериментальные групповые политики». Включить «Экспериментальные групповые политики» можно, выбрав в разделе «Компьютер» → «Административные шаблоны» → «Система ALT» → «Групповые политики» пункт «Экспериментальные групповые политики» и установив в открывшемся окне отметку в поле «Включено»:

На машине Windows

Шаг 1. На машине с установленным RSAT открыть консоль «Управление групповыми политиками» (gpmc.msc).

Шаг 2. Создать новый объект групповой политики (GPO) и связать его с OU.

Шаг 3. В контекстном меню GPO выбрать пункт «Изменить». Откроется редактор GPO.

Шаг 4. Перейти в «Конфигурация компьютера»/«Конфигурация пользователя» -> «Политики» -> «Административные шаблоны» -> «Система ALT» -> «Правила Polkit». Здесь есть несколько разделов:

Шаг 5. При выборе раздела, в правом окне редактора отобразится список политик и их состояние:

Шаг 6. Дважды щелкнуть левой кнопкой мыши на политике, откроется диалоговое окно настройки политики:

Можно не задавать настройку политики, включить или отключить. Если политика находится в состоянии «Отключить»/«Не задано» разрешения определяются системными параметрами.

Если выбрать параметр «Включить», в разделе «Параметры» в выпадающем списке можно будет выбрать вариант ограничения:

Шаг 7. Так как политики настройки Polkit относятся к экспериментальным, на машинах Альт где они применяются должны быть включены «Экспериментальные групповые политики». Включить «Экспериментальные групповые политики» можно, выбрав в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» → «Групповые политики» пункт «Экспериментальные групповые политики»:

Дважды щелкнуть на политике «Экспериментальные групповые политики», в открывшемся окне установить отметку в поле «Включить»:

Правила Polkit

Ограничения для работы с токенами и смарт-картами

| Политика | Описание | Правило Polkitd для демона pcsc-lite |

|---|---|---|

| Ограничение возможности доступа к демону PC/SC | Данная политика управляет ограничением возможности доступа к демону PC/SC и регулирует работу с токенами. | org.debian.pcsc-lite.access_pcsc |

| Ограничение возможности доступа к смарт-картам | Данная политика управляет ограничением возможности доступа к смарт-картам. | org.debian.pcsc-lite.access_card |

Ограничения службы Login

| Политика | Описание | Правило Polkitd для службы Login (org.freedesktop.login1) |

|---|---|---|

| Ограничение возможности блокировки или разблокировки экрана активных сеансов | Политика ограничивает возможность блокировки или разблокировки экрана активных сеансов. | lock-sessions |

| Ограничение возможности выключения питания системы | Политика ограничивает возможность выключения питания системы. | power-off |

| Ограничение возможности выключения системы, когда приложение запрещает это действие | Политика ограничивает возможность выключения системы, пока приложение запрещает это действие. | power-off-ignore-inhibit |

| Ограничение возможности выключения системы, при наличии активных сеансов других пользователей | Политика ограничивает возможность выключения системы, при наличии активных сеансов других пользователей. | power-off-multiple-sessions |

| Ограничение возможности изменения сеанса виртуального терминала | Политика управляет ограничением возможности изменить сеанс виртуального терминала. | chvt |

| Ограничение возможности остановки системы | Политика ограничивает возможность остановки системы. | halt |

| Ограничение возможности остановки системы, когда приложение запрещает это действие | Политика ограничивает возможность остановки системы, когда приложение запрещает это действие. | halt-ignore-inhibit |

| Ограничение возможности остановки системы, при наличии активных сеансов других пользователей | Политика ограничивает возможность остановки системы, при наличии активных сеансов других пользователей. | halt-multiple-sessions |

| Ограничение возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам) | Политика управляет ограничением возможности очистки устройства в месте привязки (изменение способа подключения устройств к рабочим местам). | flush-devices |

| Ограничение возможности перевода системы в спящий режим | Политика ограничивает возможность перевода системы в спящий режим. | hibernate |

| Ограничение возможности перевода системы в спящий режим, пока приложение препятствует этому | Политика ограничивает возможность перевода системы в спящий режим, пока приложение препятствует этому. | hibernate-ignore-inhibit |

| Ограничение возможности перевода системы в спящий режим, при наличии активных сеансов других пользователей | Политика ограничивает возможность перевода системы в спящий режим, при наличии активных сеансов других пользователей. | hibernate-multiple-sessions |

| Ограничение возможности перезагрузки системы | Политика ограничивает возможность перезагрузки системы. | reboot |

| Ограничение возможности перезагрузки системы, когда приложение препятствует этому действию | Политика ограничивает возможность перезагрузки системы, когда приложение препятствует этому действию. | reboot-ignore-inhibit |

| Ограничение возможности перезагрузки системы, при наличии активных сеансов других пользователей | Политика ограничивает возможность перезагрузки системы, при наличии активных сеансов других пользователей. | reboot-multiple-sessions |

| Ограничение возможности приложениям блокировать выключение системы | Политика ограничивает возможность приложениям блокировать выключение системы. | inhibit-block-shutdown |

| Ограничение возможности приложениям запрещать автоматическое приостановление работы системы | Политика ограничивает возможность приложениям запрещать автоматическое приостановление работы системы. | inhibit-block-idle |

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы | Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного ключа гибернации (энергосбережения) системы. | inhibit-handle-hibernate-key |

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства) | Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратного переключателя крышки (устройства). | inhibit-handle-lid-switch |

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы | Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши перезагрузки системы. | inhibit-handle-reboot-key |

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы | Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши питания системы. | inhibit-handle-power-key |

| Ограничение возможности приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы | Политика ограничивает возможность приложениям запрещать низкоуровневую обработку аппаратной клавиши приостановки системы. | inhibit-handle-suspend-key |

| Ограничение возможности приложениям запрещать системный сон | Политика ограничивает возможность приложениям запрещать системный сон. | inhibit-block-sleep |

| Ограничение возможности приложениям откладывать выключение системы | Политика ограничивает возможность приложениям откладывать выключение системы. | inhibit-delay-shutdown |

| Ограничение возможности приложениям откладывать переход в спящий режим | Политика ограничивает возможность приложениям откладывать переход в спящий режим. | inhibit-delay-sleep |

| Ограничение возможности приостановки работы системы | Политика ограничивает возможность приостановки работы системы. | suspend |

| Ограничение возможности приостановки работы системы, пока приложение препятствует этому действию | Политика ограничивает возможность приостановки работы системы, пока приложение препятствует этому действию. | suspend-ignore-inhibit |

| Ограничение возможности приостановки работы системы, при наличии активных сеансов других пользователей | Политика ограничивает возможность приостановки работы системы, при наличии активных сеансов других пользователей. | suspend-multiple-sessions |

| Ограничение возможности присоединения устройств к рабочим местам | Политика управляет ограничением возможности присоединить устройства к рабочим местам. | attach-device |

| Ограничение возможности разрешения незалогиненному пользователю запускать программы | Политика ограничивает возможность разрешения незалогиненному пользователю запускать программы. | set-self-linger |

| Ограничение возможности разрешения незалогиненным пользователям запускать программы | Политика ограничивает возможность разрешения незалогиненным пользователям запускать программы. | set-user-linger |

| Ограничение возможности указания загрузчику системы на загрузку в определенную запись загрузчика | Политика ограничивает возможность указания загрузчику системы на загрузку в определенную запись загрузчика. | set-reboot-to-boot-loader-entry |

| Ограничение возможности указания загрузчику системы на необходимость загрузки в меню загрузчика | Политика ограничивает возможность указания загрузчику системы на необходимость загрузки в меню загрузчика. | set-reboot-to-boot-loader-menu |

| Ограничение возможности указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммы | Политика ограничивает возможность указания микропрограмме системы на необходимость перезагрузки в интерфейс настройки микропрограммыы. | set-reboot-to-firmware-setup |

| Ограничение возможности управления активными сеансами, пользователями и местами | Политика ограничивает возможность управления активными сеансами, пользователями и местами. | manage |

| Ограничение возможности установки «причины» перезагрузки в ядре | Политика ограничивает возможность установить «причины» перезагрузки в ядре. | set-reboot-parameter |

| Ограничение возможности установки сообщения на стене (сообщение, которое будет отправлено на все терминалы) | Политика ограничивает возможность установки сообщения на стене (сообщение, которое будет отправлено на все терминалы). | set-wall-message |

Ограничения Machine

| Политика | Описание | Правило Polkitd для службы Machine (org.freedesktop.machine1) |

|---|---|---|

| Ограничение возможности авторизации в локальном контейнере | Политика управляет ограничением возможности авторизации в локальном контейнере. | login |

| Ограничение возможности авторизации на локальном хосте | Политика управляет ограничением возможности авторизации на локальном хосте. | host-login |

| Ограничение возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере | Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) в локальном контейнере. | shell |

| Ограничение возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте | Политика управляет ограничением возможности получения интерпретатора командной строки (командной оболочки) на локальном хосте. | host-shell |

| Ограничение возможности получения псевдотелетайпа (TTY) в локальном контейнере | Политика управляет ограничением возможности получения псевдотелетайпа (TTY) в локальном контейнере. | open-pty |

| Ограничение возможности получения псевдотелетайпа (TTY) на локальном хосте | Политика управляет ограничением возможности получения псевдотелетайпа (TTY) на локальном хосте. | host-open-pty |

| Ограничение возможности управления локальными виртуальными машинами и контейнерами | Политика управляет ограничением возможности управления локальными виртуальными машинами и контейнерами. | manage-machines |

| Ограничение возможности управления локальными виртуальными машинами и образами контейнеров | Политика управляет ограничением возможности управления локальными виртуальными машинами и образами контейнеров. | manage-images |

Ограничения Realmd

| Политика | Описание | Правило Polkitd для демона realmd (org.freedesktop.realmd) |

|---|---|---|

| Ограничение возможности возможности запустить обнаружение области Kerberos REALM | Данная политика управляет ограничением возможности запустить обнаружение области Kerberos REALM. | discover-realm |

| Ограничение возможности изменения политики входа в систему | Данная политика управляет ограничением возможности изменения политики входа в систему. | login-policy |

| Ограничение возможности присоединения машины к домену или Kerberos REALM | Данная политика управляет ограничением возможности присоединения машины к домену или Kerberos REALM. | configure-realm |

| Ограничение возможности отключения машины из домена или Kerberos REALM | Данная политика управляет ограничением возможности удаления машины из домена или Kerberos REALM. | deconfigure-realm |

Ограничения NetworkManager

| Политика | Описание | Правило Polkitd для демона NetworkManager (org.freedesktop.NetworkManager) | Примеры |

|---|---|---|---|

| Ограничение возможности включения или отключения сети | Политика управляет ограничением возможности включения или отключения сетевого взаимодействия системы. Если сетевое взаимодействие отключено, все управляемые интерфейсы отсоединяются и деактивируются. Если сетевое взаимодействие включено, все управляемые интерфейсы доступны для активации. | enable-disable-network |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сети будет запрошен пароль текущего пользователя: Запрос пароля пользователя при включении/отключении сети в консоли: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке включения/отключения сети будет запрошен пароль администратора: Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено включать/отключать сеть: |

| Ограничение возможности включения или отключения статистики | Политика управляет ограничением возможности включения или отключения счётчика статистики устройства. | enable-disable-statistics | |

| Ограничение возможности включения или отключения устройств Wi-Fi | Данная политика управляет ограничением возможности включения или отключения устройств Wi-Fi. | enable-disable-wifi |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сети Wi-Fi будет запрошен пароль текущего пользователя: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке включения/отключения сети Wi-Fi будет запрошен пароль администратора: Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено включать/отключать сеть Wi-Fi: |

| Ограничение возможности включения или отключения устройств WiMAX | Данная политика управляет ограничением возможности включения или отключения мобильных широкополосных устройств WiMAX. | enable-disable-wimax | |

| Ограничение возможности включения или отключения WWAN-устройств | Данная политика управляет ограничением возможности включения или отключения WWAN-устройств. | enable-disable-wwan | |

| Ограничение возможности изменения общих настроек DNS | Политика управляет ограничением возможности изменений общей конфигурации DNS. | settings.modify.global-dns | |

| Ограничение возможности изменения персональных сетевых настроек | Данная политика управляет ограничением возможности изменений личных сетевых соединений. | settings.modify.own |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения персональных сетевых настроек (например, при подключении к сети Wi-Fi) будет запрошен пароль текущего пользователя: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения персональных сетевых настроек будет запрошен пароль администратора: Запрос пароля администратора при изменении персональных сетевых настроек в консоли: |

| Ограничение возможности изменения постоянного имени хоста | Данная политика управляет ограничением возможности изменения постоянного имени хоста (hostname) системы. | settings.modify.hostname |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения hostname системы будет запрошен пароль текущего пользователя: |

| Ограничение возможности изменения сетевых подключений для всех пользователей | Политика управляет ограничением возможности изменения системных сетевых настроек для всех пользователей. | settings.modify.system |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке изменения сетевых настроек для всех пользователей (например, изменении IP-адреса) будет запрошен пароль текущего пользователя: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения сетевых настроек для всех пользователей будет запрошен пароль администратора: Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено изменять сетевые настройки для всех пользователей: |

| Ограничение возможности изменения системных настроек для сети | Политика управляет ограничением возможности изменения системных сетевых настроек. | network-control |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке включения/отключения сетевого интерфейса будет запрошен пароль текущего пользователя: Запрос пароля пользователя при включении/отключении сетевого интерфейса в консоли: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке изменения сетевых настроек для всех пользователей будет запрошен пароль администратора: Если эта политика находится в состоянии «Включено» и настроено разрешение «No», пользователю запрещено изменять сетевые настройки для всех пользователей: |

| Ограничение возможности изменения состояния сна NetworkManager | Данная политика управляет ограничением возможности перевода NetworkManager в спящий режим или пробуждения из спящего режима (должна использоваться только для управления питанием системы). | sleep-wake | Примечание. В спящем состоянии все интерфейсы, которыми управляет NM, деактивированы. В бодрствующем состоянии устройства доступны для активации. Обращение к состоянию сна NM не вызывается пользователем напрямую; функция предназначена для отслеживания приостановки/возобновления работы системы. |

| Ограничение возможности отката конфигурации сетевых интерфейсов к контрольной точке | Политика управляет ограничением возможности создания контрольной точки сетевых интерфейсов или отката к ней. | checkpoint-rollback |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_self», при попытке создания контрольной точки будет запрошен пароль текущего пользователя: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке создания контрольной точки будет запрошен пароль администратора: |

| Ограничение возможности перезагрузки NetworkManager | Политика управляет ограничением возможности перезагрузки конфигурации NetworkManager. | reload |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_user», при попытке перезагрузки конфигурации NetworkManager будет запрошен пароль текущего пользователя: Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при попытке перезагрузки конфигурации NetworkManager будет запрошен пароль администратора: |

| Ограничение возможности проверки подключения сети | Политика управляет ограничением возможности включениz или отключениz проверки подключения к сети. | enable-disable-connectivity-check | |

| Разрешение сканирования Wi-Fi сетей | Данная политика управляет ограничением возможности сканирования Wi-Fi сетей. | wifi.scan |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при сканировании Wi-Fi сетей будет запрошен пароль администратора: Примечание: Необходимо настраивать эту политику с осторожностью, т.к. апплет NetworkManager автоматически сканирует сети Wi-Fi и пароль будет запрашиваться постоянно.

|

| Ограничение возможности совместных подключений через защищённую сеть Wi-Fi | Политика управляет ограничением возможности совместного подключения через защищенную сеть Wi-Fi. | wifi.share.protected |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_user», при создании защищенной точки доступа будет запрошен пароль текущего пользователя: Создание точки доступа в консоли: |

| Ограничение возможности совместных подключений через открытую сеть Wi-Fi | Политика управляет ограничением возможности совместного подключения через открытую сеть Wi-Fi. | wifi.share.open |

Если эта политика находится в состоянии «Включено» и настроено разрешение «Auth_admin», при создании открытой точки доступа будет запрошен пароль администратора: Создание точки доступа в консоли: |

Ограничения NetworkManager для текущего пользователя можно просмотреть, выполнив команду:

$ nmcli general permissions

PERMISSION VALUE

org.freedesktop.NetworkManager.checkpoint-rollback auth

org.freedesktop.NetworkManager.enable-disable-connectivity-check нет

org.freedesktop.NetworkManager.enable-disable-network auth

org.freedesktop.NetworkManager.enable-disable-statistics auth

org.freedesktop.NetworkManager.enable-disable-wifi да

org.freedesktop.NetworkManager.enable-disable-wimax да

org.freedesktop.NetworkManager.enable-disable-wwan да

org.freedesktop.NetworkManager.network-control да

org.freedesktop.NetworkManager.reload auth

org.freedesktop.NetworkManager.settings.modify.global-dns нет

org.freedesktop.NetworkManager.settings.modify.hostname auth

org.freedesktop.NetworkManager.settings.modify.own auth

org.freedesktop.NetworkManager.settings.modify.system да

org.freedesktop.NetworkManager.sleep-wake да

org.freedesktop.NetworkManager.wifi.scan да

org.freedesktop.NetworkManager.wifi.share.open да

org.freedesktop.NetworkManager.wifi.share.protected да

Ограничения ModemManager

| Политика | Описание | Правило Polkitd для демона ModemManager |

|---|---|---|

| Ограничение возможности блокировки и управления мобильным широкополосным устройством | Политика ограничивает возможность изменения конфигурации мобильного широкополосного устройства. | org.freedesktop.ModemManager1.Device.Control |