Libvirt (Qemu+KVM+Virt-manager): различия между версиями

Kozorizki (обсуждение | вклад) (Обновлен раздел по запуску и установке: изменены команды установки, добавления пользователя в группу и запуск служб. Удалено упоминание filezilla, добавлено примечание в раздел "Удаленное GUI-управление из-под Linux") Метка: отменено |

|||

| Строка 1: | Строка 1: | ||

{{Note|Обратите | {{Note|Обратите внимание, что это не официальная документация, а попытка начинающего админа объяснить материал начинающим админам.}} | ||

'''Libvirt''' - набор инструментов для управления виртуализацией. В данной статье будет описано его использование. | '''Libvirt''' - набор инструментов для управления виртуализацией. В данной статье будет описано его использование. | ||

Ставим | ==Установка== | ||

{{Note|В новых системах для управления виртуализацией на базе libvirt рекомендуется устанавливать и использовать набор отдельных служб вместо традиционного управления одним сервисом '''libvirtd'''.}} | |||

Ставим пакеты: | |||

<pre># apt-get install libvirt libvirt-kvm libvirt-qemu</pre> | {{Note|Обратите внимание, что '''qemu''' и '''libvirt''' — это метапакеты, которые устанавливают полный набор компонентов. Однако можно установить только необходимые для вашей конфигурации пакеты.}} | ||

<pre># apt-get install libvirt-daemon-proxy libvirt-daemon-log libvirt-daemon-lock libvirt-kvm libvirt-client-qemu libvirt-daemon-config-network libvirt-daemon-config-nwfilter libvirt-daemon-driver-interface libvirt-daemon-driver-network libvirt-daemon-driver-nwfilter libvirt-daemon-driver-qemu libvirt-daemon-driver-secret libvirt-daemon-driver-storage-core</pre> | |||

<pre># apt-get install qemu-audio-pipewire qemu-audio-pa qemu-audio-alsa qemu-audio-spice qemu-audio-sdl qemu-char-spice qemu-device-display-qxl qemu-device-usb-host qemu-device-usb-redirect qemu-img qemu-ui-sdl qemu-ui-spice-app qemu-ui-spice-core</pre> | |||

Добавляем пользователя в группу: | Добавляем пользователя в группу: | ||

<pre># | <pre># usermod -a -G vmusers "username"</pre> | ||

==Запуск | ==Запуск служб== | ||

<pre> | <pre> | ||

# systemctl enable --now | # systemctl enable --now virtinterfaced-admin.socket virtinterfaced-ro.socket virtinterfaced.socket virtlockd-admin.socket virtlockd.socket virtlogd-admin.socket virtlogd.socket virtnetworkd-admin.socket virtnetworkd-ro.socket virtnetworkd.socket virtnodedevd-admin.socket virtnodedevd-ro.socket virtnodedevd.socket virtnwfilterd-admin.socket virtnwfilterd-ro.socket virtnwfilterd.socket virtproxyd-admin.socket virtproxyd-ro.socket virtproxyd.socket virtqemud-admin.socket virtqemud-ro.socket virtqemud.socket virtsecretd-admin.socket virtsecretd-ro.socket virtsecretd.socket virtstoraged-admin.socket virtstoraged-ro.socket virtstoraged.socket | ||

</pre> | </pre> | ||

| Строка 217: | Строка 224: | ||

===Удаленное GUI-управление из-под Linux=== | ===Удаленное GUI-управление из-под Linux=== | ||

{{Note|Данный способ применим только для ALT Linux p10 и более ранних версий.}} | |||

1. Устанавливаем virt-manager | 1. Устанавливаем virt-manager | ||

# apt-get install virt-manager | # apt-get install virt-manager libvirt | ||

2. Включаем службы | 2. Включаем службы | ||

# systemctl enable libvirtd | # systemctl enable libvirtd | ||

Версия от 15:21, 8 октября 2024

Libvirt - набор инструментов для управления виртуализацией. В данной статье будет описано его использование.

Установка

Ставим пакеты:

# apt-get install libvirt-daemon-proxy libvirt-daemon-log libvirt-daemon-lock libvirt-kvm libvirt-client-qemu libvirt-daemon-config-network libvirt-daemon-config-nwfilter libvirt-daemon-driver-interface libvirt-daemon-driver-network libvirt-daemon-driver-nwfilter libvirt-daemon-driver-qemu libvirt-daemon-driver-secret libvirt-daemon-driver-storage-core

# apt-get install qemu-audio-pipewire qemu-audio-pa qemu-audio-alsa qemu-audio-spice qemu-audio-sdl qemu-char-spice qemu-device-display-qxl qemu-device-usb-host qemu-device-usb-redirect qemu-img qemu-ui-sdl qemu-ui-spice-app qemu-ui-spice-core

Добавляем пользователя в группу:

# usermod -a -G vmusers "username"

Запуск служб

# systemctl enable --now virtinterfaced-admin.socket virtinterfaced-ro.socket virtinterfaced.socket virtlockd-admin.socket virtlockd.socket virtlogd-admin.socket virtlogd.socket virtnetworkd-admin.socket virtnetworkd-ro.socket virtnetworkd.socket virtnodedevd-admin.socket virtnodedevd-ro.socket virtnodedevd.socket virtnwfilterd-admin.socket virtnwfilterd-ro.socket virtnwfilterd.socket virtproxyd-admin.socket virtproxyd-ro.socket virtproxyd.socket virtqemud-admin.socket virtqemud-ro.socket virtqemud.socket virtsecretd-admin.socket virtsecretd-ro.socket virtsecretd.socket virtstoraged-admin.socket virtstoraged-ro.socket virtstoraged.socket

Делаем пользователю доступ в SSH (для удаленного управления)

На сервере переключаемся в режим суперпользователя:

su -

И правим следующий файл:

# cd /etc/openssh # mcedit sshd_config

Добавляем:

Match User petr #имя вашего пользователя на сервере X11Forwarding no AllowTcpForwarding no PermitTTY no ForceCommand internal-sftp ChrootDirectory /home/files #корневой каталог при доступе через SSH

После настройки на сервере SSH для доступа к файлам, на клиенте заработает и SSH для libvirt-manager для подключения к libvirt.

Кроме того разрешаем в брандмауэре: Alterator Web-Брадмауэр-Внешние сети-Дополнительные порты TCP/UDP-Добавляем порт 5900

Графическое управление

Чтобы сделать некое подобие "Диспетчера Hyper-V" (Графическую консоль для управления виртуальными машинами) устанавливаем следующий пакет:

# apt-get install virt-manager

Открываем Virt-Manager. Файл>Добавить соединение>

- Локальная машина

- Гипервизор QEMU/KVM (подключаться автоматически).

- Удаленный сервер

- QEMU/KVM-Connect to remove host over SSH

- вводим имя пользователя

- вводим IP

- ставим галочку подключаться автоматически

- QEMU/KVM-Connect to remove host over SSH

Создание виртуальной машины

- Нажимаем на кнопку "Создать виртуальную машину"

- Выбираем метод установки - локальный/ISO

- Выбираем ISO/CD и тип ОС (с помощью автодополнения)

- Выбираем количество ОЗУ и процессоров

- Создаем виртуальный жесткий диск

- Вводим название и выбираем сеть

BIOS или UEFI

До первого запуска откройте настройки виртуальной машины, во вкладке Обзор> Свойства гипервизора у вас будет возможность сменить тип прошивки - BIOS или UEFI. До первого запуска![1]

Некоторые настройки

Выберите машину, нажмите на лампу...

Настройка дисплея через SSH

- Дисплей:

- тип:VNC

- listen type:address

- адрес:IP

- порт:авто

- пароль:пользователя в группе

Настройка жесткого диска

...Диск-1> Дополнительные параметры>Шина диска

Тип диска:

- IDE - рекомендуется для Windows XP и младше

- SATA - для 7 и старше

- VirtIO для Linux [2]

Параметры загрузки

- Включить меню загрузки> ставите очередность.

Иначе вы просто не загрузитесь с CD/ISO.

- запускать при старте системы

Подключение ISO

...Выберите IDE CDROM> Browse.

В окне "Выберите том хранилища" нажмите на плюс (добавить пул), выберите тип dir-каталог в файловой системе и укажите папку с iso-образами.

Выберите образ из пула и нажмите на кнопку "Выбор тома".

Сеть

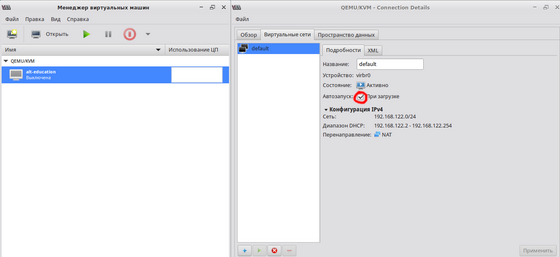

Важно обратить внимание, во избежание ошибки при запуске виртуальной машины "сеть «default» не активна" на настройку:

После создания виртуальной машины в virt-manager Правка - Свойства подключения - вкладка Виртуальные сети - на сети default поставить галочку "Автозапуск: При загрузке", применить

NAT

NAT — это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса одной сети, в адрес другой сети.

Т.е. у вас в локальной сети сеть 192.168.0.x., а у виртуальных машин будет 192.168.1.x. И NAT позволит вам общатся между сетью 0.x и 1.x.

По умолчанию в virt-manager уже есть NAT-интерфейс, но если вы его случайно удалили или хотите создать новый, то это делается так:

- откройте Правка>Свойства подключения>Виртуальные сети>+

- введите название сети

- режим: NAT

- Forward to: любое физическое устройство

Можете так же настроить адресацию IPv4 и DHCP-сервер (они настраиваются автоматически).

И в настройках виртуальной машины выберите данный интерфейс.

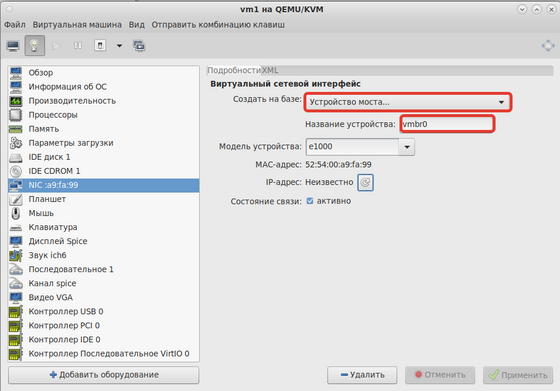

Мост

Чтобы напрямую общаться между реальной сетью и виртуальными машинами напрямую нужно создать сетевой мост.

Если простым языком, то задачу можно разделить на две:

- создать бридж

- в virt-manager в свойствах виртуальной машины, в свойствах сетевого интерфейса выбираем

- устройство моста

- вручную вводим имя нашего моста - vmbr0

Проброс портов

Из переписки:

Настроил тут проброс порта в QEMU-виртуалку. Казалось бы, в чём проблема-то?

cmd|qemu -netdev user,id=user0,hostfwd=tcp::2222-:22 -device e1000,netdev=user0" …

как-то так (можно вместо e1000 паравиртуальный драйвер, это побыстрее будет).

Но. Я это сделал через libvirt! И оказалось, что штатными средствами (не только тыкая в менюшки virt-manager, но и, кажется, вообще прямой настройкой сети) нельзя. Не знаю, почему. Может быть, можно, но я не нашёл как. А я искал. То, что в libvirt называется NAT, в действительности садится на tun/tap, лезет в iptables и т. д. Наверное, для совместимости с другими платформами виртуализации, не знаю.

Короче.

- В настройках virt-manager разрешаем «Редактирование XML»

- Удаляем все сетевые устройства.

- Добавляем в конец общего XML-я виртуалки (например, во вкладке «Обзор»), перед закрывающим </domain>, такие строки:

<qemu:commandline> <qemu:arg value="-netdev"/> <qemu:arg value="user,id=user0,hostfwd=tcp::2222-:22"/> <qemu:arg value="-device"/> <qemu:arg value="e1000,netdev=user0"/> </qemu:commandline>

Если неймспейс qemu не загружен, то такие:

<commandline xmlns="http://libvirt.org/schemas/domain/qemu/1.0"> <arg value="-netdev"/> <arg value="user,id=user0,hostfwd=tcp::2222-:22"/> <arg value="-device"/> <arg value="e1000,netdev=user0"/> </commandline>

И qemu преспокойненько само всё как надо делает. Фишка — не забыть про xmlns

иначе просто не заработает, а вам ничего не скажет)

Графики

Откройте "Правка> Параметры", вкладка "Статистика", отметьте галочками, какие графики вы хотите сделать доступными.

Вкл./выкл. график вы можете через "Вид> График".

Снимки машины

Снимок машины можно создать только если виртуальный жесткий диск у вас в формате *.qcow2.

Веб-интерфейс

Управлять виртуальными машинами libvirt можно через веб-интерфейс Cockpit. Но, пока в Альте нужный модуль для этой системы не собран. Если Вам интересна ситуация со сборкой, можете подписаться на отчет - altbug #44671.

Видимо ребятам некогда добавлять пакеты.

Можно самому установить нужный плагин - cockpit-machines

1. git clone https://github.com/cockpit-project/cockpit-machines

2. cd cockpit-machines

3. Правим в Makefile переменную PREFIX ?= /usr/local на PREFIX ?= /usr (убираем local)

4. make

5. Из под root в том же каталоге - make install

6. apt-get install libvirt-dbus ( без него не работает )

7. Чтобы пользователь мог управлять хостом с административными правами посредством Cockpit его нужно добавить в /etc/sudoers, так как у меня пользователь был в группе wheel я просто раскоментировал соответствующий раздел в /etc/sudoers.

А так-то RedHat пишет что Virt-manager depricated (устарел) и для управления виртуальными машинами нужно использовать cockpit

Файлы Virt

(Для резервного копирования-восстановления)

Файлы Libvirt хранятся в следующих директориях:

- /var/lib/libvirt

- /etc/libvirt

Удаленное управление

В случае, если Вы планируете использовать Libvirt на сервере в продакшине, предполагается, что у Вас он будет установлен на "консольную" серверную систему, а управлять им Вы будете с рабочей станции через Virt-manager.

Настройка SSH

Для начала настройте SSH-сервер на сервере с Libvirt. В Match User пропишите пользователя, под которым будете подключаться.

Удаленное GUI-управление из-под Windows

Представим:

- Основной парк компьютеров на Windows

- Планируется миграция

- На одном сервере без графики изучается Linux и на нем установлен Libvirt

- Необходимо GUI-управление

На Windows-машине:

1. Устанавливаем Cygwin и CygwinX

2. Подключаемся к серверу

$ ssh admin@192.168.0.13

3. Переходим в режим суперпользователя

$ su -

4. Устанавливаем пакеты

# apt-get install xauth virt-manager

5. Открываем в пуске из меню Cygwin-X ярлычок CygwinXServer

6. В трее из черно-зеленого значка Cygwin RCM-Системные выбираем "Менеджер виртуальных машин".

Все, можно управлять виртуальными машинами из-под Windows пока мы полностью не перейдем под Linux.

Удаленное GUI-управление из-под Linux

1. Устанавливаем virt-manager

# apt-get install virt-manager libvirt

2. Включаем службы

# systemctl enable libvirtd # systemctl start libvirtd

3.Добавляем пользователя в группу

# gpasswd -a user vmusers

4. Открываем программу

5. Файл-Добавить соединение (QEMU/KVM, Подключаться к удаленному узлу с помощью SSH)

6. Вводим логин-пароль

7. Управляем удаленным сервером!

Удаленное пополнение iso-образов

В группе vmusers пользователь admin.

- Для iso-образов создадим каталог:

# mkdir /var/lib/libvirt/images/iso

- Назначаем на эту папку права для админа, который подключается к libvirt через ssh:

# chown -R admin:vmusers /var/lib/libvirt/images/iso/

- Через SSH кидаем туда iso-образы

Подключаемся через Filezilla на sftp://IP под тем пользователем, которому разрешен доступ через SSH и к данному каталогу. В правой колонке открываем "удаленный сайт" /var/lib/libvirt/images/iso, в левой каталог с ISO. И копируем файл на удаленный сервер.

Вывод видео через SSH

Чтобы на удаленном сервере выводилось видео, нужно в настройках виртуальной машины, в разделе "Дисплей SPICE", в выпадающем списке "Адрес" выбрать "Все интерфейсы".

После установки virt-manager невозможно создать образ HDD ВМ

Выдается сообщение типа "нет доступа к /var/lib/libvirt/images" или "нет каталога /var/lib/libvirt/images". (Скриншот показать не могу, после того как я исправил ошибку, даже после удаления каталогов она не появляется)

Необходимо просто создать нужные каталоги:

# mkdir /var/lib/libvirt/ # mkdir /var/lib/libvirt/images

Заметки при использовании

Проброс USB в виртуальную машину через графический интерфейс Virt-Manager

- Исправление ошибки перенаправления USB портов:

# rpm -ql libspice-glib | grep -i usb

/usr/libexec/spice-gtk/spice-client-glib-usb-acl-helper

/usr/share/polkit-1/actions/org.spice-space.lowlevelusbaccess.policy

Необходимо в файл /usr/share/polkit-1/actions/org.spice-space.lowlevelusbaccess.policy,

добавить <allow_any>yes</allow_any> в <defaults> раздел.

После модификации файл выглядит так:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE policyconfig PUBLIC

"-//freedesktop//DTD PolicyKit Policy Configuration 1.0//EN"

"http://www.freedesktop.org/standards/PolicyKit/1.0/policyconfig.dtd">

<policyconfig>

<vendor>The Spice Project</vendor>

<vendor_url>http://spice-space.org/</vendor_url>

<icon_name>spice</icon_name>

<action id="org.spice-space.lowlevelusbaccess">

<description>Low level USB device access</description>

<message>Privileges are required for low level USB device access (for usb device pass through).</message>

<defaults>

<allow_any>yes</allow_any>

<allow_inactive>no</allow_inactive>

<allow_active>yes</allow_active>

</defaults>

</action>

</policyconfig>

Поправить права на файл(по необходимости):

chmod 4755 /usr/libexec/spice-gtk/spice-client-glib-usb-acl-helper

# service libvirtd restart

Некоторые особенности использования Virt-Manager на системе aarch64

И хост система и VM имеют архитектуру aarch64.

Для работы графики VM нужно установить в хост систему пакет seavgabios

При создании VM aarch64 в неё не добавляются автоматически графика, клавиатура, мышь. Их нужно добавить вручную.

Для этого в диалоге "Создание новой виртуальной машины" на шаге 5 поставил флаг "Проверить конфигурацию перед установкой".

В открывшемся окне конфигурации нажать "Добавить оборудование" и добавить:

Графика/Сервер SPICE

Ввод/Virtio клавиатура, Virtio планшет.

Нажать "Начать установку".

При установке текстовые сообщения выводятся на "Вид/Consoles/Последовательное 1", а графика на "Вид/Consoles/Графическая консоль SPICE". Между этими устройствами нужно переключаться вручную.