Samba/InterdomainTrustRelationships: различия между версиями

Bne (обсуждение | вклад) м (Добавил небольшое описание параметров при использовании Trust Secret Key) |

Bne (обсуждение | вклад) Нет описания правки |

||

| Строка 96: | Строка 96: | ||

}; | }; | ||

2. Создание | 2. Создание двухстороннего транзитивного подключения: | ||

samba-tool domain trust create win.dom --type=forest --direction=both --create-location=both -Uadmin@WIN | samba-tool domain trust create win.dom --type=forest --direction=both --create-location=both -Uadmin@WIN | ||

Версия от 11:37, 31 марта 2021

Установка доверительных отношений между Windows 2012R2 и SambaDC

Исходные данные

- Домен Windows:

Имя домена - WIN.DOM Контроллер домена - DC1.WIN.DOM IP address - 172.16.100.124 ОС контроллера домена - Windows Server 2012R2 Уровень работы домена - 2012R2

- Домен Linux:

Имя домена - LIN.LOC Контроллер домена - DC2.LIN.LOC IP address - 172.16.100.135 ОС контроллера домена - Alt 9 Server Уровень работы домена - 2012_R2 Версия Samba - 4.12.11

Основная задача - описать процесс создания двухсторонних доверительных отношений между доменами на базе Windows AD и Samba DC. Проверить возможность входа пользователей и групп одного домена в другой и наоборот.

Настройка на стороне Windows

1. Для службы DNS создать сервер условной перессылки

PS$ Add-DnsServerConditionalForwarderZone -Name lin.loc -MasterServers 172.16.100.134 -ReplicationScope Forest

2. Создание двухстороннего транзитивного подключения

В домене win.dom открываем «Диспетчер серверов», и кликаем на «Средства» — «Active Directory — Домены и Доверие»:

В открывшемся окне кликаем по домену WIN.DOM правой клавишей мыши, и в контекстном меню выбираем "Свойства". Откроется окно свойств, в котором необходимо перейти во вкладку "Отношения доверия" и нажать на "Создать отношение доверия"

В открывшемся мастере создания отношения доверия вводим имя домена Samba DC. В данном случае LIN.LOC

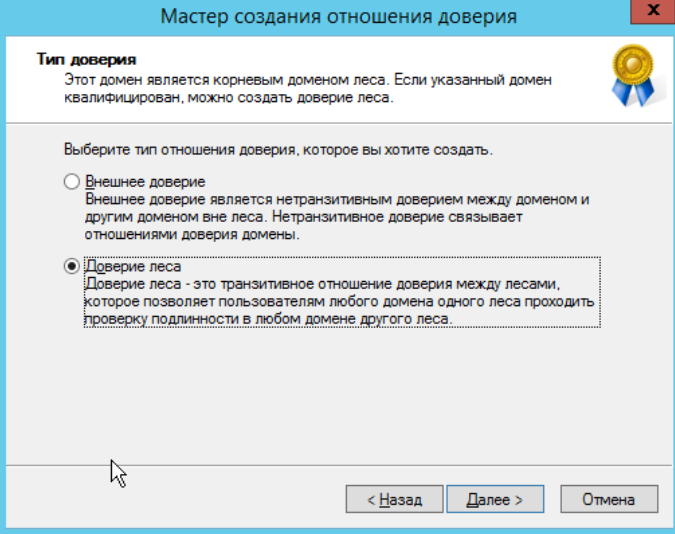

На следующей вкладке "Тип доверия" выбираем "Доверие леса"

Далее во кладке "Направление отношения доверия" выбираем "Двухстороннее"

В открывшемся окне «Стороны отношения доверия» мы выбираем, на каком из доменов мы применяем настройку. В нашем случае у нас есть права администратора для обоих доменов, поэтому выбираем пункт «Для данного и указанного домена».

Если был выбран параметр "Только для данного домена", то необходимо будет задать Trust Secret Key, который в дальнейшем будет использоваться при создании доверительного отношения на стороне Samba DC.

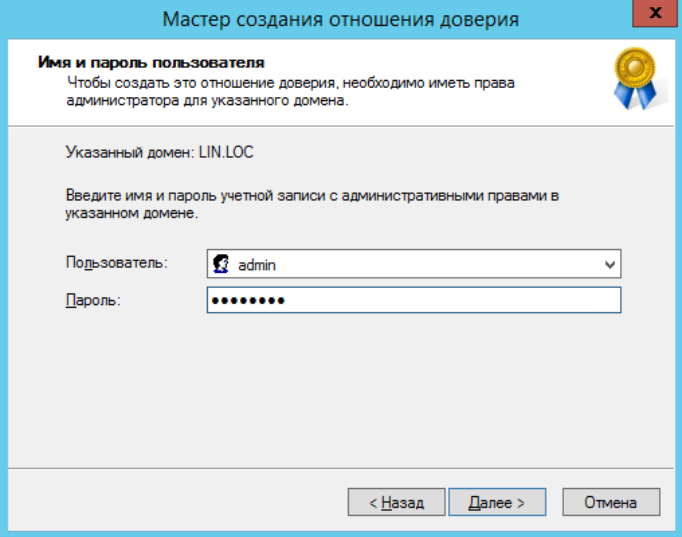

На следующем этапе мастер свяжется с доменом LIN.LOC (если он доступен), и запросит логин и пароль от пользователя с правами установки доверительных отношений в домене LIN.LOC

Далее на вкладке «Уровень проверки подлинности исходящего доверия — Локальный лес» выбираем «Проверка подлинности в лесу»

Тоже самое выбираем и на следующей вкладке «Уровень проверки подлинности исходящего доверия — Указанный лес».

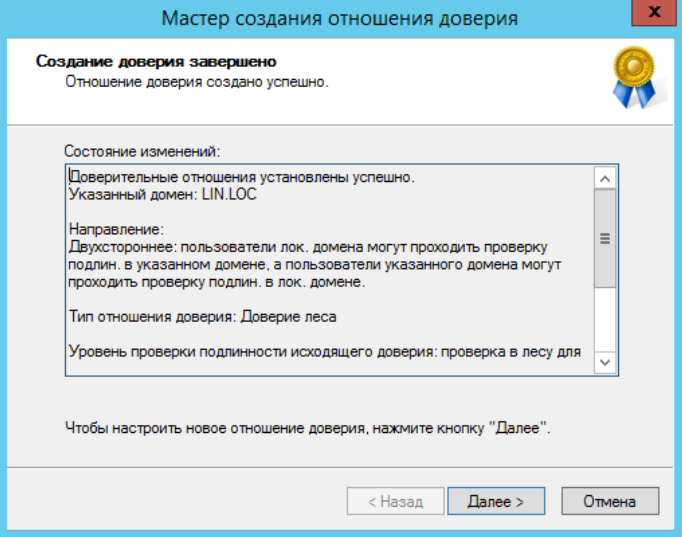

После очередного нажатия на кнопку "Далее" мастер в окне "Выбор доверия завершен" выдаст уведомление о том, что готов создать новое отношение доверия, и покажет краткую сводку по выбранным параметрам. Соглашаемся с параметрами, после чего должно появиться уведомление о том, что создание доверия успешно завершено.

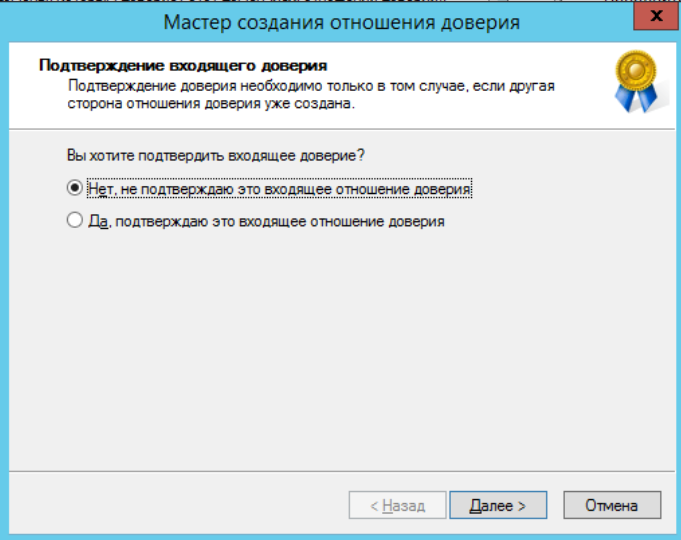

После нажатия на "Далее" появится окно "Подтверждение исходящего доверия", а после него "Подтверждение входящего отношения доверия". Здесь и в первом и во втором окне оставляем "Нет, не подтверждаю это исходящее/входящее отношение доверие", так как на стороне Samba DC доверие нами еще не создавалось.

Настройка на стороне Linux

Предполагается, что домен уже настроен согласно документации, и функционирует с настроенным BIND9_DLZ в качестве DNS-backend.

1. Создание сервера условной перессылки для службы DNS:

vim /etc/bind/ddns.conf

Добавить в конец файла следующие строки

zone "win.dom" in {

type forward;

forwarders { 172.16.100.124; };

};

2. Создание двухстороннего транзитивного подключения:

samba-tool domain trust create win.dom --type=forest --direction=both --create-location=both -Uadmin@WIN

В случае использования Trust Secret Key в параметре --create-location нужно заменить опцию both на local, тогда после ввода пароля администратора, Samba DC прежде чем создать доверительные отношения сначала запросит Trust Key, созданный ранее при настройке в Windows.

В общем случае ваш вывод после ввода указанной команды должен быть примерно похож, на представленный ниже

LocalDomain Netbios[LIN] DNS[lin.loc] SID[S-1-5-21-1859323732-4157578351-390439025] RemoteDC Netbios[DC1] DNS[DC1.WIN.DOM] ServerType[PDC,GC,LDAP,DS,KDC,TIMESERV,CLOSEST,WRITABLE,GOOD_TIMESERV,FULL_SECRET_DOMAIN_6,ADS_WEB_SERVICE,DS_8,__unknown_00008000__] Password for [admin@WIN]: RemoteDomain Netbios[WIN] DNS[WIN.DOM] SID[S-1-5-21-534750258-3577407189-1049577339] Creating remote TDO. Remote TDO created. Setting supported encryption types on remote TDO. Creating local TDO. Local TDO created Setting supported encryption types on local TDO. Setup local forest trust information... Namespaces[2] TDO[WIN.DOM]: TLN: Status[Enabled] DNS[*.WIN.DOM] DOM: Status[Enabled] DNS[WIN.DOM] Netbios[WIN] SID[S-1-5-21-534750258-3577407189-1049577339] Setup remote forest trust information... Namespaces[2] TDO[lin.loc]: TLN: Status[Enabled] DNS[*.lin.loc] DOM: Status[Enabled] DNS[lin.loc] Netbios[LIN] SID[S-1-5-21-1859323732-4157578351-390439025] Validating outgoing trust... OK: LocalValidation: DC[\\DC1.WIN.DOM] CONNECTION[WERR_OK] TRUST[WERR_OK] VERIFY_STATUS_RETURNED Validating incoming trust... OK: RemoteValidation: DC[\\dc2.lin.loc] CONNECTION[WERR_OK] TRUST[WERR_OK] VERIFY_STATUS_RETURNED Success.

Подводные камни и ограничения

1. Не применяются правила фильтрации SID

2. Вы не можете добавить пользователей и группы доверенного домена в доменные группы доверяющего домена.