КриптоПро: различия между версиями

(gost-crypto-gui) |

|||

| Строка 523: | Строка 523: | ||

= Электронная подпись = | = Электронная подпись = | ||

{{todo|Добавить информацию о rosa-crypto-tool и gost-crypto-gui значительно упрощающих описанные процедуры}} | {{todo|Добавить информацию о rosa-crypto-tool и gost-crypto-gui значительно упрощающих описанные процедуры}} | ||

==Создание и проверка ЭЦП в gost-crypto-gui== | |||

Установить пакет {{pkg|gost-crypto-gui}} из репозитория: | |||

<source lang="text" highlight="1"># apt-get install gost-crypto-gui</source> | |||

Запустить программу можно из консоли: | |||

<source lang="text" highlight="1">$ python /usr/bin/gost-crypto-gui.py</source> | |||

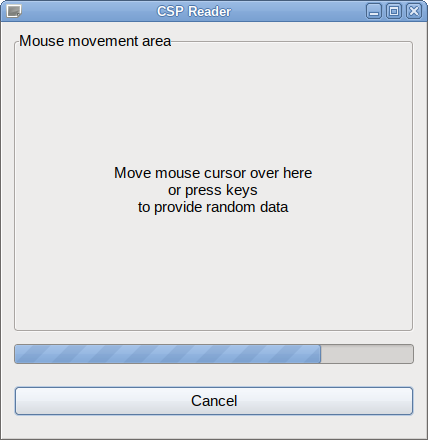

С её помощью можно подписывать и проверять подписи файлов: | |||

[[Файл:Gost-crypto-gui.png]] | |||

Для создания электронной подписи файла: | |||

# Нажать кнопку «Подписать файл(ы)». | |||

# Выбрать файл, который необходимо подписать. | |||

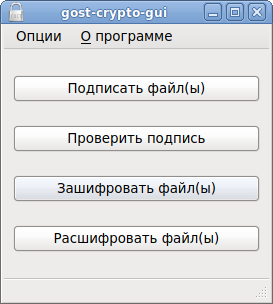

# Выбрать сертификат и нажать кнопку «Далее»: | |||

#:[[Файл:Gost-crypto-cert.png]] | |||

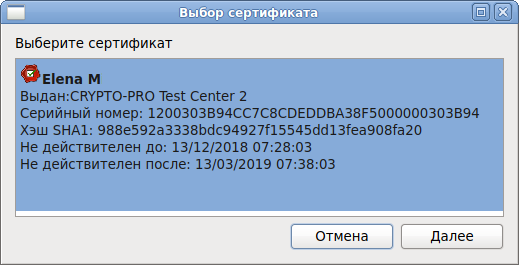

#Ввести пароль на контейнер (если он был установлен): | |||

#:[[Файл:Container_test.png]] | |||

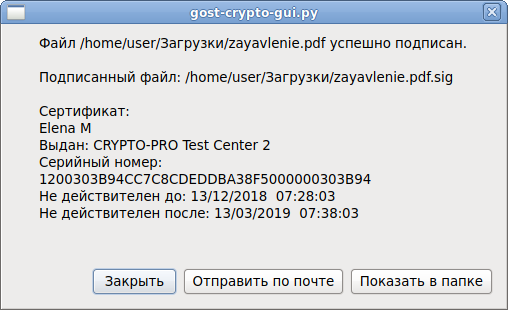

#Появится сообщение о подписанном файле: | |||

#:[[Файл:Gost-crypto-sign.png]] | |||

Для проверки электронной подписи: | |||

# Нажать кнопку «Проверить подпись». | |||

# Выбрать подписанный файл. | |||

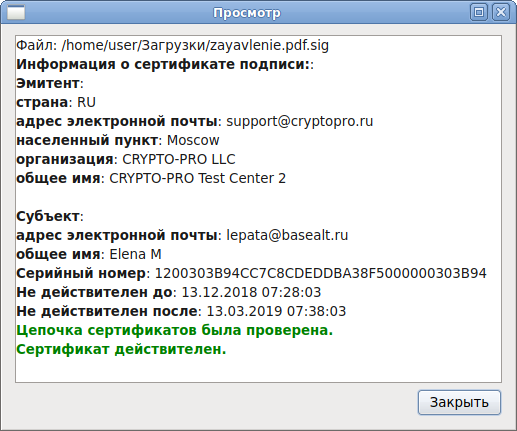

# Появится информация о сертификате подписи: | |||

#:[[Файл:Gost-crypto-sign view.png]] | |||

== Подпись == | == Подпись == | ||

Версия от 14:13, 13 декабря 2018

О КриптоПро

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д.

Сайт: http://www.cryptopro.ru/

Совместимость

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Установка

Загрузка

Архив с программным обеспечением (КриптоПро CSP 4.0) можно загрузить после предварительной регистрации:

- linux-ia32.zip (18 МБ, для i586) КриптоПро CSP 4.0 для Linux (x86, rpm) для 32 разрядный систем

- linux-amd64.zip (18 МБ, для x86_64) КриптоПро CSP 4.0 для Linux (x64, rpm) для 64 разрядный систем

Установка пакетов

1. Распакуйте архив и перейдите в распакованную папку

2. Установите пакет cryptopro-preinstall:

# apt-get install cryptopro-preinstall

Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Таблица 1. Описание необходимых пакетов КриптоПро.

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

| ifd-rutokens | Конфигурация Рутокеновских карт (или можно взять pcsc-lite-rutokens из репозитория) |

3. Установите пакеты КриптоПро:

Под правами пользователя root установите базовые пакеты:

# apt-get install cprocsp-curl* lsb-cprocsp-base* lsb-cprocsp-capilite* lsb-cprocsp-kc1* lsb-cprocsp-rdr-64*

для поддержки токенов (Рутокен S и Рутокен ЭЦП):

# apt-get install cprocsp-rdr-gui-gtk* cprocsp-rdr-rutoken* cprocsp-rdr-pcsc* lsb-cprocsp-pkcs11* pcsc-lite-rutokens pcsc-lite-ccid

Примечания:

- Можно установить пакет newt52 и запустить ./install_gui.sh в распакованном каталоге

- Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

- Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 (libopenmotif3) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5.

- Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat.

- В версии 4.0.0-alt5 пакета cryptopro-preinstall добавлены подпакеты:

- cryptopro-preinstall-base для установки с cprocsp-compat-altlinux, "предоставляющим" lsb (в случае нежелательности "лишних" зависимостей вроде libqt3), и

- cryptopro-preinstall-full для автоустановки зависимостей cprocsp-rdr-gui.

Прописывание путей к исполняемым файлам

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- установите пакет cryptopro-preinstall и начните новый сеанс в консоли

или

- выполните:

export PATH="$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr '\n' ':')$PATH"

Проверка лицензии

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

$ cpconfig -license -view

License validity:

4040E-G0037-EK8R3-C6K4U-HCXQG

Expires: 2 month(s) 23 day(s)

License type: Server.

Для установки другой лицензии выполните (под root):

# cpconfig -license -set <серийный_номер>

Удаление КриптоПро

# apt-get remove lsb-cprocsp-base

Настройка КриптоПро

Управление ридерами

Ридеры (readers) — устройства размещения контейнеров (аппаратные токены, каталог для размещения файлов).

Просмотр доступных ридеров:

$ csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 6679203

GetProvParam(...PP_ENUMREADERS...) until it returns false

Len Byte NickName/Name

_____________________________

0x012a 0x72 ACS ACR38U-CCID 00 00

All PC/SC readers

0x012a 0x72 Aktiv Co. Rutoken S 00 00

All PC/SC readers

0x012a 0x58 FLASH

FLASH

0x012a 0x18 HDIMAGE

Структура дискеты на жестком диске

Cycle exit when getting data. 4 items found. Level completed without problems.

Total: SYS: 0,000 sec USR: 0,170 sec UTC: 0,190 sec

[ErrorCode: 0x00000000]

Ридер HDIMAGE размещается на /var/opt/cprocsp/keys/<имя пользователя>/

Инициализация ридера HDIMAGE (под правами root):

# cpconfig -hardware reader -add HDIMAGE store

Adding new reader:

Nick name: HDIMAGE

Succeeded, code:0x0

Также можно изменить имя ридера, например зададим ридеру Aktiv Co. Rutoken S 00 00 имя Rutoken (под правами root):

# cpconfig -hardware reader -add 'Aktiv Co. Rutoken S 00 00' -name 'Rutoken'

Adding new reader:

Nick name: Aktiv Co. Rutoken S 00 00

Name device: Rutoken

Succeeded, code:0x0

Современные аппаратные и программно-аппаратные хранилища ключей, такие как Рутокен ЭЦП или eSmart ГОСТ, поддерживаются через интерфейс PCSC. За реализацию этого интерфейса отвечает служба pcscd, которую необходимо запустить перед началом работы с соответствующими устройствами:

# service pcscd start

Starting pcscd service: [ DONE ]

Управление контейнерами

Создание контейнера

Создадим контейнер с именем «test» в локальном ридере HDIMAGE.

$ csptest -keyset -provtype 75 -newkeyset -cont '\\.\HDIMAGE\test'

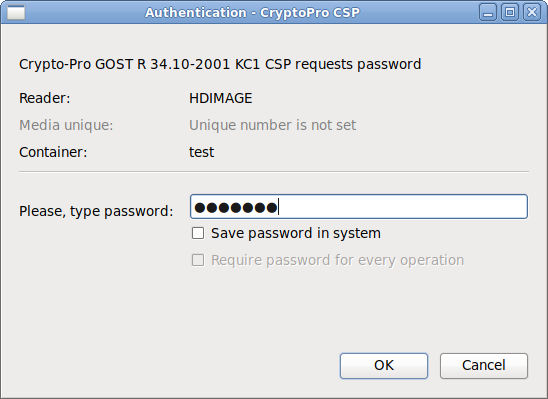

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где предложат двигать курсором мыши:

После показа окна будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет) и снова предложат двигать курсором мыши.

CSP (Type:75) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679219

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2001 KC1 CSP

Container name: "card"

Signature key is not available.

Attempting to create a signature key...

a signature key created.

Exchange key is not available.

Attempting to create an exchange key...

an exchange key created.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

OID: 1.2.643.2.2.37.3.10

Total: SYS: 0,030 sec USR: 0,160 sec UTC: 22,910 sec

[ErrorCode: 0x00000000]

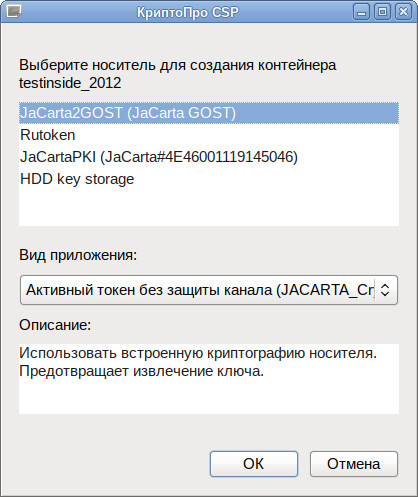

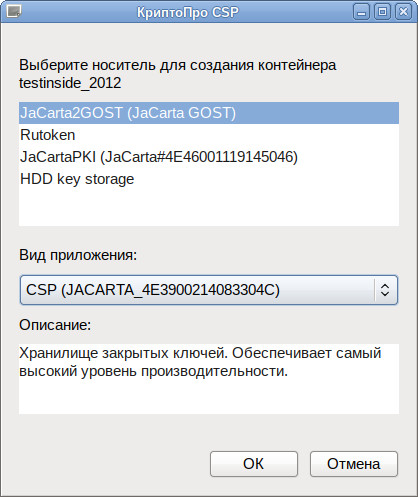

В КриптоПро 5 появилась возможность интерактивно выбирать ридер и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры.

Для этого необходимо выполнить команду, где test5inside - имя контейнера :

$ csptest -keyset -provtype 75 -newkeyset -cont test5inside

Откроется окно выбора ридера и способа создания контейнера:

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Просмотр доступных контейнеров

$ csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679203

\\.\HDIMAGE\test

OK.

Total: SYS: 0,000 sec USR: 0,070 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]

Локальный контейнер создан.

$ csptest -keyset -enum_cont -fqcn -verifyc -uniq

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679203

\\.\Aktiv Co. Rutoken S 00 00\card |\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_2b8654f7\0A00\6AD1

\\.\HDIMAGE\test |\\.\HDIMAGE\HDIMAGE\\test.000\2EF8

OK.

Total: SYS: 0,020 sec USR: 0,190 sec UTC: 1,510 sec

[ErrorCode: 0x00000000]

Удаление контейнера

$ csptest -keyset -deletekeyset -cont '\\.\HDIMAGE\test'

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

Container \\.\HDIMAGE\test deleted.

Total: SYS: 0,010 sec USR: 0,240 sec UTC: 0,260 sec

[ErrorCode: 0x00000000]

Управление сертификатами

Создание запроса

Для создания запроса потребуется:

- DN (cn=Test User5,e=cas@altlinux.org)

- имя контейнера (в локальном хранилище hdimage: \\.\HDIMAGE\test)

- имя файла запроса (test5.csr)

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

$ cryptcp -creatrqst -dn "cn=Test User5,e=cas@altlinux.org" -provtype 75 -nokeygen -cont '\\.\HDIMAGE\test' -certusage "1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2" test5.req

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

Request is saved in file.

[ReturnCode: 0]

Получение сертификата в УЦ и его установка

Показать содержимое запроса:

$ cat test5.req

MIIBMDCB4AIBADA2MRMwEQYDVQQDDApUZXN0IFVzZXI1MR8wHQYJKoZIhvcNAQkBFhBjYXNAYWx0

bGludXgub3JnMGMwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEDQwAEQDq5IAql+tHfVT7r

oz+P5dPgOUVXc7dg91nzGM7fkUBSKlapGO2A2xUDRUBHLtW/hBCiZsxdH3ydhzlZ6nhcbNKgPjA8

BgorBgEEAYI3AgEOMS4wLDAdBgNVHSUEFjAUBggrBgEFBQcDBAYIKwYBBQUHAwIwCwYDVR0PBAQD

AgTwMAgGBiqFAwICAwNBAFYnhGI6SsCwFRSl5p6EVnM7y6Hx9JGM6BFS4U3xTEGvzMK7yzk9j1kG

EKU7YZO5cFluPuDdi0WuYskhdz4SEg4=

- Откройте в браузере ссылку http://www.cryptopro.ru/certsrv (тестовый удостоверяющий центр КриптоПро).

- Нажмите «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64».

- Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла test5.csr и нажмите кнопку «Выдать».

- Сохраните файл по ссылке «Загрузить цепочку сертификатов» (по умолчанию предлагается имя certnew.p7b)

Просмотреть полученный сертификат:

$ certmgr -list -file certnew.p7b

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Serial : 0x2B6E3351FD6EB2AD48200203CB5BA141

SHA1 Hash : 0x046255290b0eb1cdd1797d9ab8c81f699e3687f3

SubjKeyID : 15317cb08d1ade66d7159c4952971724b9017a83

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 05/08/2014 13:44:24 UTC

Not valid after : 05/08/2019 13:54:03 UTC

PrivateKey Link : No

2-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : CN=Test User5, E=cas@altlinux.org

Serial : 0x120012447FA7E652B76808CD7900000012447F

SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5

SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 28/06/2016 10:22:36 UTC

Not valid after : 28/09/2016 10:32:36 UTC

PrivateKey Link : No

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Установите сертификат удостоверяющего центра:

$ certmgr -inst -file certnew.p7b -store uRoot

(нажмите 1)

Установите сертификат клиента (введите пароль на контейнер \\.\HDIMAGE\test при запросе):

$ certmgr -inst -file certnew.p7b -store uMy -cont '\\.\HDIMAGE\test' -inst_to_cont

(нажмите 2)

# cpconfig -ini \\config\\apppath -add string libcurl.so /opt/cprocsp/lib/amd64/libcpcurl.so

Просмотр сертификатов

$ certmgr -list

Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : CN=Test User5, E=cas@altlinux.org

Serial : 0x120012447FA7E652B76808CD7900000012447F

SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5

SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 28/06/2016 10:22:36 UTC

Not valid after : 28/09/2016 10:32:36 UTC

PrivateKey Link : Yes

Container : HDIMAGE\\test.000\2EF8

Provider Name : Crypto-Pro GOST R 34.10-2001 KC1 CSP

Provider Info : ProvType: 75, KeySpec: 1, Flags: 0x0

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Удаление

Удалить сертификат под номером 1:

$ certmgr -delete 1

Удалить все сертификаты:

$ certmgr -delete -all

$ certmgr -delete -store uroot

Импорт персонального сертификата

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

- Создание через cert-sh-functions (требует установки пакета cert-sh-functions)

- Создание сертификатов PKCS12 (достаточно только пакета openssl)

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

# . cert-sh-functions

# ssl_generate 'web-server'

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert, а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

openssl pkcs12 -export -in /var/lib/ssl/certs/web-server.cert -inkey /var/lib/ssl/private/web-server.pem -out web-server.p12

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

# openssl pkcs12 -in web-server.p12 -nodes | grep BEGIN

Enter Import Password:

MAC verified OK

-----BEGIN CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

# cpconfig -hardware reader -view | grep ^Nick

Nick name: FLASH

Nick name: HDIMAGE

Для импорта сертификата в КриптоПро используйте программу certmgr. В нашем случае:

$ certmgr -inst -file web-server.p12 -cont HDIMAGE

Если Вам необходимо импортировать сертификат с токена:

certmgr -inst -cont '\\.\Aktiv Co. Rutoken S 00 00\le-fb25d25d-23e9-4723-ae4c-fe0c95f2fcc1'

Если контейнер защищен паролем используйте ключ -pin <пароль>

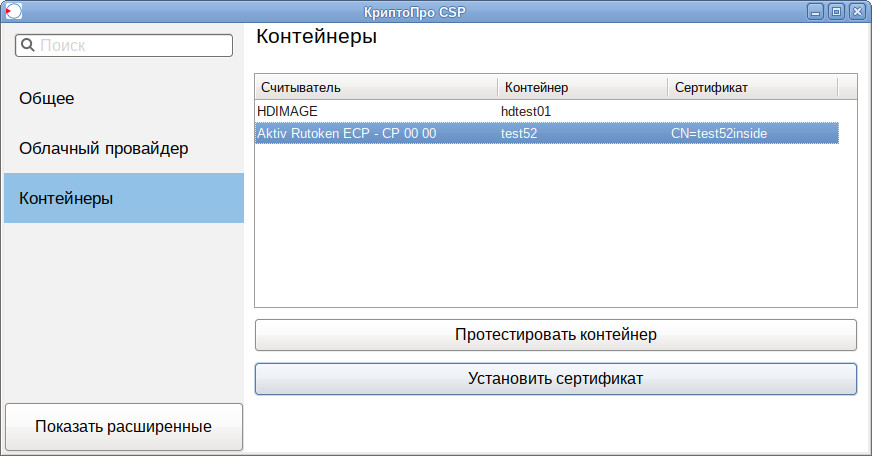

Использование cptools

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами - cptools.

Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скаченного архива:

# apt-get install cprocsp-cptools-gtk*

После этого её можно запустить из консоли:

$ cptools

С её помощью можно установить сертификат из токена в хранилище uMy:

Проверка цепочки сертификатов

Таблица 3. Сертификаты популярных удостоверяющих центров.

| Удостоверяющий Центр | Источник | Сертификаты |

|---|---|---|

| ПАК «Головной удостоверяющий центр» | https://e-trust.gosuslugi.ru/MainCA | https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 |

| ЗАО «Национальный удостоверяющий центр» | https://www.nucrf.ru/info/ | https://www.nucrf.ru/download/nucrf.p7b |

| Удостоверяющий центр СКБ Контур | https://ca.kontur.ru/about/certificates (выбрать 2015 год) | http://cdp.skbkontur.ru/certificates/kontur-root-2015.crt |

Для проверки можно скопировать персональный сертификат в файл:

$ cryptcp -copycert -dn E=user@test.ru -df personal.cer

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

The following certificate will be used:

RDN:******

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

Certificate chain is not checked for this certificate:

RDN:******

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

The certificate or certificate chain is based on an untrusted root.

Do you want to use this certificate ([Y]es, [N]o, [C]ancel)?

(нажмите C и Enter, чтобы выйти).

Запуск с отладкой цепочки:

$ CP_PRINT_CHAIN_DETAIL=1 cryptcp -copycert -dn E=user@test.ru -df personal.cer

...

----------- Error chain -----------

Chain status:IS_UNTRUSTED_ROOT

Revocation reason:unspecified

1.

Subject:'E=ca@skbkontur.ru, C=ru, L=:0B5@8=1C@3, O= �$ �!▒ ▒>=BC@�, CN=uc skb kontur (root)'

Issuer:'E=ca@skbkontur.ru, C=ru, L=:0B5@8=1C@3, O= �$ �!▒ ▒>=BC@�, CN=uc skb kontur (root)'

Cert status:IS_UNTRUSTED_ROOT

...

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

$ certmgr -inst -store uRoot -file kontur-root-2015.crt

После этого:

$ cryptcp -copycert -dn E=user@test.ru -df personal.cer

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

The following certificate will be used:

RDN:******

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

Certificate chains are checked.

Certificate's been copied.

[ReturnCode: 0]

Всё в порядке и сертификат виден в плагине Cades.

Электронная подпись

Создание и проверка ЭЦП в gost-crypto-gui

Установить пакет gost-crypto-gui из репозитория:

# apt-get install gost-crypto-gui

Запустить программу можно из консоли:

$ python /usr/bin/gost-crypto-gui.py

С её помощью можно подписывать и проверять подписи файлов:

Для создания электронной подписи файла:

- Нажать кнопку «Подписать файл(ы)».

- Выбрать файл, который необходимо подписать.

- Выбрать сертификат и нажать кнопку «Далее»:

- Ввести пароль на контейнер (если он был установлен):

- Появится сообщение о подписанном файле:

Для проверки электронной подписи:

- Нажать кнопку «Проверить подпись».

- Выбрать подписанный файл.

- Появится информация о сертификате подписи:

Подпись

Для электронной подписи файла необходимо указать сертификат и имя подписываемого файла:

$ cryptcp -sign -dn E=user@test.ru -der zayavlenie.pdf

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

The following certificate will be used:

RDN: ******, user@test.ru

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

Certificate chains are checked.

Folder './':

zayavlenie.pdf... Signing the data...

Signed message is created.

[ReturnCode: 0]

где

- -dn E=user@test.ru — сертификат по e-mail;

- -der — использовать формат DER для файла подписи (по умолчанию используется формат Base64);

- zayavlenie.pdf — имя подписываемого файла.

На выходе появляется файл zayavlenie.pdf.sig, содержащий как сам подписываемый файл, так и электронную подпись (прикрепленная/attached). Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf. Тогда рядом с оригинальным файлом будет лежать файл подписи - zayavlenie.pdf.sgn.

Проверка подписи

Для проверки прикрепленной подписи выполните:

$ cryptcp -verify zayavlenie.pdf.sig

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

The following certificate will be used:

RDN: ******, user@test.ru

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

Certificate chains are checked.

Folder './':

zayavlenie.pdf.sig... Signature verifying...

Signer: ******, user@test.ru

Signature's verified.

[ReturnCode: 0]

Показано, кто подписывал и что подпись проверена.

Ключ "-verify" у утилиты cryptcp предназначен для проверки attached подписи, если она detached, проверять надо так:

$ cryptcp -vsignf -f zayavlenie.pdf.sgn zayavlenie.pdf

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015.

Command prompt Utility for file signature and encryption.

The following certificate will be used:

RDN: ******, user@test.ru

Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00

Certificate chains are checked.

Folder './':

zayavlenie.pdf... Signature verifying...

Signer: ******, user@test.ru

Signature's verified.

[ErrorCode: 0x00000000]

Также для проверки электронной подписи можно воспользоваться сервисом на сайте Госуслуг - https://www.gosuslugi.ru/pgu/eds.

Извлечение подписанного файла

Для извлечения файла необходимо указать его имя в конце команды проверки подписи.

$ cryptcp -verify zayavlenie.pdf.sig zayavlenie.pdf

Web

Информацию о создании и проверки ЭЦП на веб-сайтах с помощью плагина КриптоПро можно найти в руководстве разработчика КриптоПро ЭЦП Browser plug-in:

КриптоПро ЭЦП Browser plug-in

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP, и пакета cprocsp-rdr-gui-gtk из его комплекта. Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера. Инструкция на сайте производителя: https://www.cryptopro.ru/products/cades/plugin

1. Скачиваем архив по ссылке http://www.cryptopro.ru/products/cades/plugin/get_2_0

2. Распаковываем архив, устанавливаем пакеты:

# apt-get install cprocsp-pki-*-cades.rpm cprocsp-pki-*-plugin.rpm

3. Разместите ссылки (под правами root):

Для Chromium:

# ln -s /usr/share/chromium-browser/extensions /usr/lib64/chromium/extensions

Для Firefox (64-битная версия):

# cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 /usr/lib64/browser-plugins/libnpcades.so

4. В Mozilla Firefox перезапустите браузер и откройте адрес about:plugins. Убедитесь, что плагин установлен. Сделайте его активируемым по умолчанию.

5. На странице https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.html вверху должна появится надпись:

Плагин загружен

И должен показаться сертификат в списке.

Вход в ЕСИА

Для аутентификации через ЕСИА (https://esia.gosuslugi.ru/) потребуется установить версию не позже CSP 4.0R3 и плагин IFCPlugin

{ name = "CryptoPro CSP";

alias = "cryptoprocsp";

type = "pkcs11";

lib_linux = "/opt/cprocsp/lib/amd64/libcppkcs11.so";

},

Журнал работы плагина можно найти в файле /var/log/ifc/ifc.log.

КриптоПро JCP

- Для установки КриптоПро JCP нужно установить Oracle Java 1.7.0 (через собственную сборку или пакеты для Fedora)

- Распакуйте архив и перейдите в каталог

- Выполните

# ./install.sh /usr/java/jre1.7.0_51 XXXXX-XXXXX-XXXXX-XXXXX-XXXXX "Your Company"

Поддержка Рутокена

- Загрузите драйвер для JCP http://www.rutoken.ru/support/download/rutoken-for-cp/ и распакуйте его

- Выполните:

# java -jar rtjlib.jar -install -rutoken

Запуск контрольной панели

$ ./ControlPane.sh /usr

(требует графического дисплея)

Ссылки

- ЖТЯИ.00050-03 90 02-02. СКЗИ «КриптоПро CSP». Руководство администратора безопасности. Использование СКЗИ под управлением ОС Linux (из электронной документации по КриптоПро; доступно для скачивания с демонстрационной версией)

- ЖТЯИ.00050-03 90 07. КриптоПро CSP. Приложение командной строки

- Инструкция по настройке IFCPlugin (сайт госуслуг) для работы с КриптоПро

- ЭЦП

- Набор скриптов для подписания и проверки ЭЦП КриптоПро на Linux