Групповые политики/Развёртывание: различия между версиями

| (не показано 25 промежуточных версий 3 участников) | |||

| Строка 1: | Строка 1: | ||

= | == Установка административных шаблонов и инструментов управления ГП == | ||

== Настройка сервера Samba AD DC == | === Настройка сервера Samba AD DC === | ||

{{Note| Сервер Samba AD DC можно развернуть по инструкции: [[ActiveDirectory/DC]]}} | |||

Установка административных шаблонов: | |||

# Установить пакеты политик {{pkg|admx-basealt}}, {{pkg|admx-yandex-browser}}, {{pkg|admx-chromium}}, {{pkg|admx-firefox}} и утилиту {{pkg|admx-msi-setup}}: | |||

#:<syntaxhighlight lang="bash"># apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup</syntaxhighlight> | |||

#:Доступны следующие пакеты политик: | |||

#:*admx-basealt — ADMX-файлы, специфичные для BaseALT; | |||

#:*admx-yandex-browser — ADMX-файлы для управления настройками Яндекс.Браузера; | |||

#:*admx-firefox — ADMX-файлы для управления настройками браузера Mozilla Firefox; | |||

#:*admx-chromium — ADMX-файлы для управления настройками браузера Google Chrome. | |||

# Запустить утилиту admx-msi-setup, которая загрузит и установит ADMX-файлы от Microsoft: | |||

#:<syntaxhighlight lang="bash"># admx-msi-setup</syntaxhighlight> | |||

#После установки, политики будут находиться в каталоге {{path|/usr/share/PolicyDefinitions}}. Скопировать локальные ADMX-файлы в сетевой каталог sysvol ({{path|/var/lib/samba/sysvol/<DOMAIN>/Policies/}}): | |||

#:<syntaxhighlight lang="bash"># samba-tool gpo admxload -U Administrator</syntaxhighlight> | |||

{{Note|По умолчанию, {{pkg|admx-msi-setup}} устанавливает последнюю версию ADMX от Microsoft (сейчас это Microsoft Group Policy - Windows 10 October 2020 Update (20H2)). С помощью параметров, можно указать другой источник: | |||

<syntaxhighlight lang="bash"># admx-msi-setup -h | |||

admx-msi-setup - download msi files and extract them in <destination-directory> default value is /usr/share/PolicyDefinitions/. | |||

Usage: admx-msi-setup [-d <destination-directory>] [-s <admx-msi-source>] | |||

Removing admx-msi-setup temporary files...</syntaxhighlight>}} | |||

=== Настройка рабочей станции === | |||

Административные инструменты устанавливаются на рабочей станции, введённой в домен. Ввести рабочую станцию в домен Active Directory можно по [https://docs.altlinux.org/ru-RU/alt-workstation/10.0/html/alt-workstation/activedirectory-login--chapter.html инструкции]. | |||

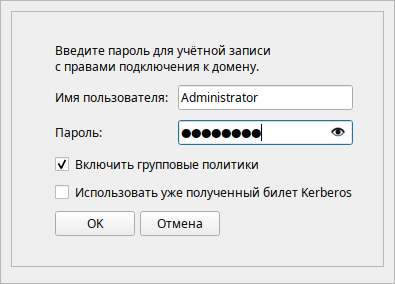

{{note|Если необходимо, чтобы на рабочей станции применялись групповые политики, при вводе её в доменследует отметить пункт «Включить групповые политики»: | |||

[[Изображение:Alterator-auth-pass-gpupdate.png|Включение групповых политик при вводе в домен AD]] | [[Изображение:Alterator-auth-pass-gpupdate.png|Включение групповых политик при вводе в домен AD]] | ||

Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет {{pkg|alterator-gpupdate}}): | Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет {{pkg|alterator-gpupdate}}): | ||

[[Изображение:Alterator-gpupdate-screen.png|Модуль ЦУС «Групповые политики»]]}} | [[Изображение:Alterator-gpupdate-screen.png|Модуль ЦУС «Групповые политики»]]}} | ||

== Настройка RSAT на Windows 7 == | Для возможности удалённого управления базой данных конфигурации установить пакет {{pkg|admc}}: | ||

<syntaxhighlight lang="bash"># apt-get install admc</syntaxhighlight> | |||

Для возможности редактирования настроек клиентской конфигурации установить пакет {{pkg|gpui}}: | |||

<syntaxhighlight lang="bash"># apt-get install gpui</syntaxhighlight> | |||

{{Note|Т.к. в настоящее время GPUI не умеет читать файлы ADMX с контроллера домена, на рабочей станции также необходимо установить административные шаблоны (пакеты admx): | |||

<syntaxhighlight lang="bash"># apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup</syntaxhighlight> | |||

Установка файлов ADMX от Microsoft: | |||

<syntaxhighlight lang="bash"># admx-msi-setup</syntaxhighlight> | |||

}} | |||

=== Настройка RSAT на Windows 7 === | |||

Примечание. Управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно. Для поддержки более поздних версий требуется отсутствующий в Samba сервер службы ADWS (https://bugzilla.samba.org/show_bug.cgi?id=11231). | |||

Настройка RSAT на Windows 7: | |||

# Ввести машину в домен. | # Ввести машину в домен. | ||

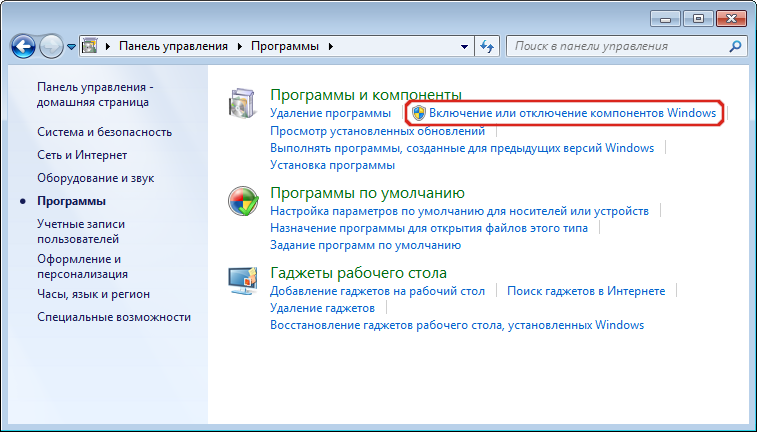

# Включить компоненты удаленного администрирования: «Панель управления» → «Программы» → «Включение или отключение компонентов Windows»: | # Включить компоненты удаленного администрирования: «Панель управления» → «Программы» → «Включение или отключение компонентов Windows»: | ||

| Строка 42: | Строка 72: | ||

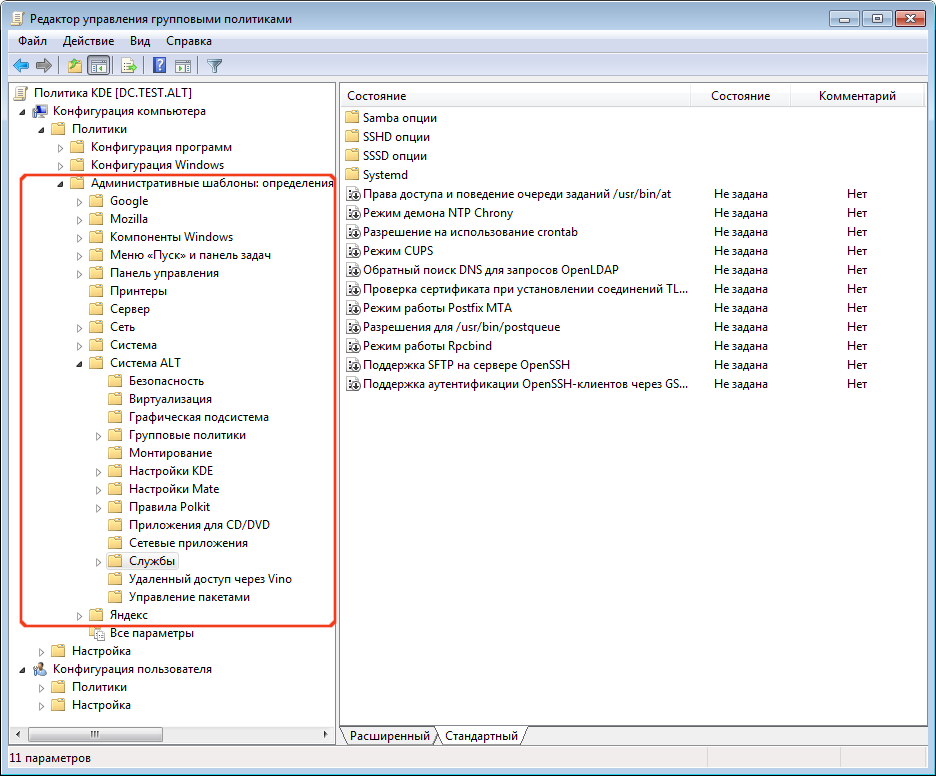

#:[[Изображение:Alt-gpedit-msc.png|Политики настройки систем ALT в консоли gpme.msc]] | #:[[Изображение:Alt-gpedit-msc.png|Политики настройки систем ALT в консоли gpme.msc]] | ||

== | == Пример создания ГП == | ||

=== На рабочей станции | === На рабочей станции === | ||

==== Добавление доменных устройств в группу членства GPO (инструмент ADMC) ==== | |||

# Получить ключ Kerberos для администратора домена. Например, так: | # Получить ключ Kerberos для администратора домена. Например, так: | ||

#:< | #:<syntaxhighlight lang="bash">$ kinit administrator</syntaxhighlight> | ||

# Запустить ADMC из меню («Системные»→«ADMC») или командой admc: | # Запустить ADMC из меню («Системные»→«ADMC») или командой {{cmd|admc}}: | ||

#:< | #:<syntaxhighlight lang="bash">$ admc</syntaxhighlight> | ||

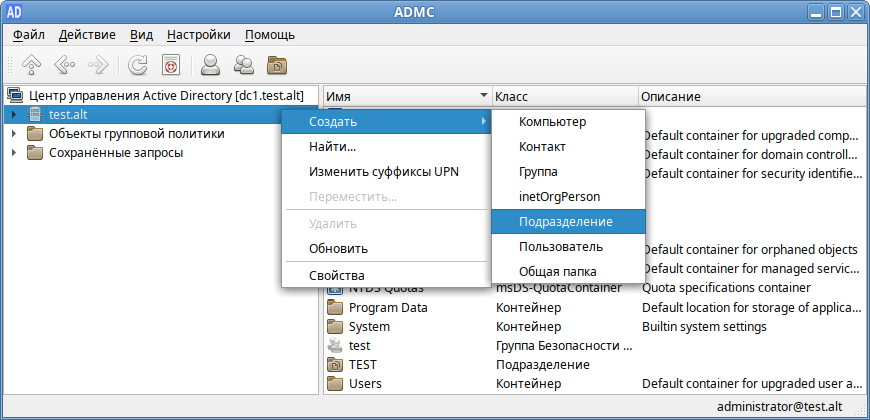

# В контекстном меню домена выбрать пункт «Создать» → | # В контекстном меню домена выбрать пункт «Создать» → «Подразделение»: | ||

#:[[Изображение:AD-new-subunit-admc.png|ADMC. Создать новое подразделение]] | #:[[Изображение:AD-new-subunit-admc.png|ADMC. Создать новое подразделение]] | ||

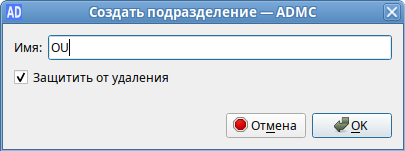

# В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку | # В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «ОК»: | ||

#:[[Изображение:AD-new-subunit-admc2.png|ADMC. Новое подразделение]] | #:[[Изображение:AD-new-subunit-admc2.png|ADMC. Новое подразделение]] | ||

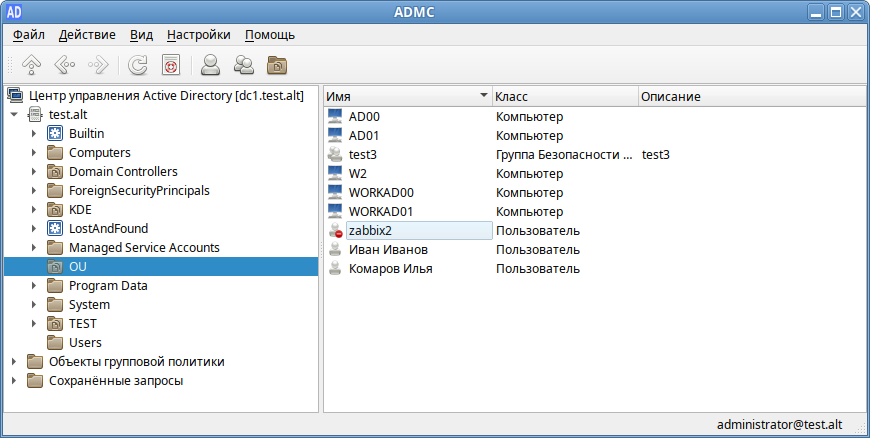

# Переместить компьютеры и пользователей домена в подразделение OU (см. [[Групповые_политики/ADMC#Переместить_пользователя]]): | # Переместить компьютеры и пользователей домена в подразделение OU (см. [[Групповые_политики/ADMC#Переместить_пользователя]]): | ||

#:[[Изображение:AD-subunit-OU-admc.png|Компьютеры и пользователи в подразделении OU]] | #:[[Изображение:AD-subunit-OU-admc.png|Компьютеры и пользователи в подразделении OU]] | ||

==== Создание политики для подразделения (инструмент ADMC)==== | |||

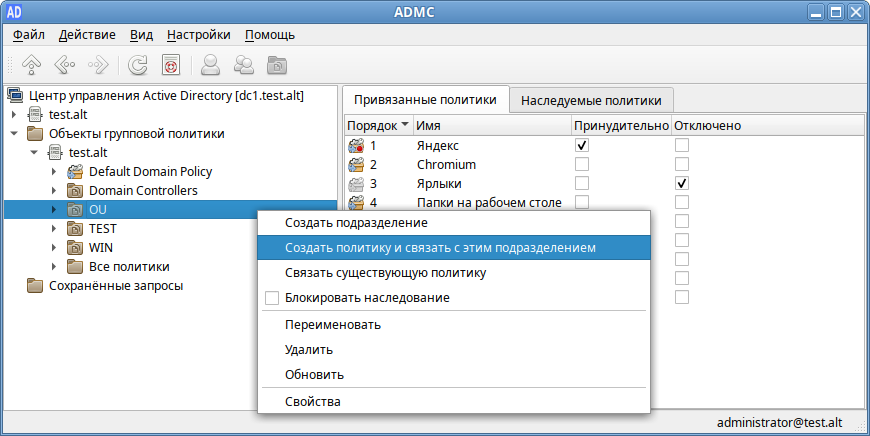

# В контекстном меню подразделения (в папке «Объекты групповой политики») выбрать пункт «Создать политику и связать с этим подразделением»: | |||

#:[[File:Admc-gp-add-01.png|ADMC. Контекстное меню подразделения в объектах групповых политик]] | |||

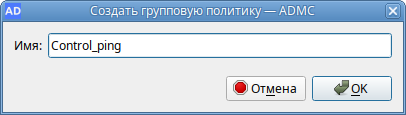

# В открывшемся окне ввести название политики и нажать кнопку «ОК»: | |||

#:[[File:Admc-gp-add2.png|ADMC. Создание объекта групповой политики]] | |||

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы '''«Authenticated Users»''', которая включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия. | |||

Если необходимо сузить круг объектов, к которым будет применяться данная политика, то необходимо выполнить следующие действия: | |||

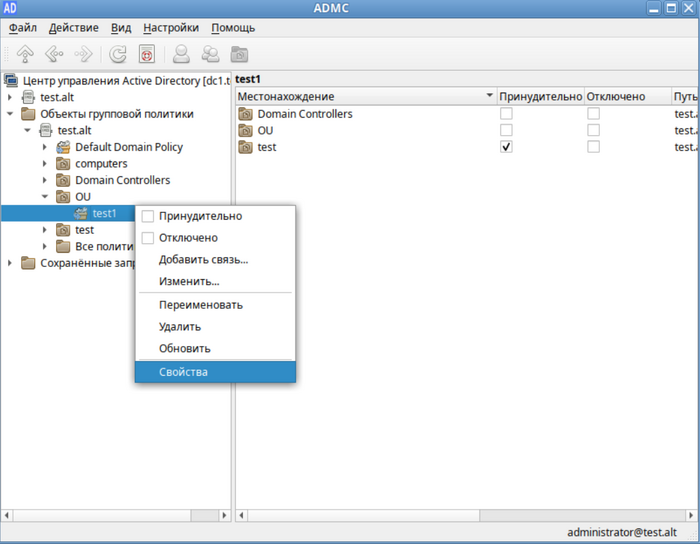

# Перейти в «Свойства» необходимой групповой политики: | |||

#:[[File:GP Properties.png|ADMC. Свойства групповой политики| 700px]] | |||

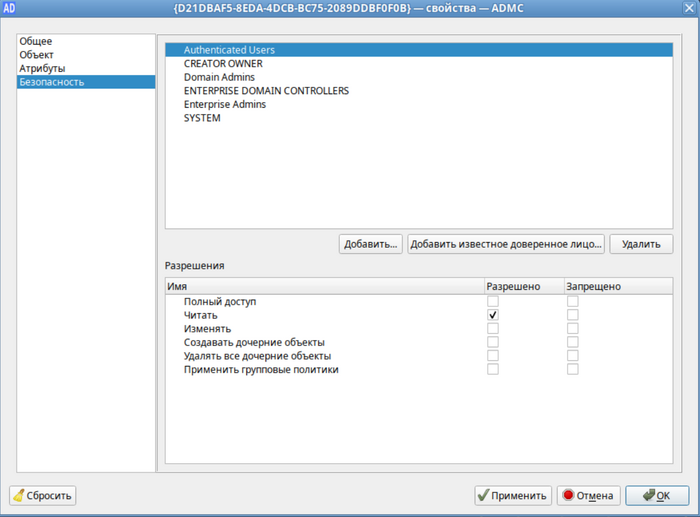

# Перейти во вкладку «Безопасность» и у группы «Authenticated Users» убрать разрешение на «Применение групповых политик»: | |||

#:[[File:SecurityFiltering.png|ADMC. Вкладка «Безопасность»| 700px]] | |||

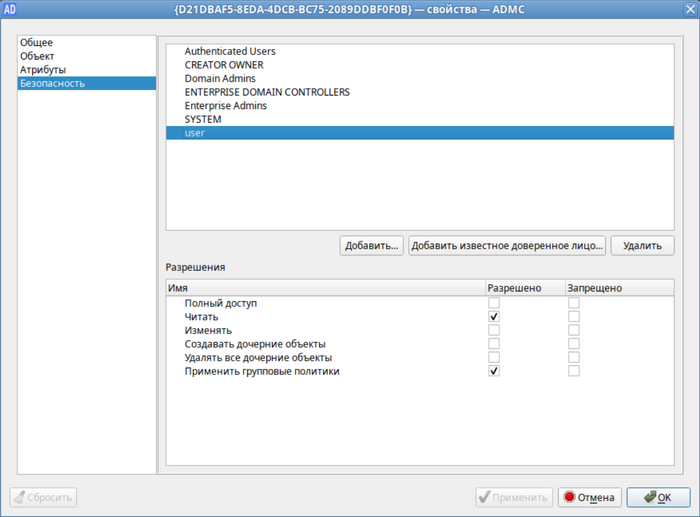

# Для добавления нового объекта нажать «Добавить…» и выбрать необходимый объект, к которому будет применяться групповая политика. В данном примере будет добавлен пользователь '''user''': | |||

#:[[File:SecurityFiltering AddUser.png|ADMC. Добавить доверенное лицо | 700px]] | |||

# Нажать кнопку «OK»: | |||

#:[[File:SecurityFiltering AddUser2.png| 500px]] | |||

# Выставить разрешение на «Чтение» и «Применение групповых политик» и нажать кнопку «Применить»: | |||

#:[[File:SecurityFiltering2.png|ADMC. Вкладка «Безопасность»| 700px]] | |||

{{Note|При выставлении всех разрешений групповые политики применяться не будут.}} | |||

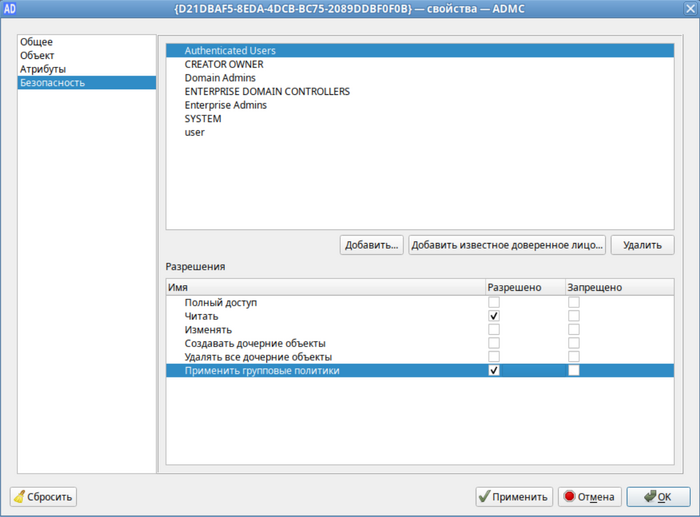

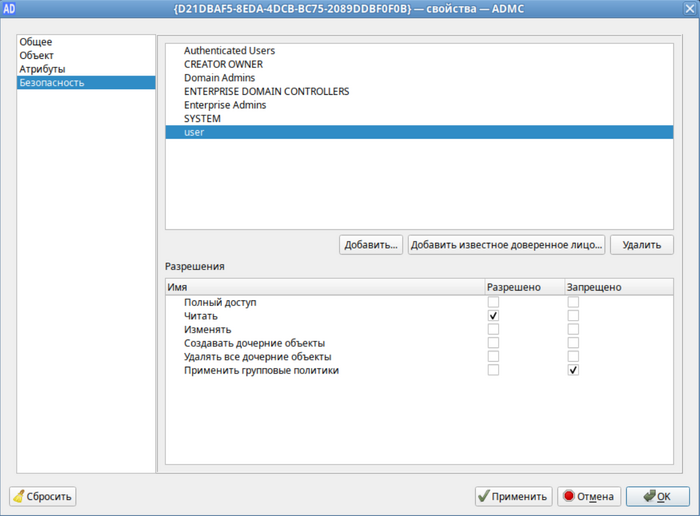

Если же, наоборот, определенному объекту следует '''запретить применение''' групповой политики: | |||

# Оставить у группы «Authenticated Users» разрешение на «Применение групповых политик»: | |||

#:[[File:SecurityFiltering3.png|ADMC. Вкладка «Безопасность»| 700px]] | |||

# У необходимого объекта установить отметку на запрет «Применения групповых политик»: | |||

#:[[File:SecurityFiltering4.png|ADMC. Вкладка «Безопасность»| 700px]] | |||

{{Note|Если необходимо ограничить применение политик на конкретной машине, то ее можно добавить через тот же механизм добавления пользователя/группы без выставления соответствующего класса (выставлены Группа,Пользователь). Также можно предварительно добавить машину в группу и дальнейшие действия производить с группой.}} | |||

==== Редактирование параметров политики (инструмент GPUI)==== | |||

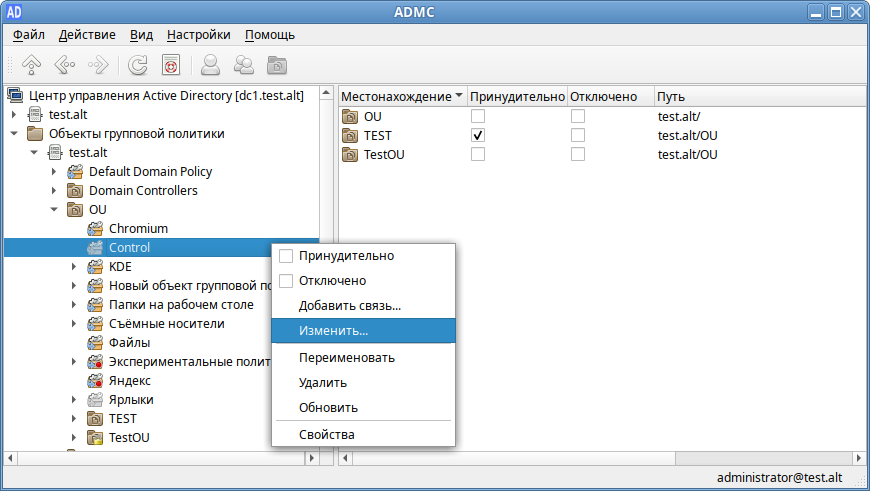

Для редактирования политики следует в контекстном меню созданной политики (инструмент ADMC) выбрать пункт «Изменить…»: | |||

[[File:Admc-gp-edit-03.png|ADMC. Контекстное меню объекта групповой политики — пункт «Изменить…»]] | |||

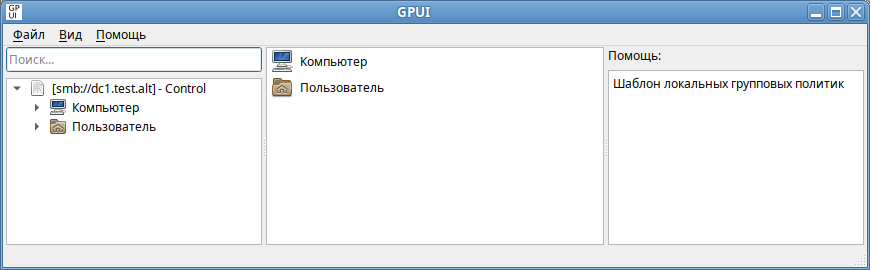

Откроется окно модуля редактирования настроек клиентской конфигурации ([[Групповые_политики/GPUI|GPUI]]): | |||

[[File:gpui_interface2.png|Модуль редактирования настроек клиентской конфигурации (GPUI)]] | |||

Пример настройки политики включения/выключения различных служб (сервисов systemd): [[Групповые_Политики/ALT_System_SystemdUnits]] | |||

=== На машине Windows === | === На машине Windows === | ||

==== Добавление доменных устройств в группу членства GPO ==== | |||

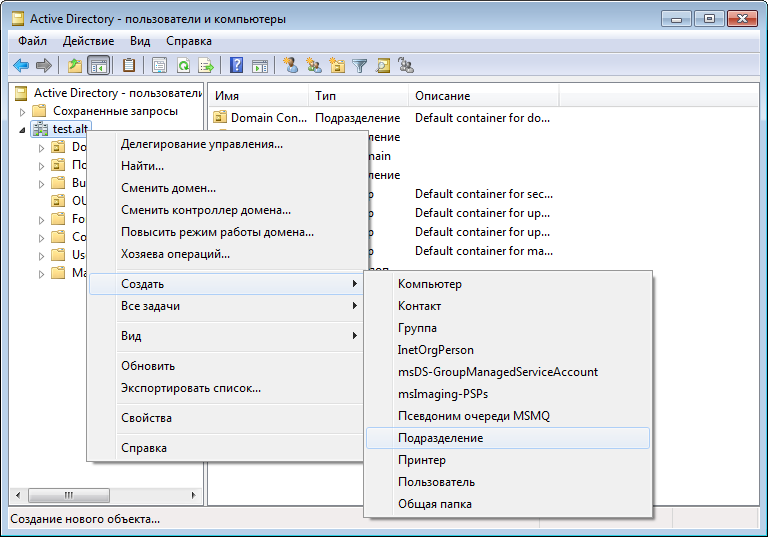

# Войти в систему администратором домена (Administrator). | # Войти в систему администратором домена (Administrator). | ||

# Запустить программу «Active Directory — пользователи и компьютеры». | # Запустить программу «Active Directory — пользователи и компьютеры». | ||

| Строка 67: | Строка 140: | ||

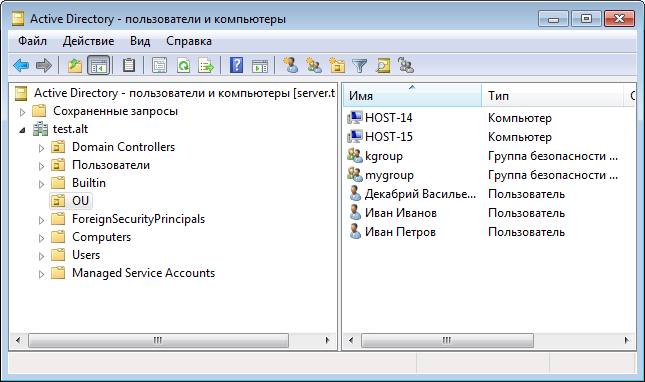

#:[[Изображение:AD-subunit-OU.png|Компьютеры и пользователи в подразделении OU]] | #:[[Изображение:AD-subunit-OU.png|Компьютеры и пользователи в подразделении OU]] | ||

== Создание политики для подразделения | ==== Создание политики для подразделения (инструмент gpmc.msc) ==== | ||

# Запустить оснастку «Управление групповой политикой» (gpmc.msc). | # Запустить оснастку «Управление групповой политикой» (gpmc.msc). | ||

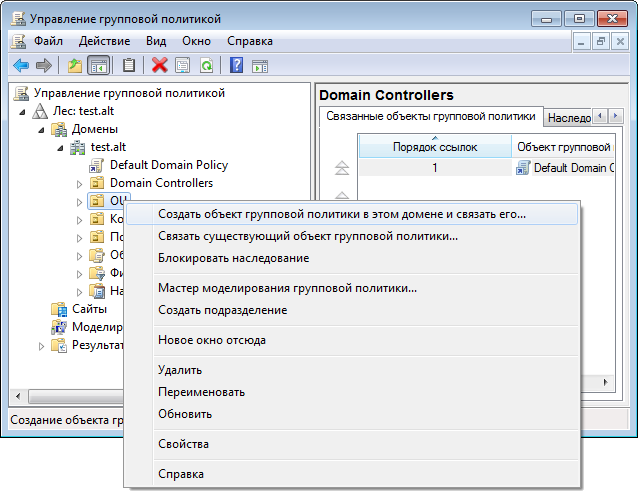

# В контекстном меню подразделения («Управление групповой политикой» → «Лес: test.alt» → «Домены» → «test.alt» → «OU») выбрать пункт «Создать объект групповой политики в этом домене и связать его...»: | # В контекстном меню подразделения («Управление групповой политикой» → «Лес: test.alt» → «Домены» → «test.alt» → «OU») выбрать пункт «Создать объект групповой политики в этом домене и связать его...»: | ||

| Строка 95: | Строка 153: | ||

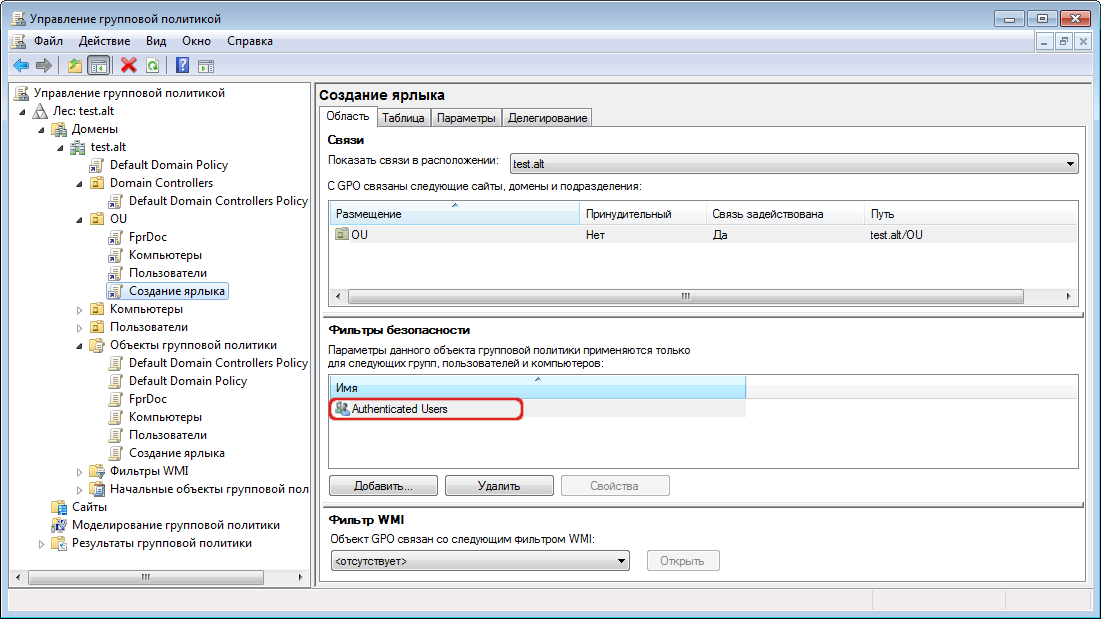

Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия. | Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия. | ||

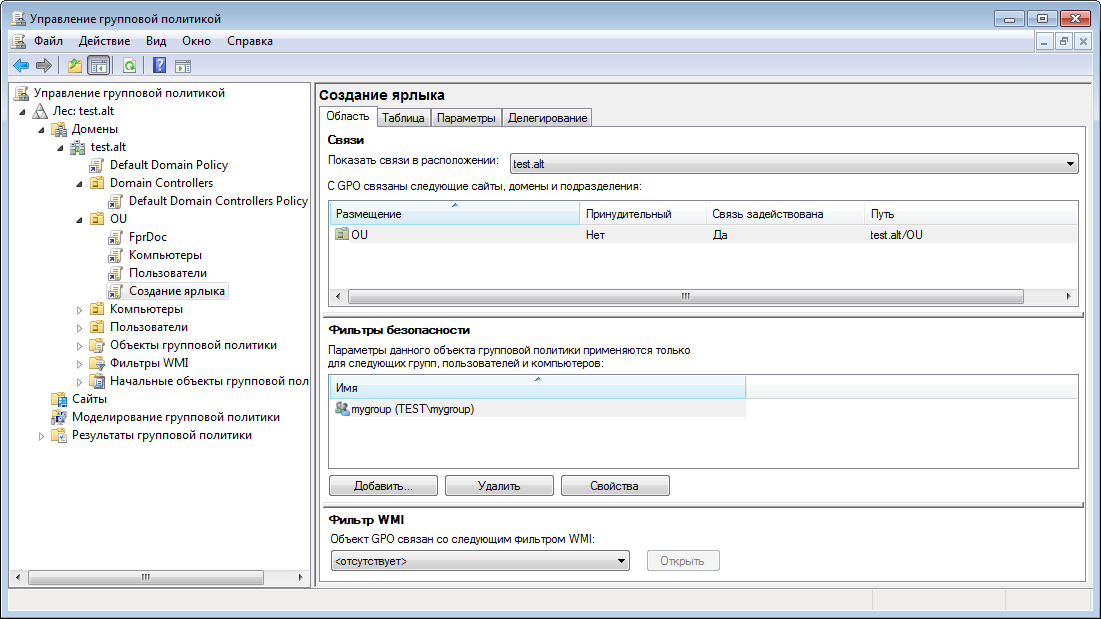

Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует | Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует у группы «Authenticated Users» убрать право «Применить групповую политику». Сделать это можно, перейдя на вкладку «Делегирование» и нажав кнопку «Дополнительно...». Далее необходимо добавить требуемую группу AD и выставить права «Чтение» и «Применить групповую политику»: | ||

[[Изображение:Gpme4.png|Политика применяется только к членам группы mygroup]] | [[Изображение:Gpme4.png|Политика применяется только к членам группы mygroup]] | ||

== | ==== Редактирование параметров политики (инструмент gpme.msc)==== | ||

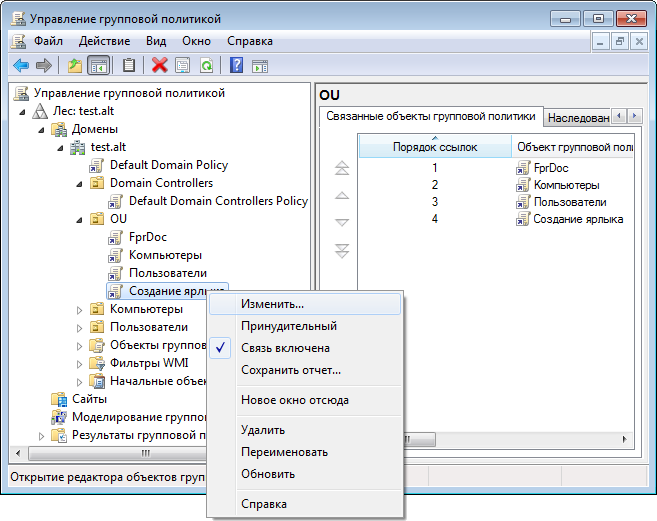

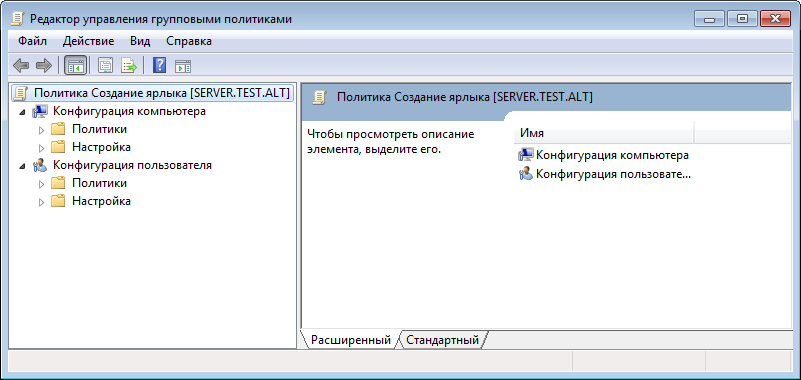

Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»: | Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»: | ||

| Строка 111: | Строка 168: | ||

Пример настройки политики управления ярлыками: [[Групповые_политики/Управление_ярлыками]] | Пример настройки политики управления ярлыками: [[Групповые_политики/Управление_ярлыками]] | ||

= Ссылки = | == Ссылки == | ||

* [https://wiki.samba.org/index.php/Installing_RSAT Настройка RSAT на Windows ] | * [https://wiki.samba.org/index.php/Installing_RSAT Настройка RSAT на Windows ] | ||

Текущая версия от 13:54, 19 ноября 2024

Установка административных шаблонов и инструментов управления ГП

Настройка сервера Samba AD DC

Установка административных шаблонов:

- Установить пакеты политик admx-basealt, admx-yandex-browser, admx-chromium, admx-firefox и утилиту admx-msi-setup:

# apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup- Доступны следующие пакеты политик:

- admx-basealt — ADMX-файлы, специфичные для BaseALT;

- admx-yandex-browser — ADMX-файлы для управления настройками Яндекс.Браузера;

- admx-firefox — ADMX-файлы для управления настройками браузера Mozilla Firefox;

- admx-chromium — ADMX-файлы для управления настройками браузера Google Chrome.

- Запустить утилиту admx-msi-setup, которая загрузит и установит ADMX-файлы от Microsoft:

# admx-msi-setup

- После установки, политики будут находиться в каталоге /usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (/var/lib/samba/sysvol/<DOMAIN>/Policies/):

# samba-tool gpo admxload -U Administrator

# admx-msi-setup -h

admx-msi-setup - download msi files and extract them in <destination-directory> default value is /usr/share/PolicyDefinitions/.

Usage: admx-msi-setup [-d <destination-directory>] [-s <admx-msi-source>]

Removing admx-msi-setup temporary files...

Настройка рабочей станции

Административные инструменты устанавливаются на рабочей станции, введённой в домен. Ввести рабочую станцию в домен Active Directory можно по инструкции.

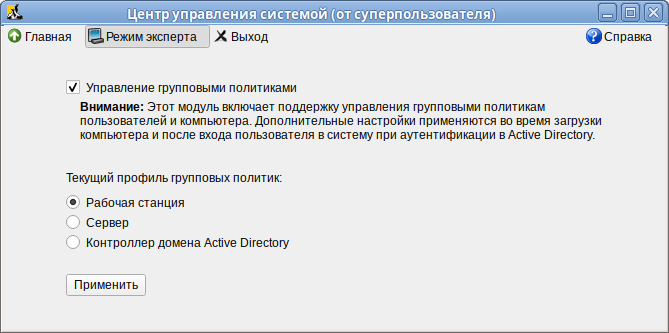

Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет alterator-gpupdate):

Для возможности удалённого управления базой данных конфигурации установить пакет admc:

# apt-get install admc

Для возможности редактирования настроек клиентской конфигурации установить пакет gpui:

# apt-get install gpui

# apt-get install admx-basealt admx-yandex-browser admx-chromium admx-firefox admx-msi-setup

Установка файлов ADMX от Microsoft:

# admx-msi-setup

Настройка RSAT на Windows 7

Примечание. Управление сервером Samba с помощью RSAT поддерживается из среды до Windows 2012R2 включительно. Для поддержки более поздних версий требуется отсутствующий в Samba сервер службы ADWS (https://bugzilla.samba.org/show_bug.cgi?id=11231).

Настройка RSAT на Windows 7:

- Ввести машину в домен.

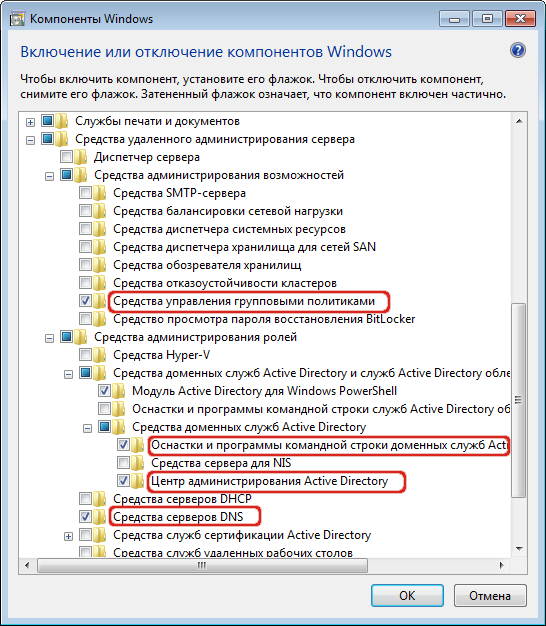

- Включить компоненты удаленного администрирования: «Панель управления» → «Программы» → «Включение или отключение компонентов Windows»:

- Включить следующие компоненты:

- «Средства удаленного администрирования сервера» → «Средства администрирования возможностей» → «Средства управления групповыми политиками»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Оснастки и программы командной строки доменных служб Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Центр администрирования Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства серверов DNS».

- Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887

- Включить компоненты удаленного администрирования.

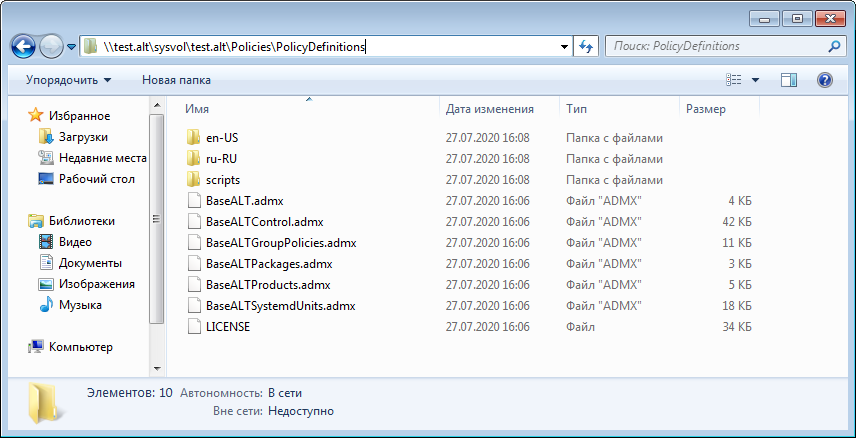

- Этот шаг можно пропустить, если административные шаблоны были установлены на контроллере домена.

- Для задания конфигурации с помощью RSAT необходимо скачать файлы административных шаблонов (файлы ADMX) и зависящие от языка файлы ADML из репозитория https://github.com/altlinux/admx-basealt и разместить их в директории

\\<DOMAIN>\SYSVOL\<DOMAIN>\Policies\PolicyDefinitions:

- Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») (gpme.msc) в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» («Computer Configuration» → «Policies» → «Administrative Templates» → «ALT System»)

Пример создания ГП

На рабочей станции

Добавление доменных устройств в группу членства GPO (инструмент ADMC)

- Получить ключ Kerberos для администратора домена. Например, так:

$ kinit administrator

- Запустить ADMC из меню («Системные»→«ADMC») или командой admc:

$ admc

- В контекстном меню домена выбрать пункт «Создать» → «Подразделение»:

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «ОК»:

- Переместить компьютеры и пользователей домена в подразделение OU (см. Групповые_политики/ADMC#Переместить_пользователя):

Создание политики для подразделения (инструмент ADMC)

- В контекстном меню подразделения (в папке «Объекты групповой политики») выбрать пункт «Создать политику и связать с этим подразделением»:

- В открывшемся окне ввести название политики и нажать кнопку «ОК»:

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users», которая включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

Если необходимо сузить круг объектов, к которым будет применяться данная политика, то необходимо выполнить следующие действия:

- Перейти в «Свойства» необходимой групповой политики:

- Перейти во вкладку «Безопасность» и у группы «Authenticated Users» убрать разрешение на «Применение групповых политик»:

- Для добавления нового объекта нажать «Добавить…» и выбрать необходимый объект, к которому будет применяться групповая политика. В данном примере будет добавлен пользователь user:

- Нажать кнопку «OK»:

- Выставить разрешение на «Чтение» и «Применение групповых политик» и нажать кнопку «Применить»:

Если же, наоборот, определенному объекту следует запретить применение групповой политики:

- Оставить у группы «Authenticated Users» разрешение на «Применение групповых политик»:

- У необходимого объекта установить отметку на запрет «Применения групповых политик»:

Редактирование параметров политики (инструмент GPUI)

Для редактирования политики следует в контекстном меню созданной политики (инструмент ADMC) выбрать пункт «Изменить…»:

Откроется окно модуля редактирования настроек клиентской конфигурации (GPUI):

Пример настройки политики включения/выключения различных служб (сервисов systemd): Групповые_Политики/ALT_System_SystemdUnits

На машине Windows

Добавление доменных устройств в группу членства GPO

- Войти в систему администратором домена (Administrator).

- Запустить программу «Active Directory — пользователи и компьютеры».

- В контекстном меню домена выбрать пункт «Создать» → «Подразделение»:

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «Ок».

- Переместить компьютеры и пользователей домена в подразделение OU:

Создание политики для подразделения (инструмент gpmc.msc)

- Запустить оснастку «Управление групповой политикой» (gpmc.msc).

- В контекстном меню подразделения («Управление групповой политикой» → «Лес: test.alt» → «Домены» → «test.alt» → «OU») выбрать пункт «Создать объект групповой политики в этом домене и связать его...»:

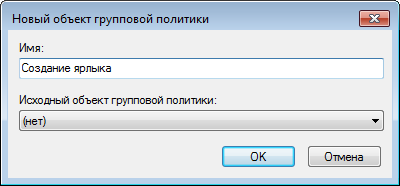

- В открывшемся окне ввести название политики и нажать кнопку «Ок»:

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users»:

Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует у группы «Authenticated Users» убрать право «Применить групповую политику». Сделать это можно, перейдя на вкладку «Делегирование» и нажав кнопку «Дополнительно...». Далее необходимо добавить требуемую группу AD и выставить права «Чтение» и «Применить групповую политику»:

Редактирование параметров политики (инструмент gpme.msc)

Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»:

Откроется окно редактирования групповых политик:

Пример настройки политики управления ярлыками: Групповые_политики/Управление_ярлыками