Двухфакторная аутентификация: различия между версиями

Нет описания правки |

|||

| (не показаны 22 промежуточные версии 5 участников) | |||

| Строка 1: | Строка 1: | ||

{{Stub}} | {{Stub}} | ||

{{note|Информация по аутентификации с помощью профилей размещена [[Аутентификация_по_ключу|здесь]].}} | |||

1. Установить следующие пакеты используя Менеджер пакетов Synaptic или интерфейс командной строки (apt-get install): {{pkg|opensc}}, {{pkg|pam_pkcs11}}, {{pkg|pcsc-lite-ccid}}, {{pkg|openssl-engine_pkcs11}}, {{pkg|nss-utils}}, {{pkg|libhal}}; | == Настройка двухфакторной аутентификации в Альт Рабочая станция К 8.0 (KDE5) == | ||

=== Двухфакторная аутентификация для входа на рабочую станцию === | |||

1. Установить следующие пакеты используя Менеджер пакетов [[Synaptic|Synaptic]] или интерфейс командной строки (apt-get install): {{pkg|opensc}}, {{pkg|pam_pkcs11}}, {{pkg|pcsc-lite-ccid}}, {{pkg|openssl-engine_pkcs11}}, {{pkg|nss-utils}}, {{pkg|libhal}}; | |||

2. Для 64-битных систем установить следующие пакеты: {{pkg|libc.so.6}}, {{pkg|libdbus-1.so.3}}, {{pkg|libhal.so.1}}, {{pkg|libpcsclite.so.1}}, {{pkg|libstdc++.so.6}}, {{pkg|libusb-1.0.so.0}}; | 2. Для 64-битных систем установить следующие пакеты: {{pkg|libc.so.6}}, {{pkg|libdbus-1.so.3}}, {{pkg|libhal.so.1}}, {{pkg|libpcsclite.so.1}}, {{pkg|libstdc++.so.6}}, {{pkg|libusb-1.0.so.0}}; | ||

| Строка 9: | Строка 11: | ||

3. Установить пакеты SafeNet Authentication Client, выполнив команду: | 3. Установить пакеты SafeNet Authentication Client, выполнив команду: | ||

<pre> | <pre> | ||

rpm | rpm -ihv SafeNet* | ||

</pre> | </pre> | ||

| Строка 16: | Строка 18: | ||

5. Выполнить импорт корневого сертификата в формате Base64, путем выполнения команды: | 5. Выполнить импорт корневого сертификата в формате Base64, путем выполнения команды: | ||

<pre> | <pre> | ||

certutil -A -n "Root CA" -t "CT,C,C" - a -d /etc/pki/nssdb -i <расположение сертификата> | certutil -A -n "Root CA" -t "CT,C,C" -a -d /etc/pki/nssdb -i <расположение сертификата> | ||

</pre> | </pre> | ||

| Строка 46: | Строка 48: | ||

7. Выполнить команду: | 7. Выполнить команду: | ||

<pre> | <pre> | ||

pkcs11_inspect > /etc/security/pam_pkcs11/subject_mapping | |||

</pre> | </pre> | ||

и удалить все, за исключением имени субъекта (пример, /DC=local/DC=gemalto/OU=SAS/CN=mrozhnov/emailAddress=mrozhnov@gemalto.local); | и удалить все, за исключением имени субъекта (пример, /DC=local/DC=gemalto/OU=SAS/CN=mrozhnov/emailAddress=mrozhnov@gemalto.local); | ||

| Строка 68: | Строка 70: | ||

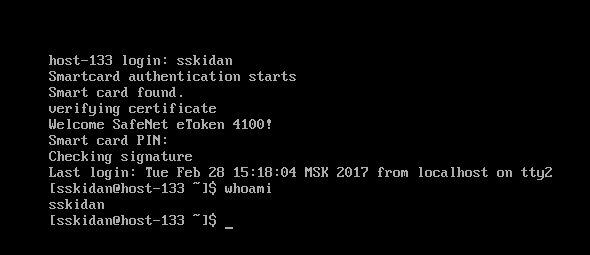

Далее аутентифицироваться с помощью токена: | Далее аутентифицироваться с помощью токена: | ||

[[Файл:Login_token.png]] | [[Файл:Login_token.png|Аутентификация по сертификату в консоли]] | ||

11. Для возможности аутентификации по сертификату в графическом интерфейсе необходимо выполнить команду: | 11. Для возможности аутентификации по сертификату в графическом интерфейсе необходимо выполнить команду: | ||

| Строка 76: | Строка 78: | ||

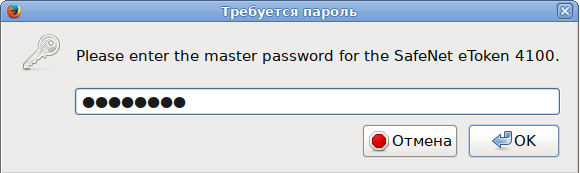

Далее аутентифицироваться с помощью токена (в поле окна необходимо ввести PIN код ключевого носителя): | Далее аутентифицироваться с помощью токена (в поле окна необходимо ввести PIN код ключевого носителя): | ||

[[Файл:Login_token_kde.png]] | [[Файл:Login_token_kde.png|Аутентификация по сертификату в графическом интерфейсе]] | ||

12. Для того, чтобы отключить аутентификацию по паролю, необходимо выполнить следующую команду: | 12. Для того, чтобы отключить аутентификацию по паролю, необходимо выполнить следующую команду: | ||

| Строка 83: | Строка 85: | ||

</pre> | </pre> | ||

[[Файл:Password_off. | [[Файл:Password_off.png|Аутентификация в консоли без пароля]] | ||

== Двухфакторная аутентификация для работы в браузере Firefox == | === Двухфакторная аутентификация для работы в браузере Firefox === | ||

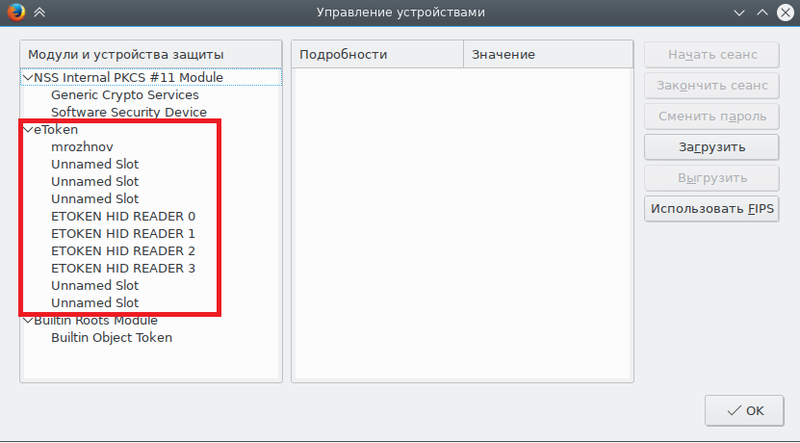

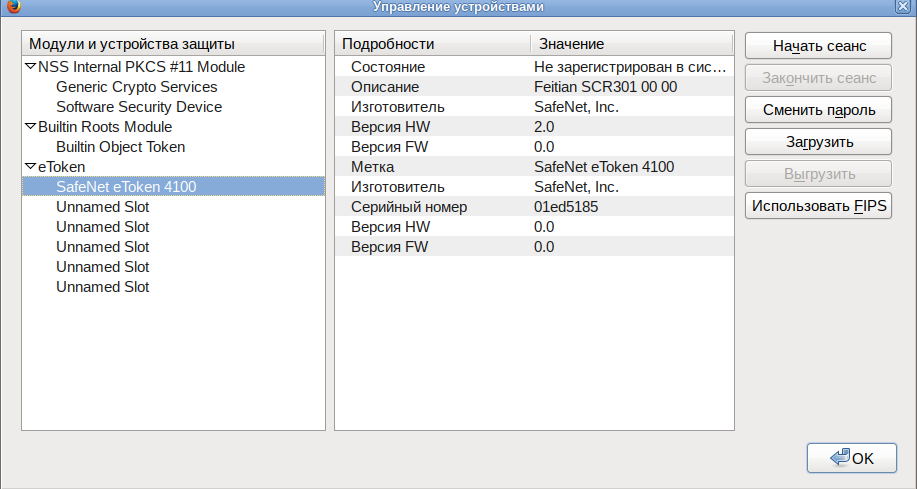

При инсталляции SafeNet Authentication Client приложение автоматически подгружает устройства защиты в браузер Firefox. Для верификации данного факта необходимо запустить браузер и перейти к пункту {{nav|Настройки|Дополнительные|Сертификаты|Устройства защиты}} и убедиться, что токен виден в приложении: | При инсталляции SafeNet Authentication Client приложение автоматически подгружает устройства защиты в браузер Firefox. Для верификации данного факта необходимо запустить браузер и перейти к пункту {{nav|Настройки|Дополнительные|Сертификаты|Устройства защиты}} и убедиться, что токен виден в приложении: | ||

[[Файл:EToken_firefox.png]] | [[Файл:EToken_firefox.png|800px|Проверка подгрузки устройства защиты в браузер Firefox]] | ||

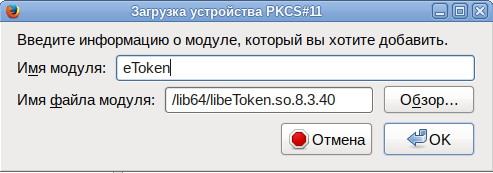

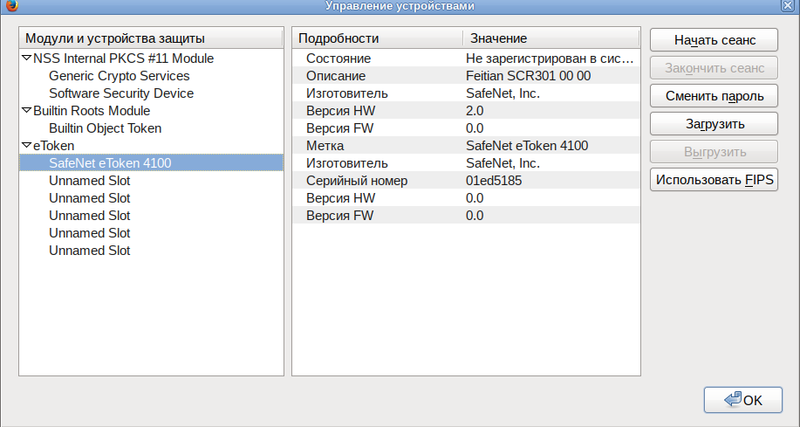

В случае если модуль eToken отсутствует его нужно загрузить из папки {{path|/lib}} или {{path|/lib64}}: | |||

[[Файл:Load_eToken.png|Загрузка eToken]] | |||

[[Файл:Load_eToken1.png|800px|Выбор eToken]] | |||

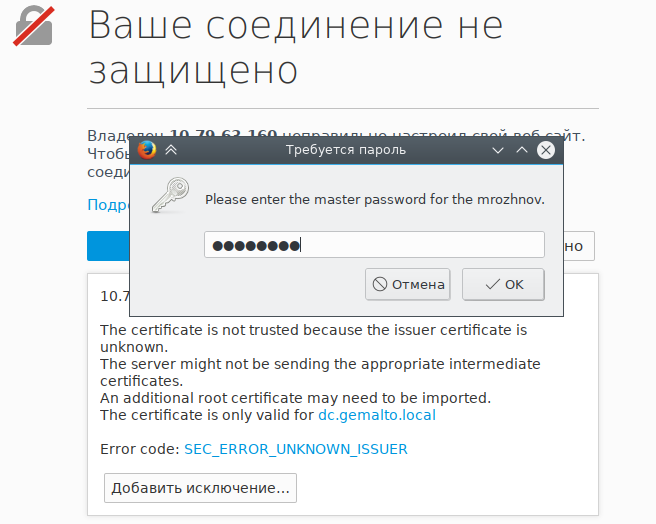

Далее можно использовать механизм двухфакторной аутентификации для доступа к веб-приложениям: | Далее можно использовать механизм двухфакторной аутентификации для доступа к веб-приложениям: | ||

[[Файл:Firefox_login.png|Механизм двухфакторной аутентификации для доступа к веб-приложениям]] | |||

== Настройка двухфакторной аутентификации в Альт Рабочая станция 8.1 (Mate) и Альт Сервер 8 == | |||

=== Двухфакторная аутентификация для входа на рабочую станцию === | |||

1. Установить следующие пакеты используя Менеджер пакетов [[Synaptic|Synaptic]] или интерфейс командной строки (apt-get install): {{pkg|opensc}}, {{pkg|pam_pkcs11}}, {{pkg|pcsc-lite-ccid}}, {{pkg|openssl-engine_pkcs11}}, {{pkg|nss-utils}}, {{pkg|libhal}}; | |||

2. Для 64-битных систем установить следующие пакеты: {{pkg|libc.so.6}}, {{pkg|libdbus-1.so.3}}, {{pkg|libhal.so.1}}, {{pkg|libpcsclite.so.1}}, {{pkg|libstdc++.so.6}}, {{pkg|libusb-1.0.so.0}}; | |||

3. Установить пакеты SafeNet Authentication Client, выполнив команду: | |||

<pre> | |||

rpm -ihv SafeNet* | |||

</pre> | |||

4. Подготовить токен (сформировать ключевую пару и сертификат). Данная операция может быть выполнена в среде Linux (используя openssl) или Windows (Microsoft CA); | |||

5. Выполнить импорт корневого сертификата в формате Base64, путем выполнения команды: | |||

<pre> | |||

certutil -A -n "Root CA" -t "CT,C,C" -a -d /etc/pki/nssdb -i <расположение сертификата> | |||

</pre> | |||

6. В конфигурационный файл {{path|/etc/security/pam_pkcs11/pam_pkcs11.conf}} внести следующие изменения: | |||

<pre> | |||

use_pkcs11_module = etoken; | |||

debug = false; | |||

pkcs11_module etoken { | |||

module = /lib/libeToken.so.9 | |||

#/lib64 для 64 битных систем | |||

description = "Gemalto SafeNet"; | |||

slot_num = 0; | |||

support_threads = true; | |||

ca_dir = /etc/pam_pkcs11/cacerts; | |||

crl_dir = /etc/pam_pkcs11/crls; | |||

cert_policy = signature; | |||

} | |||

use_mappers = cn; (Возможно использовать другие маперы subject, mail, etc) | |||

mapper cn { | |||

debug = false; | |||

module = internal; | |||

ignorecase = false; | |||

mapfile = file:///etc/security/pam_pkcs11/cn_mapping; | |||

} | |||

</pre> | |||

7. Проверить корректность работы ключа eToken, выполнив команду: | |||

<pre> | |||

pklogin_finder debug | |||

</pre> | |||

[[Файл:EToken_Mate.png|Проверка корректности работы ключа eToken]] | |||

8. Для возможности аутентификации по сертификату в консоли необходимо в файл {{path|/etc/pam.d/login}} вначале добавить строку: | |||

<pre> | |||

auth [success=done authinfo_unavail=ignore ignore=ignore default=die] pam_pkcs11.so | |||

</pre> | |||

Для проверки под учетной записью root выполнить команду: | |||

<pre> | |||

init 3 | |||

</pre> | |||

Далее аутентифицироваться с помощью токена: | |||

[[Файл:Login_token1.png|Аутентификация по сертификату в консоли]] | |||

9. Для возможности аутентификации по сертификату в графическом интерфейсе необходимо выполнить команду: | |||

<pre> | |||

control system-auth pkcs11 | |||

</pre> | |||

Далее аутентифицироваться с помощью токена (в поле окна необходимо ввести PIN код ключевого носителя): | |||

[[Файл:Login_token_mate.png|Аутентификация по сертификату в графическом интерфейсе]] | |||

10. Для того, чтобы отключить аутентификацию по паролю, необходимо выполнить следующую команду: | |||

<pre> | |||

passwd –l <логин пользователя> | |||

</pre> | |||

[[Файл:Password_off1.png]] | |||

[[Файл:Password_off2.png|Аутентификация в консоли без пароля]] | |||

=== Двухфакторная аутентификация для работы в браузере Firefox === | |||

При инсталляции SafeNet Authentication Client приложение автоматически подгружает устройства защиты в браузер Firefox. Для верификации данного факта необходимо запустить браузер и перейти к пункту {{nav|Настройки|Дополнительные|Сертификаты|Устройства защиты}} и убедиться, что токен виден в приложении: | |||

[[Файл:EToken_firefox.png|800px|Проверка подгрузки устройства защиты в браузер Firefox]] | |||

В случае если модуль eToken отсутствует его нужно загрузить из папки {{path|/lib}} или {{path|/lib64}}: | |||

[[Файл:Load_eToken.png|Загрузка eToken]] | |||

[[Файл:Load_eToken1.png|800px|Выбор eToken]] | |||

Далее можно использовать механизм двухфакторной аутентификации для доступа к веб-приложениям: | |||

[[Файл:Firefox_login1.png|800px|Механизм двухфакторной аутентификации для доступа к веб-приложениям]] | |||

= Ссылки = | |||

* http://www.linuxquestions.org/questions/blog/vik-404221/configuring-pam_pkcs11-smart-card-logins-for-gentoo-64-bit-linux-35613/ | |||

== Дополнительные материалы по теме == | |||

* [[pkcs11-profiles]] | |||

* [[lightdm-profiles]] | |||

* [[Двухфакторная аутентификация]] | |||

* [[Аутентификация по ключу]] | |||

* [[alterator-auth-token]] | |||

*[[Двухфакторная аутентификация Google Authenticator]] | |||

[[Категория:Admin]] | [[Категория:Admin]] | ||

Текущая версия от 23:47, 28 октября 2019

Настройка двухфакторной аутентификации в Альт Рабочая станция К 8.0 (KDE5)

Двухфакторная аутентификация для входа на рабочую станцию

1. Установить следующие пакеты используя Менеджер пакетов Synaptic или интерфейс командной строки (apt-get install): opensc, pam_pkcs11, pcsc-lite-ccid, openssl-engine_pkcs11, nss-utils, libhal;

2. Для 64-битных систем установить следующие пакеты: libc.so.6, libdbus-1.so.3, libhal.so.1, libpcsclite.so.1, libstdc++.so.6, libusb-1.0.so.0;

3. Установить пакеты SafeNet Authentication Client, выполнив команду:

rpm -ihv SafeNet*

4. Подготовить токен (сформировать ключевую пару и сертификат). Данная операция может быть выполнена в среде Linux (используя openssl) или Windows (Microsoft CA);

5. Выполнить импорт корневого сертификата в формате Base64, путем выполнения команды:

certutil -A -n "Root CA" -t "CT,C,C" -a -d /etc/pki/nssdb -i <расположение сертификата>

6. В конфигурационный файл /etc/security/pam_pkcs11/pam_pkcs11.conf внести следующие изменения:

use_pkcs11_module = etoken;

debug = false;

pkcs11_module etoken {

module = /lib/libeToken.so.9

#/lib64 для 64 битных систем

description = "Gemalto SafeNet";

slot_num = 0;

support_threads = true;

ca_dir = /etc/pam_pkcs11/cacerts;

crl_dir = /etc/pam_pkcs11/crls;

cert_policy = signature;

}

use_mappers = subject;

mapper subject {

debug = false;

module = internal;

ignorecase = false;

mapfile = file:///etc/security/pam_pkcs11/subject_mapping;

}

7. Выполнить команду:

pkcs11_inspect > /etc/security/pam_pkcs11/subject_mapping

и удалить все, за исключением имени субъекта (пример, /DC=local/DC=gemalto/OU=SAS/CN=mrozhnov/emailAddress=mrozhnov@gemalto.local);

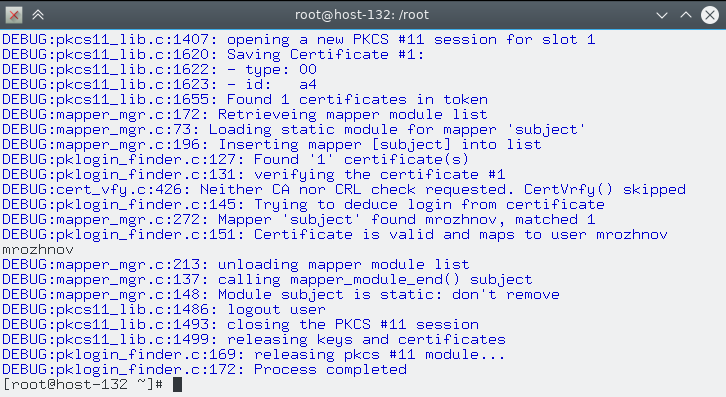

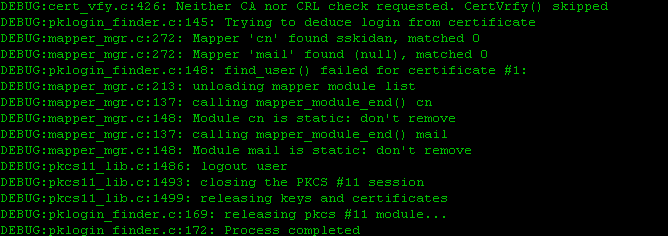

8. Проверить корректность работы ключа eToken, выполнив команду:

pklogin_finder debug

9. Далее необходимо установить следующие пакеты: lightdm и lightdm-kde-greeter и выполнить перезагрузку рабочей станции;

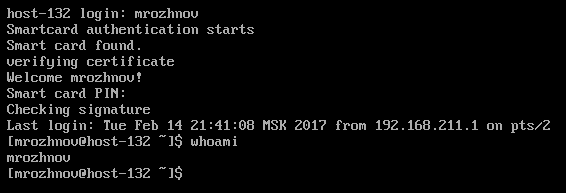

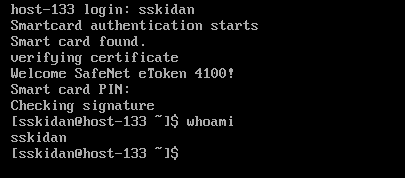

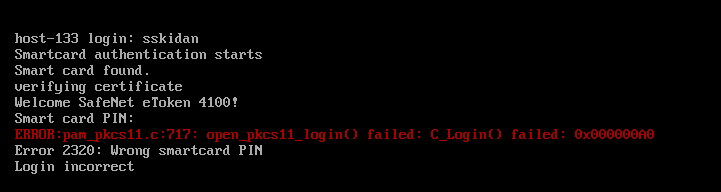

10. Для возможности аутентификации по сертификату в консоли необходимо в файл /etc/pam.d/login вначале добавить строку:

auth [success=done authinfo_unavail=ignore ignore=ignore default=die] pam_pkcs11.so

Для проверки под учетной записью root выполнить команду:

init 3

Далее аутентифицироваться с помощью токена:

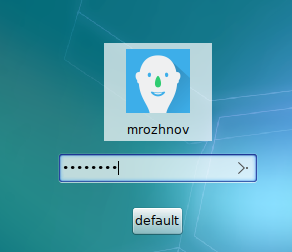

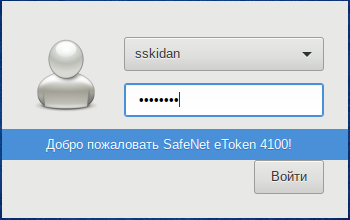

11. Для возможности аутентификации по сертификату в графическом интерфейсе необходимо выполнить команду:

control system-auth pkcs11

Далее аутентифицироваться с помощью токена (в поле окна необходимо ввести PIN код ключевого носителя):

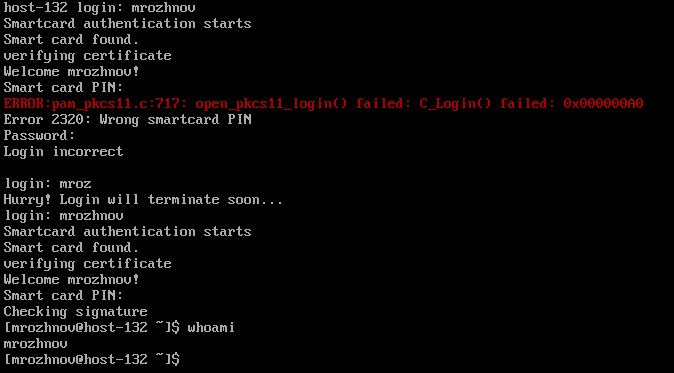

12. Для того, чтобы отключить аутентификацию по паролю, необходимо выполнить следующую команду:

passwd –l <логин пользователя>

Двухфакторная аутентификация для работы в браузере Firefox

При инсталляции SafeNet Authentication Client приложение автоматически подгружает устройства защиты в браузер Firefox. Для верификации данного факта необходимо запустить браузер и перейти к пункту Настройки ▷ Дополнительные ▷ Сертификаты ▷ Устройства защиты и убедиться, что токен виден в приложении:

В случае если модуль eToken отсутствует его нужно загрузить из папки /lib или /lib64:

Далее можно использовать механизм двухфакторной аутентификации для доступа к веб-приложениям:

Настройка двухфакторной аутентификации в Альт Рабочая станция 8.1 (Mate) и Альт Сервер 8

Двухфакторная аутентификация для входа на рабочую станцию

1. Установить следующие пакеты используя Менеджер пакетов Synaptic или интерфейс командной строки (apt-get install): opensc, pam_pkcs11, pcsc-lite-ccid, openssl-engine_pkcs11, nss-utils, libhal;

2. Для 64-битных систем установить следующие пакеты: libc.so.6, libdbus-1.so.3, libhal.so.1, libpcsclite.so.1, libstdc++.so.6, libusb-1.0.so.0;

3. Установить пакеты SafeNet Authentication Client, выполнив команду:

rpm -ihv SafeNet*

4. Подготовить токен (сформировать ключевую пару и сертификат). Данная операция может быть выполнена в среде Linux (используя openssl) или Windows (Microsoft CA);

5. Выполнить импорт корневого сертификата в формате Base64, путем выполнения команды:

certutil -A -n "Root CA" -t "CT,C,C" -a -d /etc/pki/nssdb -i <расположение сертификата>

6. В конфигурационный файл /etc/security/pam_pkcs11/pam_pkcs11.conf внести следующие изменения:

use_pkcs11_module = etoken;

debug = false;

pkcs11_module etoken {

module = /lib/libeToken.so.9

#/lib64 для 64 битных систем

description = "Gemalto SafeNet";

slot_num = 0;

support_threads = true;

ca_dir = /etc/pam_pkcs11/cacerts;

crl_dir = /etc/pam_pkcs11/crls;

cert_policy = signature;

}

use_mappers = cn; (Возможно использовать другие маперы subject, mail, etc)

mapper cn {

debug = false;

module = internal;

ignorecase = false;

mapfile = file:///etc/security/pam_pkcs11/cn_mapping;

}

7. Проверить корректность работы ключа eToken, выполнив команду:

pklogin_finder debug

8. Для возможности аутентификации по сертификату в консоли необходимо в файл /etc/pam.d/login вначале добавить строку:

auth [success=done authinfo_unavail=ignore ignore=ignore default=die] pam_pkcs11.so

Для проверки под учетной записью root выполнить команду:

init 3

Далее аутентифицироваться с помощью токена:

9. Для возможности аутентификации по сертификату в графическом интерфейсе необходимо выполнить команду:

control system-auth pkcs11

Далее аутентифицироваться с помощью токена (в поле окна необходимо ввести PIN код ключевого носителя):

10. Для того, чтобы отключить аутентификацию по паролю, необходимо выполнить следующую команду:

passwd –l <логин пользователя>

Двухфакторная аутентификация для работы в браузере Firefox

При инсталляции SafeNet Authentication Client приложение автоматически подгружает устройства защиты в браузер Firefox. Для верификации данного факта необходимо запустить браузер и перейти к пункту Настройки ▷ Дополнительные ▷ Сертификаты ▷ Устройства защиты и убедиться, что токен виден в приложении:

В случае если модуль eToken отсутствует его нужно загрузить из папки /lib или /lib64:

Далее можно использовать механизм двухфакторной аутентификации для доступа к веб-приложениям: