Участник:Petr-akhlamov/Советы ГИТам/Настройка рабочего места: различия между версиями

| (не показано 20 промежуточных версий этого же участника) | |||

| Строка 2: | Строка 2: | ||

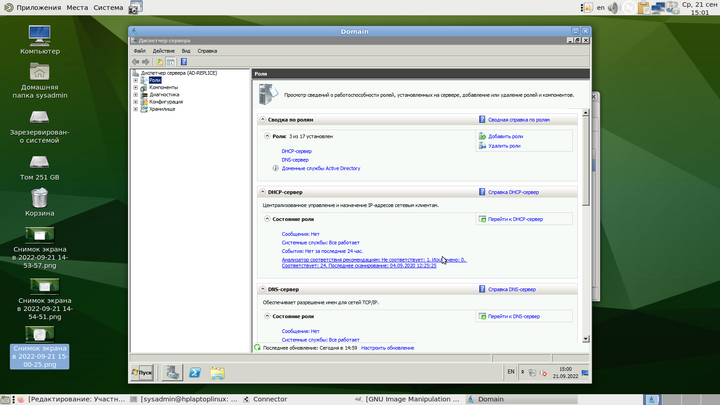

===Ввод в домен=== | ===Ввод в домен=== | ||

{{Note|В мире Linux для использования/взаимодействия с SMB и ActiveDirectory существует проект Samba. Первоначально он обеспечивал доступ к SMB-ресурсам. Позже он начал обеспечивать доступ Linux-систем к AD-домену, а сейчас серверная часть сама может выступать в роли контроллера домена.}} | {{Note|В мире Linux для использования/взаимодействия с SMB и ActiveDirectory существует проект Samba. Первоначально он обеспечивал доступ к SMB-ресурсам. Позже он начал обеспечивать доступ Linux-систем к AD-домену, а сейчас серверная часть сама может выступать в роли контроллера домена.}} | ||

{{Note| Чтобы в доменном пользователе мы могли выполнять команды от root, установим пакет beesu. В консоли запускаем команду "beesu команда" и вводим пароль локального администратора}} | |||

{{Note| Перед этим настраиваем [[Systemd-timesyncd|'''Синхронизацию времени''']], в которой указываем наш домен}} | |||

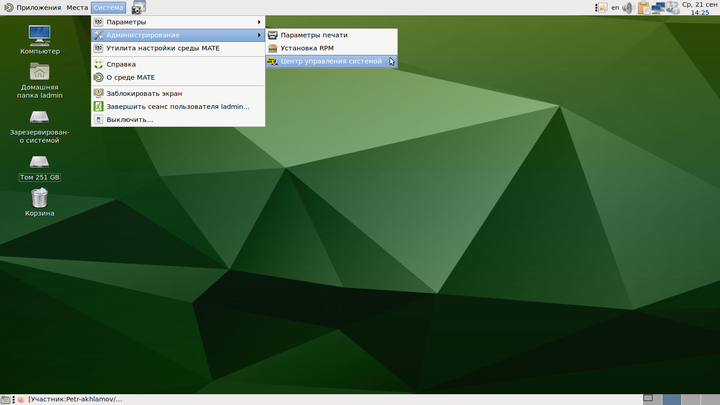

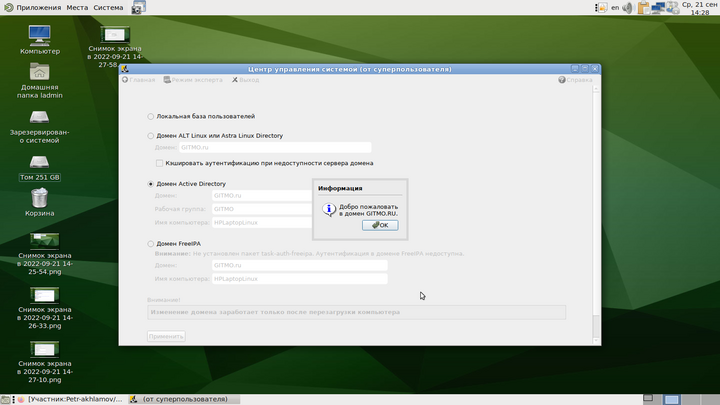

1.Идем в Центр управления системой и вводим пароль | 1.Идем в Центр управления системой и вводим пароль | ||

| Строка 13: | Строка 17: | ||

5.Ввод в домен завершен, перезагружаемся | 5.Ввод в домен завершен, перезагружаемся | ||

[[Файл:PetrA_WS_Setup_5.png|center|720px]] | [[Файл:PetrA_WS_Setup_5.png|center|720px]] | ||

====Ввод в командной строке==== | |||

# system-auth write ad '''gitmo.ru''' '''hplaptop''' '''gitmo''' 'administrator' 'Pa$$word' | |||

Разъяснение: | |||

# system-auth write ad '''полный_домен''' '''имя_машины''' '''короткий_домен''' 'админ_домена' 'пароль_админа_домена' | |||

====Тестирование==== | |||

<pre> | |||

[root@HPLAPTOP ~] | |||

# net ads info | |||

LDAP server: 192.168.0.10 | |||

LDAP server name: AD-replice.GITMO.ru | |||

Realm: GITMO.RU | |||

Bind Path: dc=GITMO,dc=RU | |||

LDAP port: 389 | |||

Server time: Пт, 23 сен 2022 17:13:40 MSK | |||

KDC server: 192.168.0.10 | |||

Server time offset: 0 | |||

Last machine account password change: Пт, 23 сен 2022 17:06:17 MSK | |||

# net ads testjoin | |||

Join is OK | |||

# getent passwd sysadmin | |||

sysadmin:*:570013104:570000513:Администратор Системный:/home/GITMO.RU/sysadmin:/bin/bash | |||

</pre> | |||

===RDP-клиент=== | ===RDP-клиент=== | ||

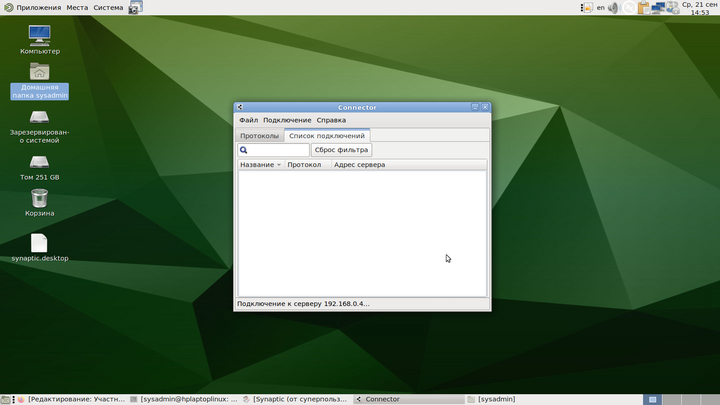

Для удобного подключения к серверам установим клиент Connector. | |||

Либо в Synaptic ищем и устанавливаем пакет connector, либо командой в терминале: | |||

$ su- | |||

# apt-get install connector | |||

Ищем его потом в Приложения-Интернет-Connector | |||

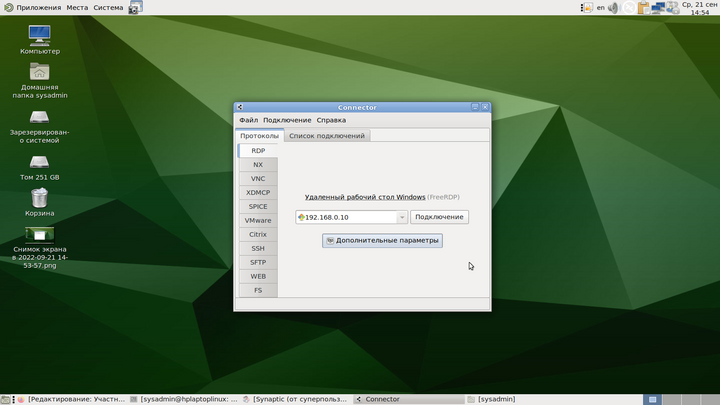

Идем в "Протоколы" | |||

[[Файл:PetrA_WS_Setup_6.png|center|720px]] | |||

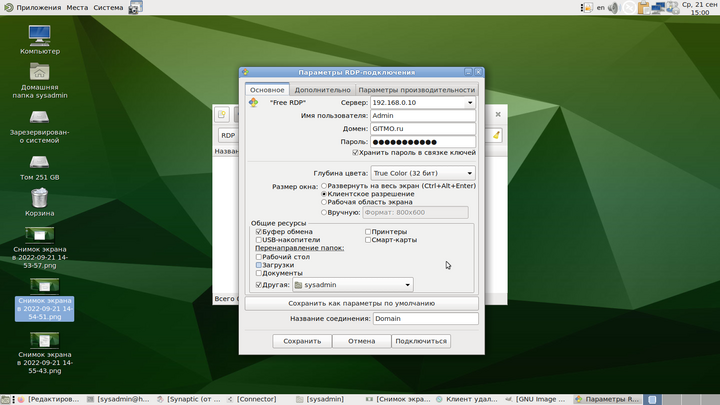

Затем в "Дополнительные параметры" | |||

[[Файл:PetrA_WS_Setup_7.png|center|720px]] | |||

Настраиваем и жмем "Сохранить". Потом двойным кликом открываем подключение. | |||

[[Файл:PetrA_WS_Setup_8.png|center|720px]] | |||

Клиент подключился к Windows Server. | |||

[[Файл:PetrA_WS_Setup_9.png|center|720px]] | |||

===Общие папки=== | ===Общие папки=== | ||

====GIO==== | |||

Настраиваем общие папки [[ActiveDirectory/Login#Через_gio|через GIO]]. | |||

[[Файл:PetrA_WS_Setup_10.png|center|720px]] | |||

{{Note|Обычно общие папки, если на них зайти просто по адресу smb://IP монтируются как виртуальные файловые системы. Чтобы у них была точка монтирования, конкретный адрес в файловой системе, нужно проделать необходимую настройку. Чем мы сейчас и займемся.}} | |||

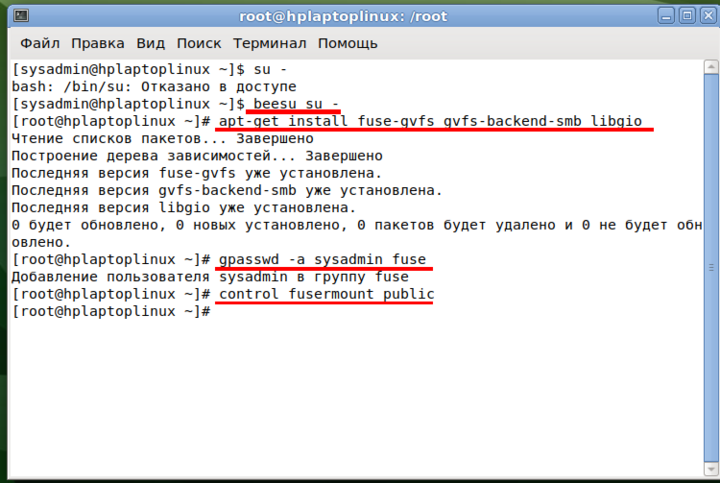

1. Открываем консоль (Приложения-Системные-Терминал) | |||

2. Повышаем права до администратора командой '''beesu su -''' | |||

3. Устанавливаем пакеты '''fuse-gvfs gvfs-backend-smb libgio''' | |||

# apt-get install fuse-gvfs gvfs-backend-smb libgio | |||

4. Добавляем доменного пользователя (в примере '''sysadmin''') в группу fuse | |||

{{Note| Это нужно будет сделать с каждым пользователем через оснастку управления пользователями AD}} | |||

# gpasswd -a sysadmin fuse | |||

5. Делаем доступ к fuse публичным: | |||

# control fusermount public | |||

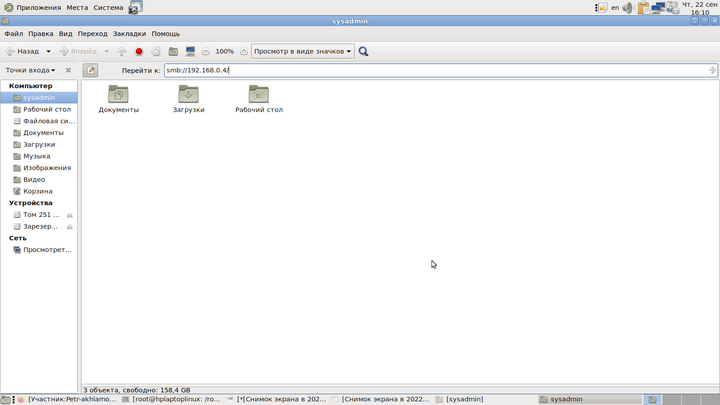

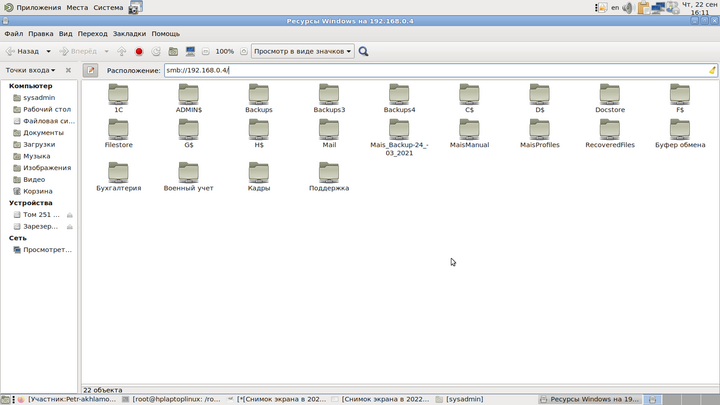

6. Открываем файловый менеджер, в адресную строку вводим IP, например: '''smb://192.168.0.4/''' | |||

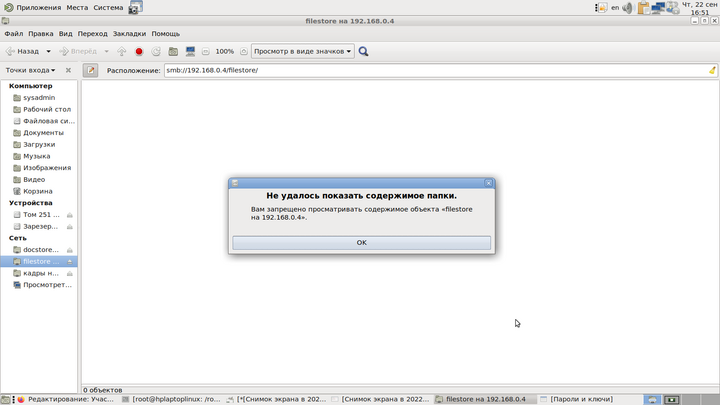

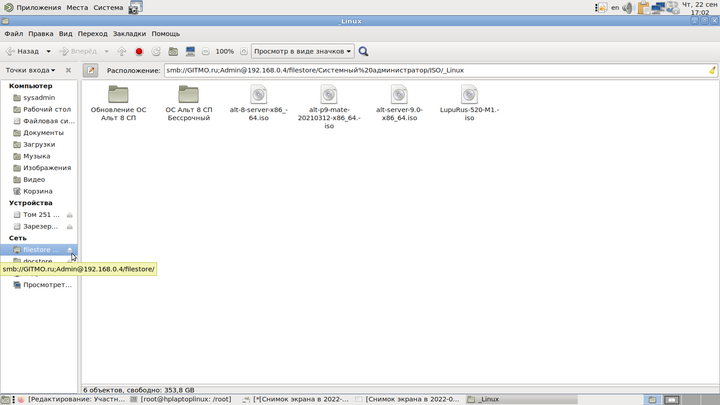

[[Файл:PetrA_WS_Setup_11.png|center|720px]] | |||

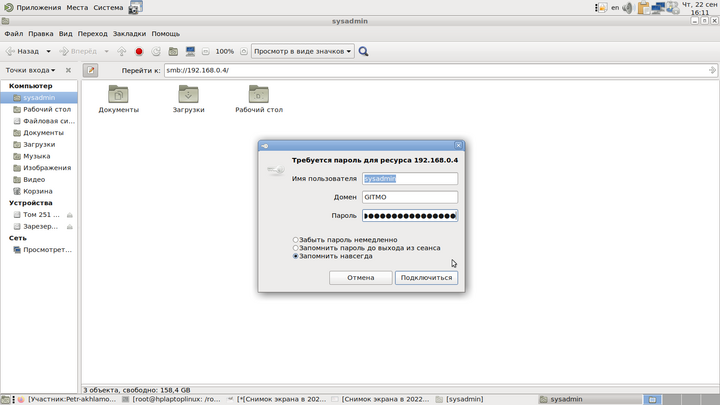

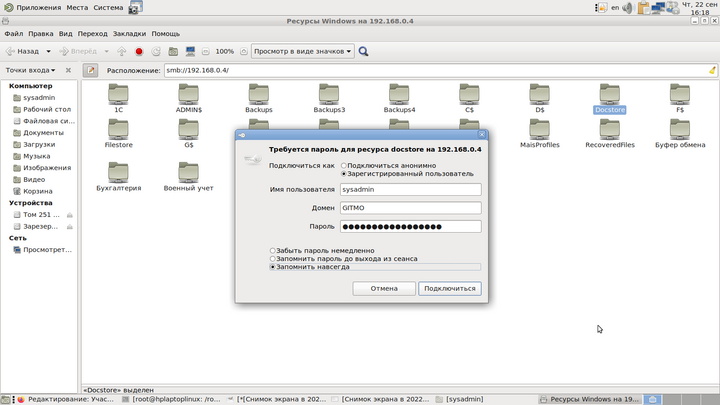

7.Вводим логин-пароль, ставим сохранить | |||

[[Файл:PetrA_WS_Setup_12.png|center|720px]] | |||

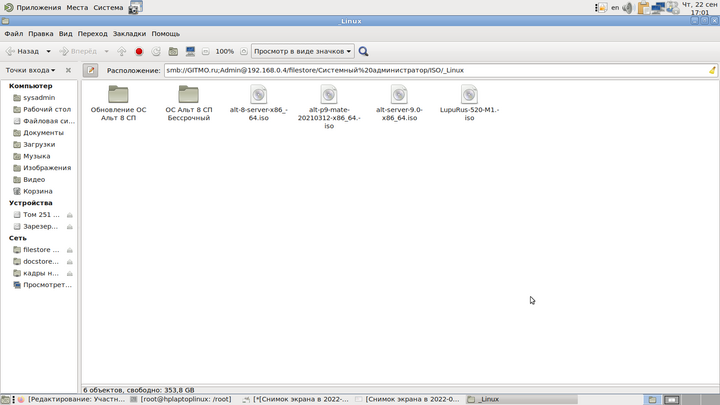

8.Откроется файловое хранилище | |||

[[Файл:PetrA_WS_Setup_13.png|center|720px]] | |||

9.Открываем нужный ресурс, например, docstore, вводим свои доменные логин-пароль. Ставим галочку "запомнить навсегда". | |||

[[Файл:PetrA_WS_Setup_14.png|center|720px]] | |||

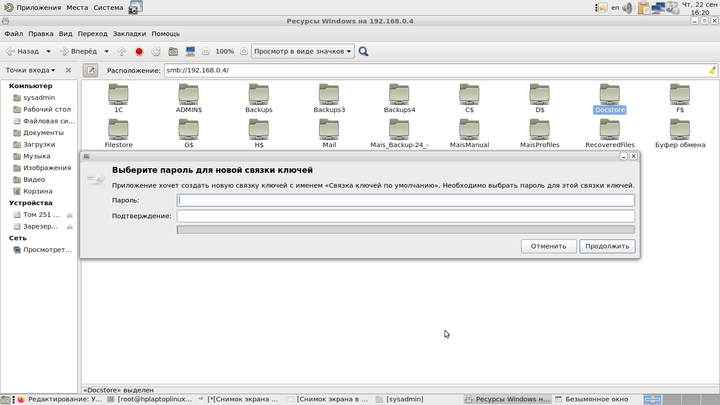

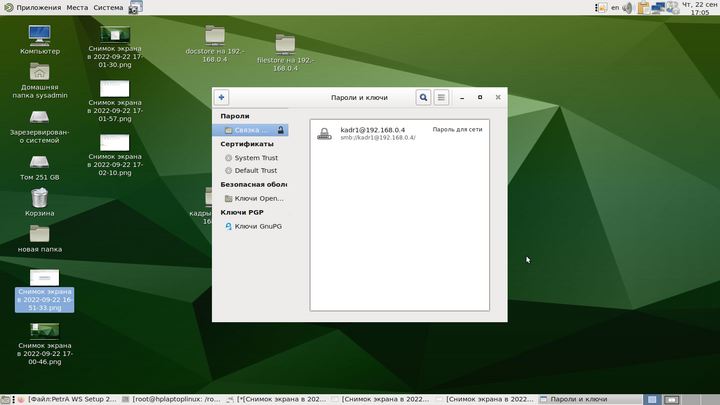

10. В ключевой связке оставляем пустой пароль | |||

[[Файл:PetrA_WS_Setup_15.png|center|720px]] | |||

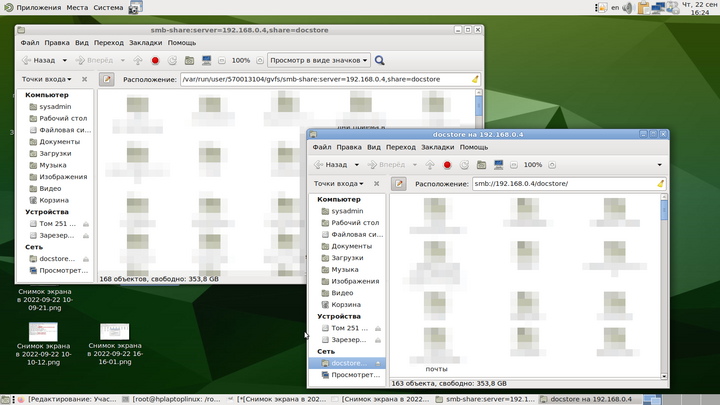

10. У нас будут доступны все ресурсы доступные данному пользователю | |||

Если нам нужна точка монтирования, а не виртуальный адрес, идем по адресу | |||

/var/run/user/'''ID пользователя'''/gvfs/'''ID-подключения''' | |||

В нашем примере: | |||

/var/run/user/570013104/gvfs/smb-share:server=192.168.0.4,share=docstore | |||

[[Файл:PetrA_WS_Setup_16.png|center|720px]] | |||

=====Временное подключение===== | |||

Предположим, Вам нужно из ограниченного пользователя скопировать документ из админской папки, которая ограничена. И Вам не нужно давать полный доступ пользователю к данным ресурсам. | |||

[[Файл:PetrA_WS_Setup_17.png|center|720px]] | |||

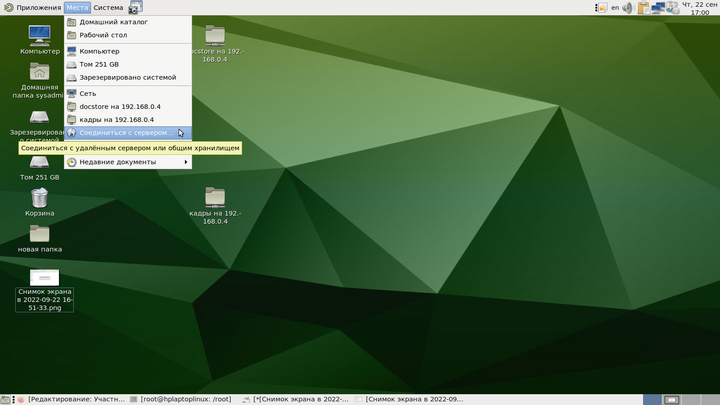

Открываем "Места"-"Соединится с сервером" | |||

[[Файл:PetrA_WS_Setup_18.png|center|720px]] | |||

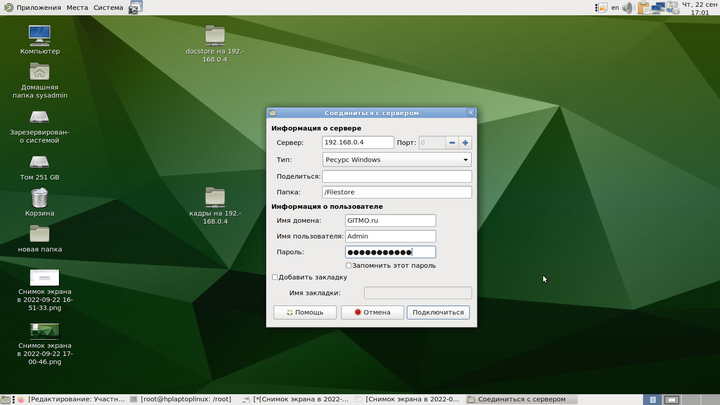

Вводим IP сервера, тип: Ресурс Windows, папка: указываем недоступный ресурс. Галочку "запомнить пароль" не ставим. | |||

[[Файл:PetrA_WS_Setup_19.png|center|720px]] | |||

Мы подключились. | |||

[[Файл:PetrA_WS_Setup_20.png|center|720px]] | |||

Отключаемся в столбце слева. Кнопочка "извлечь". | |||

[[Файл:PetrA_WS_Setup_21.png|center|720px]] | |||

Если случайно запомнили пароль, идем в "Приложения-Стандартные-Пароли и ключи" и там удаляем сохраненный пароль. | |||

[[Файл:PetrA_WS_Setup_22.png|center|720px]] | |||

=====Закладка===== | |||

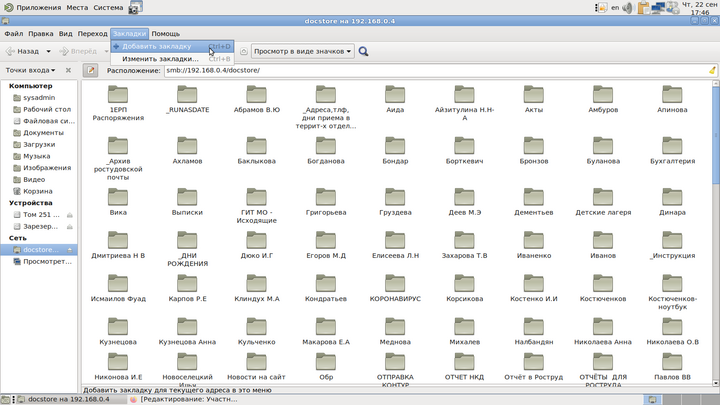

Чтобы запомнить путь к папке в файловом менеджере нужно добавить общую папку в закладки. | |||

Жмем "Закладки-Добавить закладку" | |||

[[Файл:PetrA_WS_Setup_23.png|center|720px]] | |||

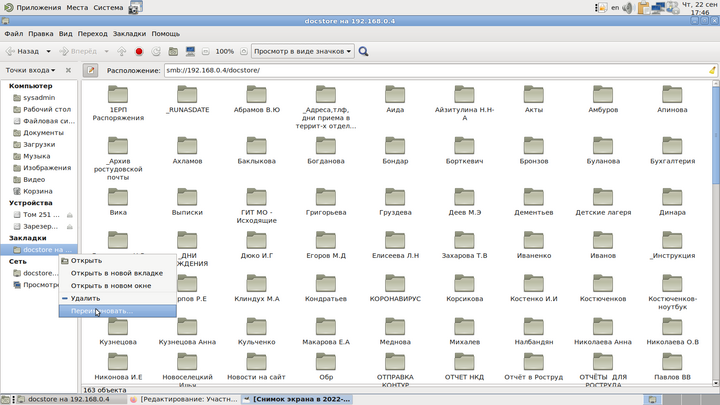

В левом столбике переименовываем в удобоваримый вид. | |||

[[Файл:PetrA_WS_Setup_24.png|center|720px]] | |||

После перезагрузки точки монтирования smb:// и /var/run/user/'''ID пользователя'''/gvfs/'''ID-подключения''' пропадут. Придется либо снова вводить IP адрес и переходить по каталогам, либо нажать на закладку слева. | |||

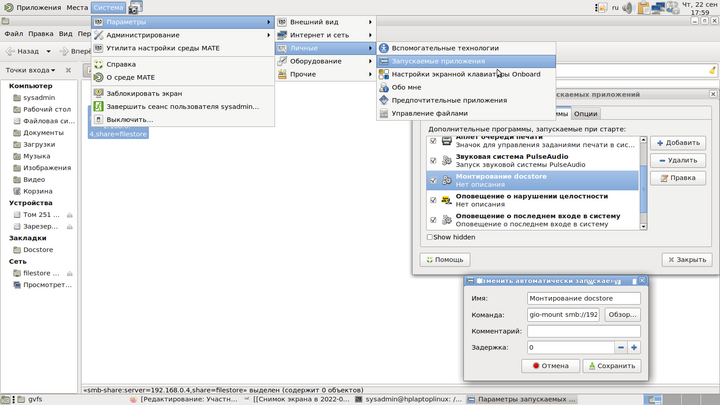

=====Автомонтирование при загрузке===== | |||

Чтобы папка монтировалась при запуске системы идем в Параметры-Личные-Запускаемые приложения. Добавить. | |||

[[Файл:PetrA_WS_Setup_25.png|center|720px]] | |||

Имя даем произвольное, команду прописываем: | |||

gio mount smb://192.168.0.4/docstore | |||

Делаем закладку на | |||

/var/run/user/570013104/gvfs/smb-share:server=192.168.0.4,share=docstore | |||

{{Note|Минус данного способа, чтобы адрес смонтировался, каждый раз после загрузки системы его нужно открыть, что пользователям будет неудобно}} | |||

====Pam mount==== | |||

{{Note|Проверьте, чтобы не было рассинхрона времени между контроллерами домена (если у Вас их несколько) и рабочей станцией}} | |||

{{Note|Способ описанный здесь использует аутентификацию через Kerberos, которая поддерживает аутентификацию без пароля '''только у файлового ресурса с адресом по доменному имени''', по IP будет запрашивать пароль}} | |||

{{Note|С данным способом у Вас будет постоянная точка монтирования}} | |||

1. Устанавливаем необходимые пакеты | |||

$ beesu su - | |||

# apt-get install pam_mount cifs-utils | |||

2. Приводим файл /etc/pam.d/system-auth-sss к следующему виду: | |||

$ beesu su - | |||

# pluma /etc/pam.d/system-auth-sss | |||

<pre> | |||

#%PAM-1.0 | |||

auth [success=5 perm_denied=ignore default=die] pam_localuser.so | |||

auth [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet | |||

auth [default=1] pam_permit.so | |||

auth optional pam_mount.so | |||

auth substack system-auth-sss-only | |||

auth [default=1] pam_permit.so | |||

auth substack system-auth-local-only | |||

auth substack system-auth-common | |||

account [success=4 perm_denied=ignore default=die] pam_localuser.so | |||

account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet | |||

account [default=1] pam_permit.so | |||

account substack system-auth-sss-only | |||

account [default=1] pam_permit.so | |||

account substack system-auth-local-only | |||

account substack system-auth-common | |||

password [success=4 perm_denied=ignore default=die] pam_localuser.so | |||

password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet | |||

password [default=1] pam_permit.so | |||

password substack system-auth-sss-only | |||

password [default=1] pam_permit.so | |||

password substack system-auth-local-only | |||

password substack system-auth-common | |||

session [success=5 perm_denied=ignore default=die] pam_localuser.so | |||

session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet | |||

session [default=1] pam_permit.so | |||

session optional pam_mount.so | |||

session substack system-auth-sss-only | |||

session [default=1] pam_permit.so | |||

session substack system-auth-local-only | |||

session substack system-auth-common | |||

</pre> | |||

3. Приводим /etc/security/pam_mount.conf.xml к следующему виду: | |||

$ beesu su - | |||

# pluma /etc/security/pam_mount.conf.xml | |||

<pre> | |||

<?xml version="1.0" encoding="utf-8"?> | |||

<!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd"> | |||

<pam_mount> | |||

<debug enable="0"/> | |||

<cifsmount>systemd-mount -A -G -q -t cifs %(COMBOPATH) %(MNTPT) -o uid=%(USERUID),gid=%(USERGID),username=%(USER),%(OPTIONS)</cifsmount> | |||

<umount>systemd-mount -u %(MNTPT)</umount> | |||

<volume fstype="cifs" | |||

server="dc.test.alt" | |||

path="share" | |||

mountpoint="~/share" | |||

options="vers=2.0,sec=krb5,cruid=%(USERUID),rw"/> | |||

<mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec"/> | |||

<mntoptions require="nosuid,nodev"/> | |||

<logout wait="0" hup="no" term="no" kill="no"/> | |||

<mkmountpoint enable="1" remove="true"/> | |||

</pam_mount> | |||

</pre> | |||

Нас интересуют тут следующие строки в "скобке" "volume": | |||

*server="'''dc.test.alt'''" - доменный адрес файлового сервера, по IP Kerberos не поддерживает! | |||

*path="'''share'''" - общая папка на сервере | |||

*mountpoint="'''~/share'''" - точка монтирования, '''~''' - указывает, что она будет в домашней папке пользователя. | |||

Правим их под себя. | |||

При следующем входе при попытке войти в систему при вводе пароля будет строчка pam_mount, а в домашнем каталоге в папке share будет смонтирована общая папка. | |||

==Оборудование== | ==Оборудование== | ||

===Принтер=== | ===Принтер=== | ||

См. [[Настройка принтера]] | |||

===Сканер=== | ===Сканер=== | ||

===Микротик=== | ===Микротик=== | ||

Текущая версия от 10:28, 29 сентября 2022

Система

Ввод в домен

1.Идем в Центр управления системой и вводим пароль

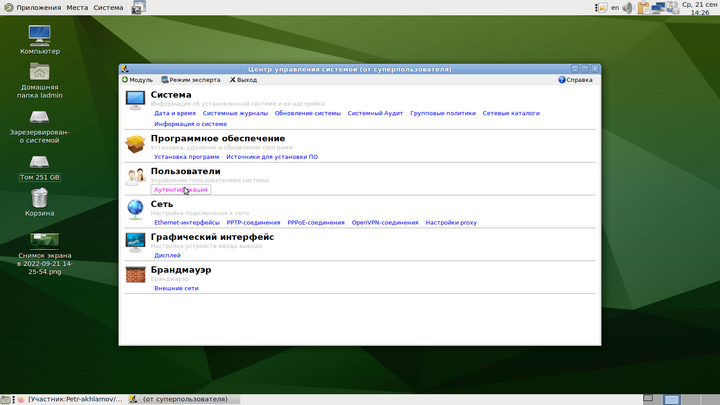

2.Идем в пункт "Аутентификация"

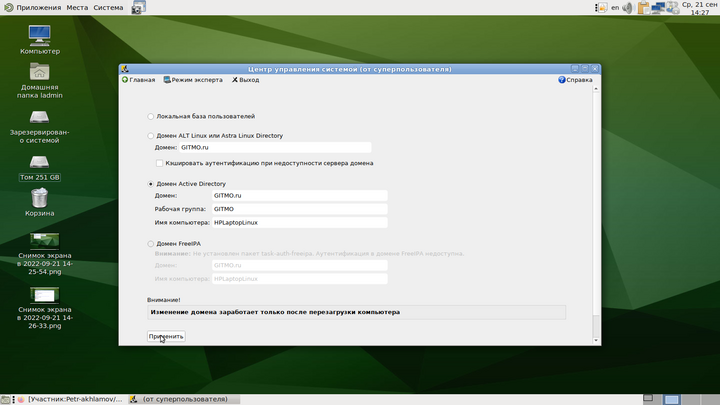

3.Вводим параметры ActiveDirectory

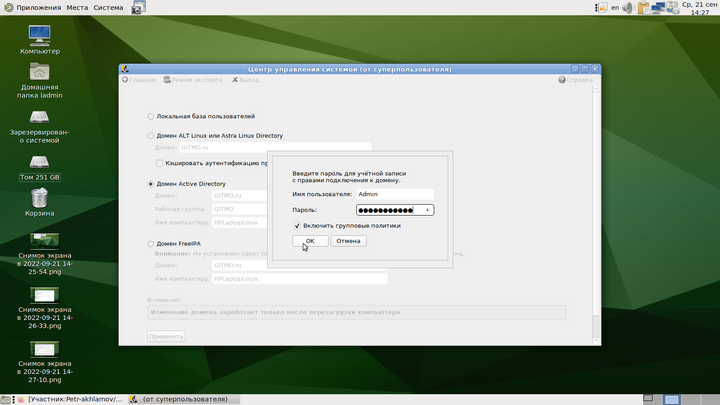

4.Вводим пароль доменного администратора. Обратите внимание, по-умолчнию пользователь прописан как Administrator. Если у Вас админ КД другой - исправьте.

5.Ввод в домен завершен, перезагружаемся

Ввод в командной строке

# system-auth write ad gitmo.ru hplaptop gitmo 'administrator' 'Pa$$word'

Разъяснение:

# system-auth write ad полный_домен имя_машины короткий_домен 'админ_домена' 'пароль_админа_домена'

Тестирование

[root@HPLAPTOP ~] # net ads info LDAP server: 192.168.0.10 LDAP server name: AD-replice.GITMO.ru Realm: GITMO.RU Bind Path: dc=GITMO,dc=RU LDAP port: 389 Server time: Пт, 23 сен 2022 17:13:40 MSK KDC server: 192.168.0.10 Server time offset: 0 Last machine account password change: Пт, 23 сен 2022 17:06:17 MSK # net ads testjoin Join is OK # getent passwd sysadmin sysadmin:*:570013104:570000513:Администратор Системный:/home/GITMO.RU/sysadmin:/bin/bash

RDP-клиент

Для удобного подключения к серверам установим клиент Connector.

Либо в Synaptic ищем и устанавливаем пакет connector, либо командой в терминале:

$ su- # apt-get install connector

Ищем его потом в Приложения-Интернет-Connector

Идем в "Протоколы"

Затем в "Дополнительные параметры"

Настраиваем и жмем "Сохранить". Потом двойным кликом открываем подключение.

Клиент подключился к Windows Server.

Общие папки

GIO

Настраиваем общие папки через GIO.

1. Открываем консоль (Приложения-Системные-Терминал)

2. Повышаем права до администратора командой beesu su -

3. Устанавливаем пакеты fuse-gvfs gvfs-backend-smb libgio

# apt-get install fuse-gvfs gvfs-backend-smb libgio

4. Добавляем доменного пользователя (в примере sysadmin) в группу fuse

# gpasswd -a sysadmin fuse

5. Делаем доступ к fuse публичным:

# control fusermount public

6. Открываем файловый менеджер, в адресную строку вводим IP, например: smb://192.168.0.4/

7.Вводим логин-пароль, ставим сохранить

8.Откроется файловое хранилище

9.Открываем нужный ресурс, например, docstore, вводим свои доменные логин-пароль. Ставим галочку "запомнить навсегда".

10. В ключевой связке оставляем пустой пароль

10. У нас будут доступны все ресурсы доступные данному пользователю

Если нам нужна точка монтирования, а не виртуальный адрес, идем по адресу

/var/run/user/ID пользователя/gvfs/ID-подключения

В нашем примере:

/var/run/user/570013104/gvfs/smb-share:server=192.168.0.4,share=docstore

Временное подключение

Предположим, Вам нужно из ограниченного пользователя скопировать документ из админской папки, которая ограничена. И Вам не нужно давать полный доступ пользователю к данным ресурсам.

Открываем "Места"-"Соединится с сервером"

Вводим IP сервера, тип: Ресурс Windows, папка: указываем недоступный ресурс. Галочку "запомнить пароль" не ставим.

Мы подключились.

Отключаемся в столбце слева. Кнопочка "извлечь".

Если случайно запомнили пароль, идем в "Приложения-Стандартные-Пароли и ключи" и там удаляем сохраненный пароль.

Закладка

Чтобы запомнить путь к папке в файловом менеджере нужно добавить общую папку в закладки.

Жмем "Закладки-Добавить закладку"

В левом столбике переименовываем в удобоваримый вид.

После перезагрузки точки монтирования smb:// и /var/run/user/ID пользователя/gvfs/ID-подключения пропадут. Придется либо снова вводить IP адрес и переходить по каталогам, либо нажать на закладку слева.

Автомонтирование при загрузке

Чтобы папка монтировалась при запуске системы идем в Параметры-Личные-Запускаемые приложения. Добавить.

Имя даем произвольное, команду прописываем:

gio mount smb://192.168.0.4/docstore

Делаем закладку на

/var/run/user/570013104/gvfs/smb-share:server=192.168.0.4,share=docstore

Pam mount

1. Устанавливаем необходимые пакеты

$ beesu su - # apt-get install pam_mount cifs-utils

2. Приводим файл /etc/pam.d/system-auth-sss к следующему виду:

$ beesu su - # pluma /etc/pam.d/system-auth-sss

#%PAM-1.0 auth [success=5 perm_denied=ignore default=die] pam_localuser.so auth [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet auth [default=1] pam_permit.so auth optional pam_mount.so auth substack system-auth-sss-only auth [default=1] pam_permit.so auth substack system-auth-local-only auth substack system-auth-common account [success=4 perm_denied=ignore default=die] pam_localuser.so account [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet account [default=1] pam_permit.so account substack system-auth-sss-only account [default=1] pam_permit.so account substack system-auth-local-only account substack system-auth-common password [success=4 perm_denied=ignore default=die] pam_localuser.so password [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet password [default=1] pam_permit.so password substack system-auth-sss-only password [default=1] pam_permit.so password substack system-auth-local-only password substack system-auth-common session [success=5 perm_denied=ignore default=die] pam_localuser.so session [success=1 default=bad] pam_succeed_if.so uid >= 500 quiet session [default=1] pam_permit.so session optional pam_mount.so session substack system-auth-sss-only session [default=1] pam_permit.so session substack system-auth-local-only session substack system-auth-common

3. Приводим /etc/security/pam_mount.conf.xml к следующему виду:

$ beesu su - # pluma /etc/security/pam_mount.conf.xml

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE pam_mount SYSTEM "pam_mount.conf.xml.dtd">

<pam_mount>

<debug enable="0"/>

<cifsmount>systemd-mount -A -G -q -t cifs %(COMBOPATH) %(MNTPT) -o uid=%(USERUID),gid=%(USERGID),username=%(USER),%(OPTIONS)</cifsmount>

<umount>systemd-mount -u %(MNTPT)</umount>

<volume fstype="cifs"

server="dc.test.alt"

path="share"

mountpoint="~/share"

options="vers=2.0,sec=krb5,cruid=%(USERUID),rw"/>

<mntoptions allow="nosuid,nodev,loop,encryption,fsck,nonempty,allow_root,allow_other,sec"/>

<mntoptions require="nosuid,nodev"/>

<logout wait="0" hup="no" term="no" kill="no"/>

<mkmountpoint enable="1" remove="true"/>

</pam_mount>

Нас интересуют тут следующие строки в "скобке" "volume":

- server="dc.test.alt" - доменный адрес файлового сервера, по IP Kerberos не поддерживает!

- path="share" - общая папка на сервере

- mountpoint="~/share" - точка монтирования, ~ - указывает, что она будет в домашней папке пользователя.

Правим их под себя.

При следующем входе при попытке войти в систему при вводе пароля будет строчка pam_mount, а в домашнем каталоге в папке share будет смонтирована общая папка.