Участник:Petr-akhlamov/Советы ГИТам/Настройка рабочего места: различия между версиями

| Строка 21: | Строка 21: | ||

Разъяснение: | Разъяснение: | ||

# system-auth write ad '''полный_домен''' '''имя_машины''' '''короткий_домен''' 'админ_домена' 'пароль_админа_домена' | # system-auth write ad '''полный_домен''' '''имя_машины''' '''короткий_домен''' 'админ_домена' 'пароль_админа_домена' | ||

====Тестирование==== | |||

<pre> | |||

[root@HPLAPTOP ~] | |||

# net ads info | |||

LDAP server: 192.168.0.10 | |||

LDAP server name: AD-replice.GITMO.ru | |||

Realm: GITMO.RU | |||

Bind Path: dc=GITMO,dc=RU | |||

LDAP port: 389 | |||

Server time: Пт, 23 сен 2022 17:13:40 MSK | |||

KDC server: 192.168.0.10 | |||

Server time offset: 0 | |||

Last machine account password change: Пт, 23 сен 2022 17:06:17 MSK | |||

# net ads testjoin | |||

Join is OK | |||

# getent passwd sysadmin | |||

sysadmin:*:570013104:570000513:Администратор Системный:/home/GITMO.RU/sysadmin:/bin/bash | |||

</pre> | |||

===RDP-клиент=== | ===RDP-клиент=== | ||

Версия от 17:16, 23 сентября 2022

Система

Ввод в домен

Примечание: В мире Linux для использования/взаимодействия с SMB и ActiveDirectory существует проект Samba. Первоначально он обеспечивал доступ к SMB-ресурсам. Позже он начал обеспечивать доступ Linux-систем к AD-домену, а сейчас серверная часть сама может выступать в роли контроллера домена.

Примечание: Чтобы в доменном пользователе мы могли выполнять команды от root, установим пакет beesu. В консоли запускаем команду "beesu команда" и вводим пароль локального администратора

Примечание: Перед этим настраиваем Синхронизацию времени

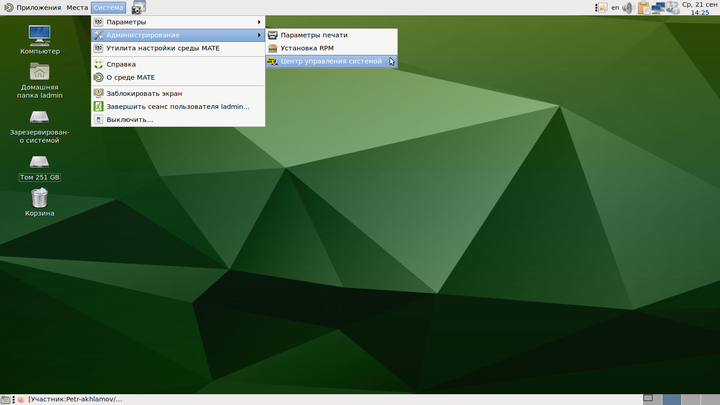

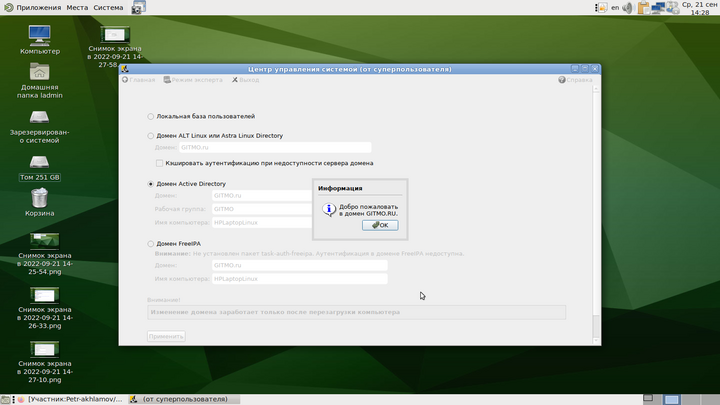

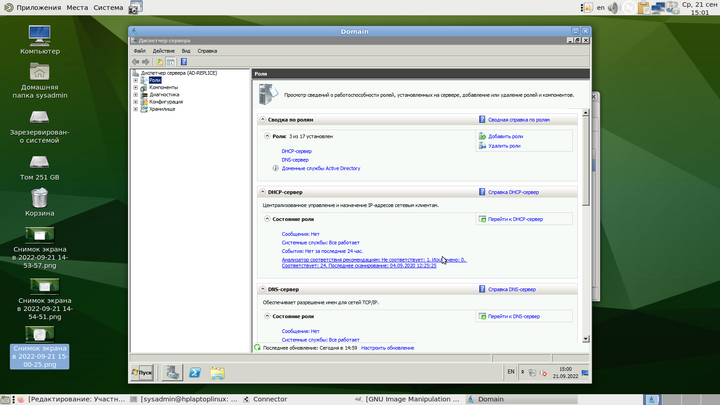

1.Идем в Центр управления системой и вводим пароль

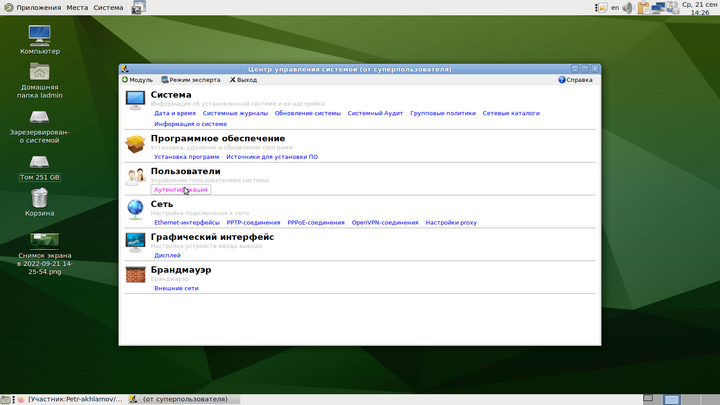

2.Идем в пункт "Аутентификация"

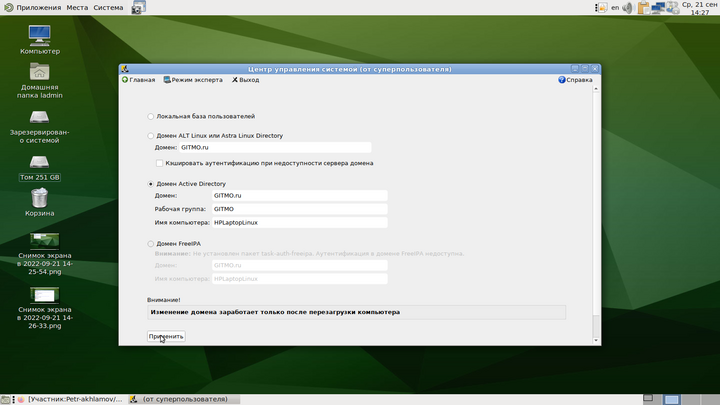

3.Вводим параметры ActiveDirectory

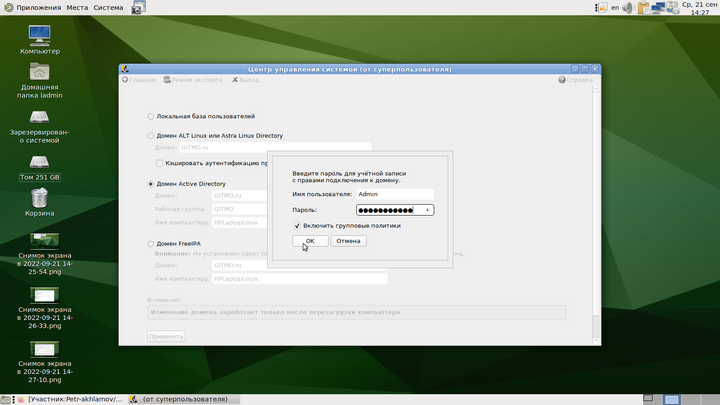

4.Вводим пароль доменного администратора. Обратите внимание, по-умолчнию пользователь прописан как Administrator. Если у Вас админ КД другой - исправьте.

5.Ввод в домен завершен, перезагружаемся

Ввод в командной строке

# system-auth write ad gitmo.ru hplaptop gitmo 'administrator' 'Pa$$word'

Разъяснение:

# system-auth write ad полный_домен имя_машины короткий_домен 'админ_домена' 'пароль_админа_домена'

Тестирование

[root@HPLAPTOP ~] # net ads info LDAP server: 192.168.0.10 LDAP server name: AD-replice.GITMO.ru Realm: GITMO.RU Bind Path: dc=GITMO,dc=RU LDAP port: 389 Server time: Пт, 23 сен 2022 17:13:40 MSK KDC server: 192.168.0.10 Server time offset: 0 Last machine account password change: Пт, 23 сен 2022 17:06:17 MSK # net ads testjoin Join is OK # getent passwd sysadmin sysadmin:*:570013104:570000513:Администратор Системный:/home/GITMO.RU/sysadmin:/bin/bash

RDP-клиент

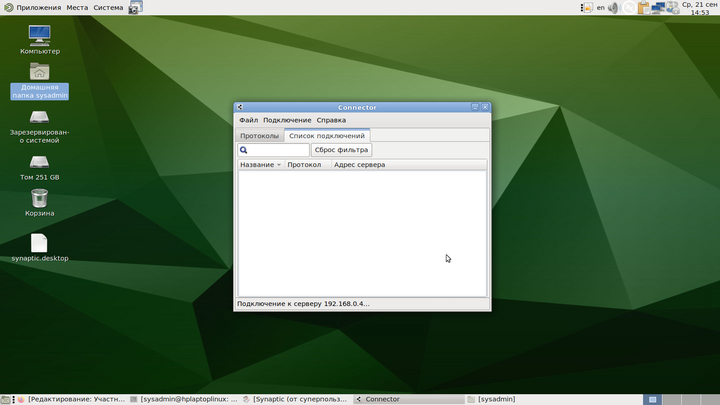

Для удобного подключения к серверам установим клиент Connector.

Либо в Synaptic ищем и устанавливаем пакет connector, либо командой в терминале:

$ su- # apt-get install connector

Ищем его потом в Приложения-Интернет-Connector

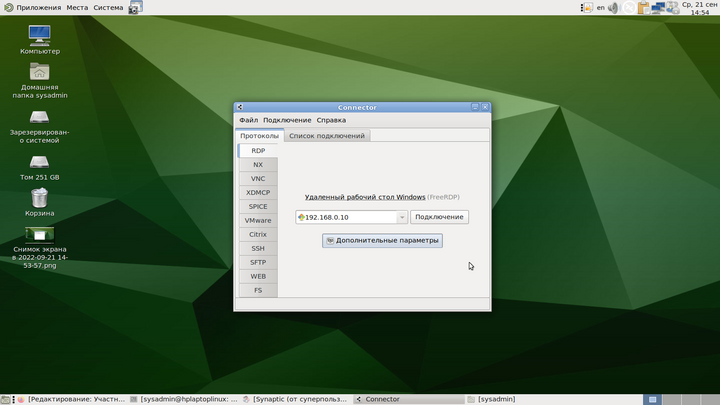

Идем в "Протоколы"

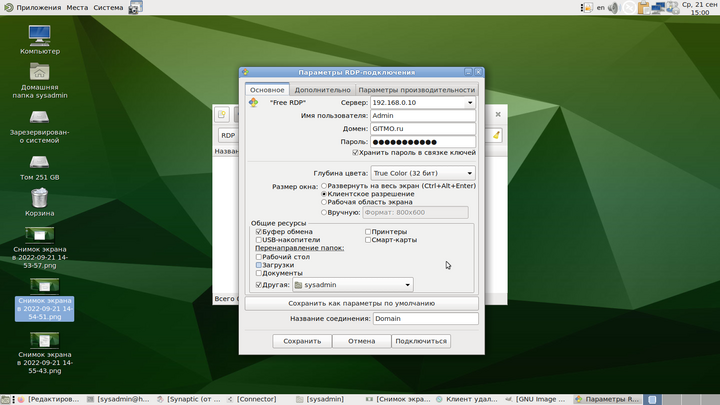

Затем в "Дополнительные параметры"

Настраиваем и жмем "Сохранить". Потом двойным кликом открываем подключение.

Клиент подключился к Windows Server.