Групповые политики/Развёртывание

Развёртывание групповых политик на Альт 9.2

Настройка сервера Samba AD DC

- Развернуть сервер Samba AD DC по инструкции ActiveDirectory/DC

- Установить административные шаблоны. Для этого:

- установить пакеты политик admx-basealt, admx-samba, admx-chromium, admx-firefox и утилиту admx-msi-setup:

# apt-get install admx-basealt admx-samba admx-chromium admx-firefox admx-msi-setup

- скачать и установить ADMX от Microsoft:

# admx-msi-setup

- после установки, политики будут находиться в каталоге /usr/share/PolicyDefinitions. Скопировать локальные ADMX-файлы в сетевой каталог sysvol (/var/lib/samba/sysvol/<DOMAIN>/Policies/):

# samba-tool gpo admxload

- установить пакеты политик admx-basealt, admx-samba, admx-chromium, admx-firefox и утилиту admx-msi-setup:

Настройка рабочей станции

Ввести рабочую станцию в домен Active Directory по инструкции

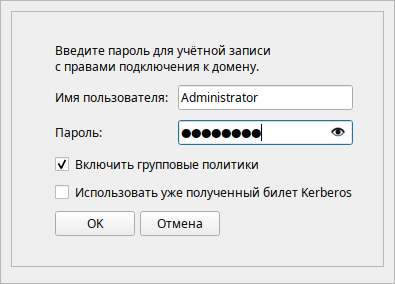

При вводе в домен отметить пункт «Включить групповые политики»:

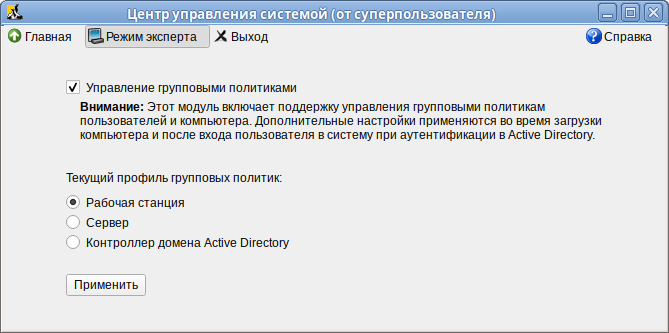

Если рабочая станция уже находится в домене, включить групповые политики можно в модуле ЦУС «Групповые политики» (пакет alterator-gpupdate):

Настройка RSAT на Windows 7

- Ввести машину в домен.

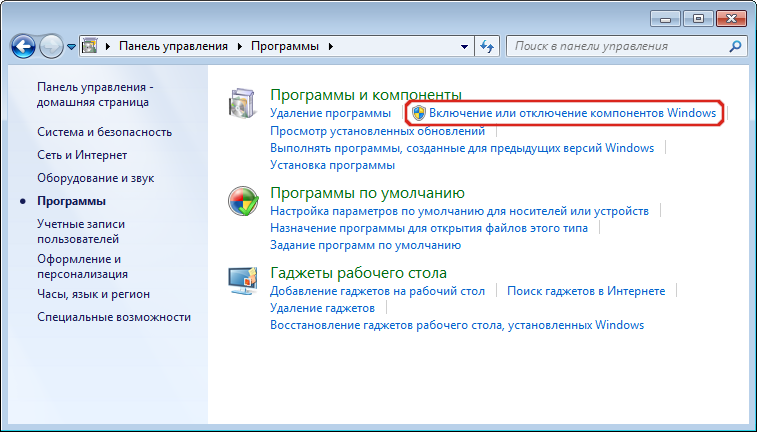

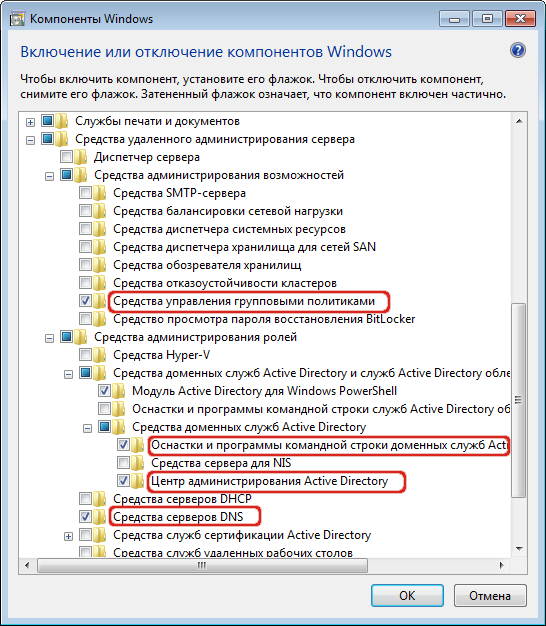

- Включить компоненты удаленного администрирования: «Панель управления» → «Программы» → «Включение или отключение компонентов Windows»:

- Включить следующие компоненты:

- «Средства удаленного администрирования сервера» → «Средства администрирования возможностей» → «Средства управления групповыми политиками»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Оснастки и программы командной строки доменных служб Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства доменных служб Active Directory и служб Active Directory облегченного доступа к каталогам» → «Центр администрирования Active Directory»;

- «Средства удаленного администрирования сервера» → «Средства администрирования ролей» → «Средства серверов DNS».

- Если данных компонентов нет в списке, то можно установить данные средства отсюда https://www.microsoft.com/ru-ru/download/details.aspx?id=7887

- Включить компоненты удаленного администрирования.

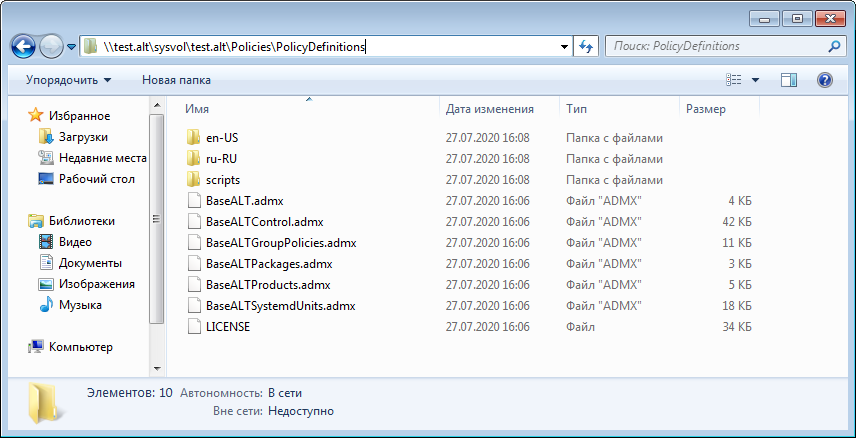

- Этот шаг можно пропустить, если административные шаблоны были установлены на контроллере домена.

- Для задания конфигурации с помощью RSAT необходимо скачать файлы административных шаблонов (файлы ADMX) и зависящие от языка файлы ADML из репозитория https://github.com/altlinux/admx-basealt и разместить их в директории

\\<DOMAIN>\SYSVOL\<DOMAIN>\Policies\PolicyDefinitions:

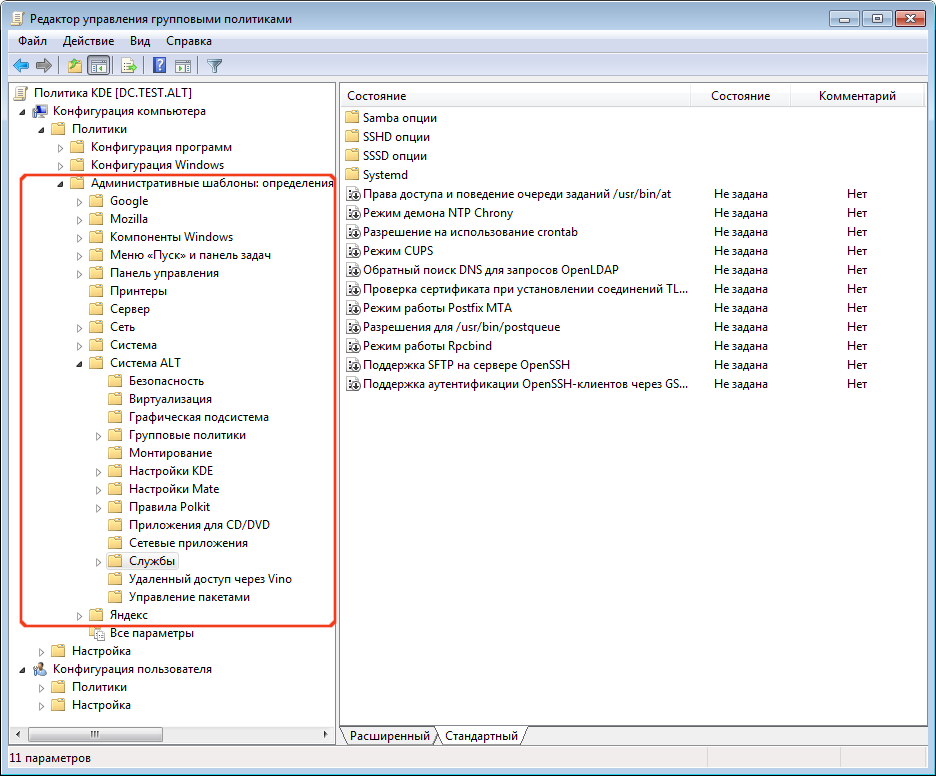

- Корректно установленные административные шаблоны будут отображены в оснастке «Редактор управления групповыми политиками» («Group Policy Management Editor») (gpme.msc) в разделе «Конфигурация компьютера» → «Политики» → «Административные шаблоны» → «Система ALT» («Computer Configuration» → «Policies» → «Administrative Templates» → «ALT System»)

Добавление доменных устройств в группу членства GPO

На рабочей станции (инструмент ADMC)

- Получить ключ Kerberos для администратора домена. Например, так:

$ kinit administrator

- Запустить ADMC из меню («Системные»→«ADMC») или командой admc:

$ admc

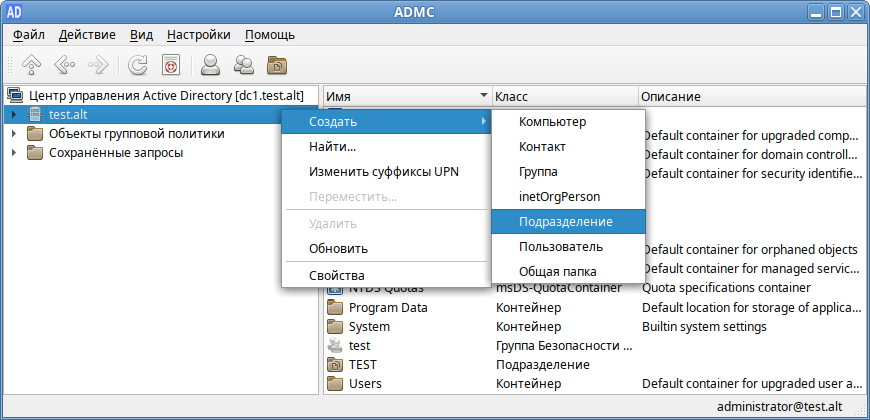

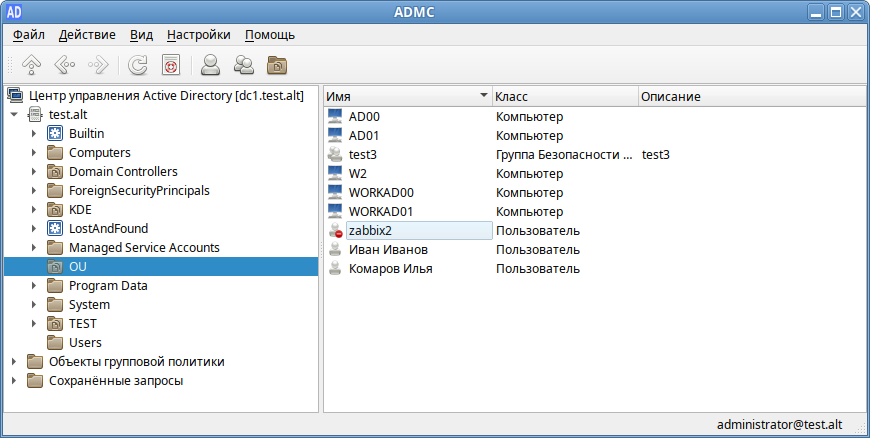

- В контекстном меню домена выбрать пункт «Создать» → «Организация»:

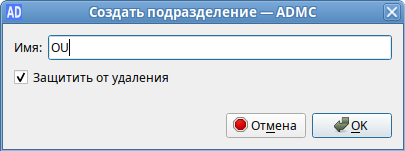

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «Создать»:

- Переместить компьютеры и пользователей домена в подразделение OU (см. Групповые_политики/ADMC#Переместить_пользователя):

На машине Windows

- Войти в систему администратором домена (Administrator).

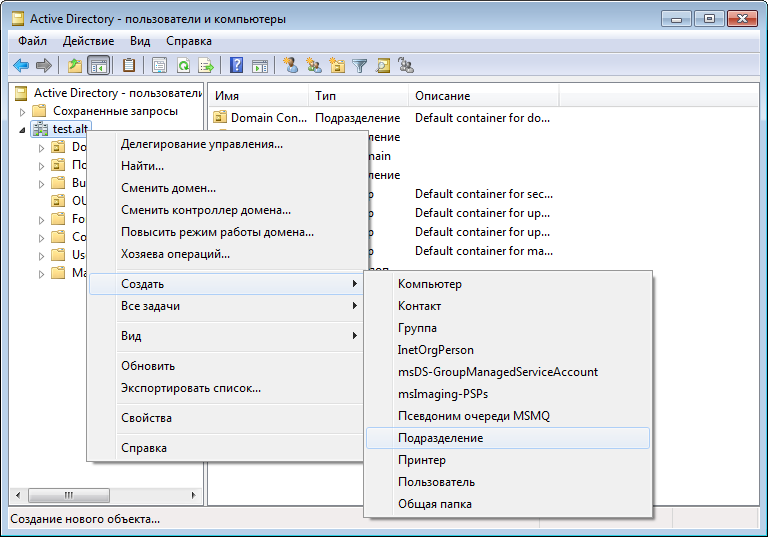

- Запустить программу «Active Directory — пользователи и компьютеры».

- В контекстном меню домена выбрать пункт «Создать» → «Подразделение»:

- В открывшемся окне ввести название подразделения (например, OU) и нажать кнопку «Ок».

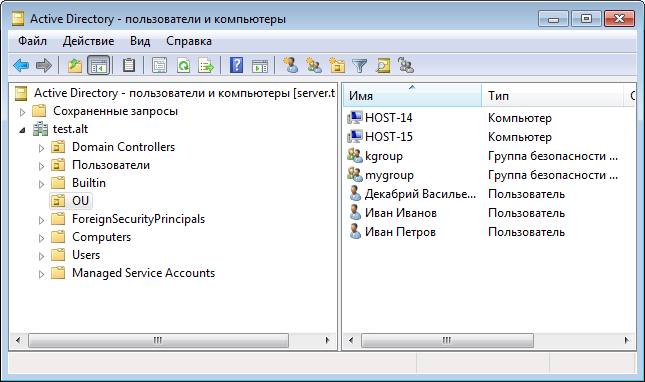

- Переместить компьютеры и пользователей домена в подразделение OU:

Создание политики для подразделения

На рабочей станции (инструмент ADMC)

- Получить ключ Kerberos для администратора домена. Например, так:

$ kinit administrator

- Запустить ADMC из меню («Системные»→«ADMC») или командой admc:

$ admc

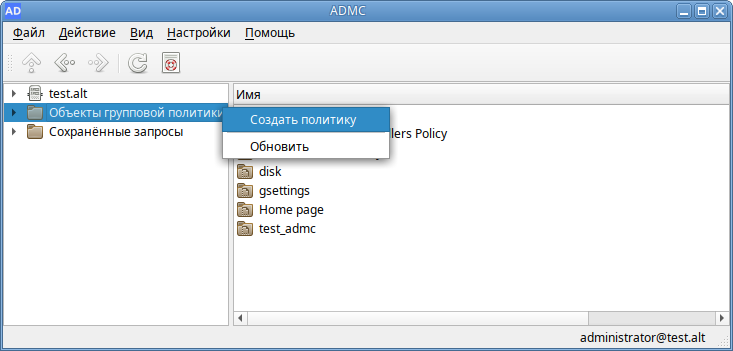

- В контекстном меню папки «Объекты групповых политик» выбрать «Создать»→«Политика»:

- В открывшемся окне ввести название политики и нажать кнопку «Создать»:

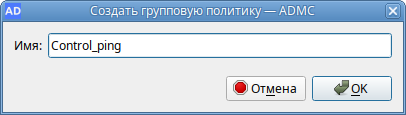

- В контекстном меню политики выбрать пункт «Добавить линк...».

- Выбрать объекты, которые необходимо связать с политикой (см. Выбор объектов):

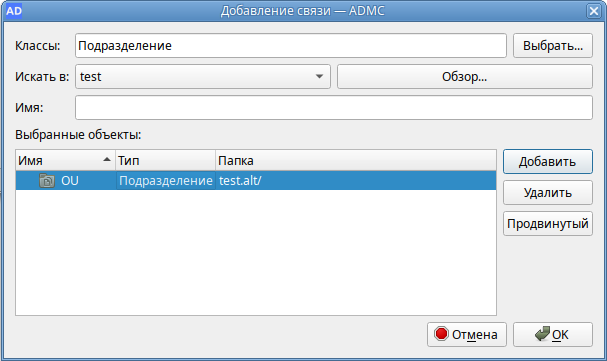

На машине Windows (инструмент gpmc.msc)

- Запустить оснастку «Управление групповой политикой» (gpmc.msc).

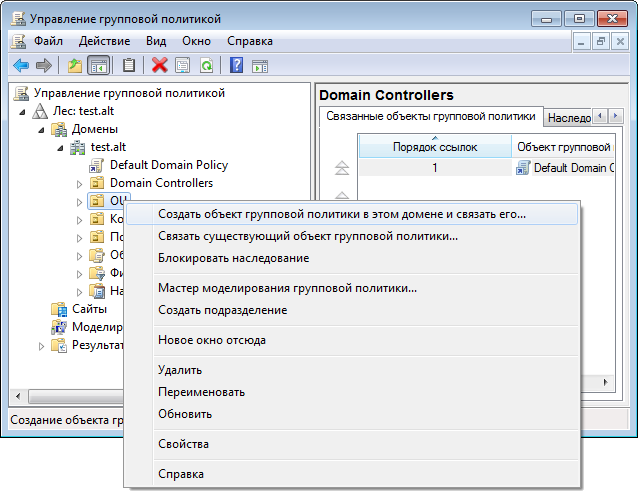

- В контекстном меню подразделения («Управление групповой политикой» → «Лес: test.alt» → «Домены» → «test.alt» → «OU») выбрать пункт «Создать объект групповой политики в этом домене и связать его...»:

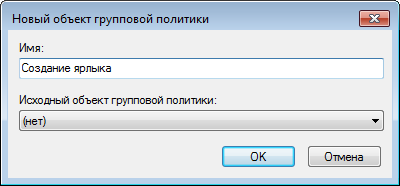

- В открывшемся окне ввести название политики и нажать кнопку «Ок»:

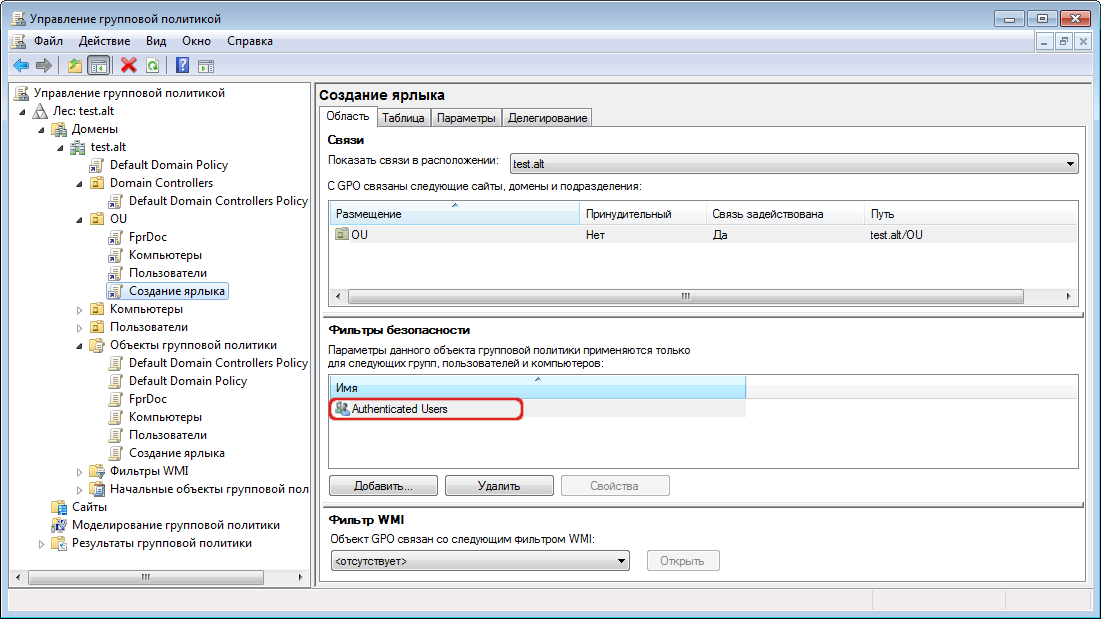

По умолчанию на всех новых объектах групповой политики в домене присутствуют разрешения для группы «Authenticated Users»:

Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех компьютерах и для всех пользователей, которые попадают в область её действия.

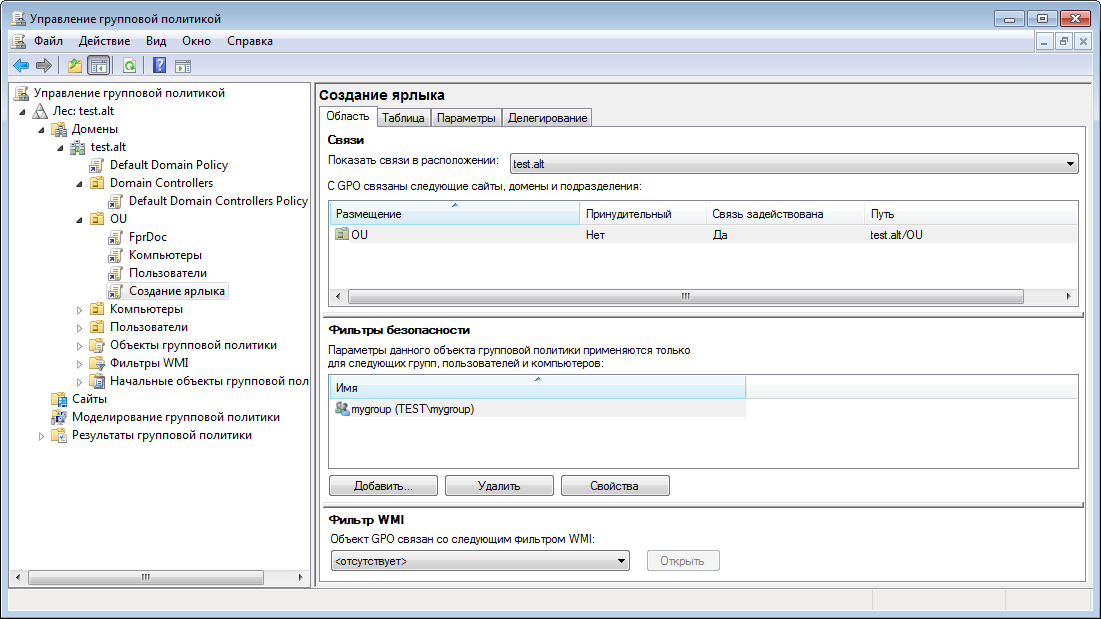

Можно изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/компьютерам). Для этого в поле «Фильтры безопасности» следует удалить группу «Authenticated Users» и добавить требуемую группу AD (для группы, добавленной в «Фильтры безопасности» на вкладке «Делегирование», в списке разрешений, открывается при нажатии кнопки «Дополнительно...», должны присутствовать права «Чтение» и «Применить групповую политику»):

Настройка политики

На машине Windows (инструмент gpme.msc)

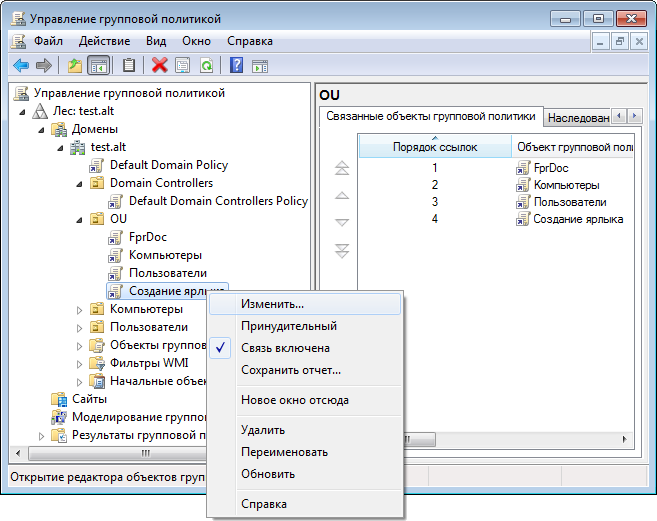

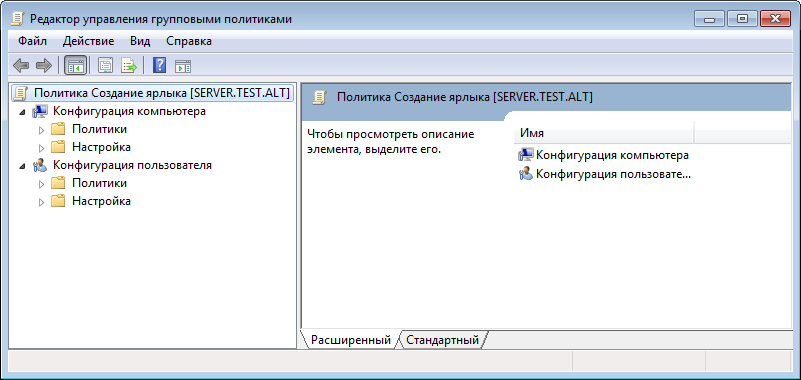

Для редактирования политики следует в контекстном меню созданной политики выбрать пункт «Изменить»:

Откроется окно редактирования групповых политик:

Пример настройки политики управления ярлыками: Групповые_политики/Управление_ярлыками