VDI/OpenUDS: различия между версиями

мНет описания правки |

|||

| (не показана 91 промежуточная версия 5 участников) | |||

| Строка 1: | Строка 1: | ||

== Введение == | == Введение == | ||

OpenUDS это много-платформенный брокер подключений для создания и управления виртуальными рабочими местами | OpenUDS это много-платформенный брокер подключений для создания и управления виртуальными рабочими местами. | ||

[[Файл:OpenUDS_01.png|300px|thumb|Архитектура OpenUDS]] | [[Файл:OpenUDS_01.png|300px|thumb|Архитектура OpenUDS]] | ||

| Строка 7: | Строка 7: | ||

Основные компоненты решения VDI на базе OpenUDS: | Основные компоненты решения VDI на базе OpenUDS: | ||

# OpenUDS Server (openuds-server) — брокер подключений пользователей, а так же интерфейс администратора для настройки. | # OpenUDS Server (openuds-server) — брокер подключений пользователей, а так же интерфейс администратора для настройки. | ||

# SQL Server. Для работы django приложения, которым является openuds-server необходим SQL сервер, например mysql или mariadb. Может быть установлен на отдельном сервере. | # SQL Server. Для работы django приложения, которым является openuds-server необходим SQL сервер, например, mysql или mariadb. Может быть установлен на отдельном сервере. | ||

# Платформа для запуска клиентских окружений и приложений. OpenUDS совместима со множеством систем виртуализации: PVE, OpenNebula, oVirt, OpenStack. Так же возможно использование с отдельным сервером без виртуализации (аналог терминального решения). | # Платформа для запуска клиентских окружений и приложений. OpenUDS совместима со множеством систем виртуализации: PVE, OpenNebula, oVirt, OpenStack. Так же возможно использование с отдельным сервером без виртуализации (аналог терминального решения). | ||

# OpenUDS Client (openuds-client) — клиентское приложения для подключения к брокеру соединений и дальнейшего получения доступа к виртуальному рабочему окружению | # OpenUDS Client (openuds-client) — клиентское приложения для подключения к брокеру соединений и дальнейшего получения доступа к виртуальному рабочему окружению | ||

# OpenUDS Tunnel (openuds-tunnel) — решение для туннелирования обращений от клиента к виртуальному рабочему окружению. Предназначено для предоставления доступа из недоверенных сегментов сети, например из Интернет. Устанавливается на отдельный сервер. | # OpenUDS Tunnel (openuds-tunnel) — решение для туннелирования обращений от клиента к виртуальному рабочему окружению. Предназначено для предоставления доступа из недоверенных сегментов сети, например, из Интернет. Устанавливается на отдельный сервер. | ||

# OpenUDS Actor (openuds-actor) — ПО для гостевых виртуальных машин, реализует связку виртуальной машины и брокера соединений. | # OpenUDS Actor (openuds-actor) — ПО для гостевых виртуальных машин, реализует связку виртуальной машины и брокера соединений. | ||

| Строка 36: | Строка 36: | ||

|} | |} | ||

{{Note| Если сервер с базой данных установлен на той же машине, где и OpenUDS Server, требуемое количество памяти | {{Note| Если сервер с базой данных установлен на той же машине, где и OpenUDS Server, требуемое количество памяти нужно просуммировать.}} | ||

== Установка == | == Установка == | ||

=== Установка mysql/mariadb === | === Установка mysql/mariadb === | ||

Установить MySQL (MariaDB), запустить и добавить в автозагрузку сервер mariadb, задать пароль root для mysql и настройки безопасности: | |||

<syntaxhighlight lang="bash"> | |||

# apt-get install mariadb-server | |||

# systemctl enable --now mariadb.service | |||

# mysql_secure_installation | |||

$ mysql -u root | |||

</syntaxhighlight> | |||

Создать базу данных dbuds, пользователя базы данных dbuds с паролем password и предоставить ему привилегии в базе данных dbuds: | |||

<syntaxhighlight lang="MySQL"> | <syntaxhighlight lang="MySQL"> | ||

MariaDB> CREATE DATABASE dbuds CHARACTER SET utf8 COLLATE utf8_general_ci; | |||

MariaDB> CREATE USER 'dbuds'@'%' IDENTIFIED BY 'password'; | |||

MariaDB> GRANT ALL PRIVILEGES ON dbuds.* TO 'dbuds'@'%'; | |||

MariaDB> FLUSH PRIVILEGES; | |||

</syntaxhighlight> | MariaDB> exit; | ||

</syntaxhighlight> | |||

=== OpenUDS Server === | === OpenUDS Server === | ||

==== Установка OpenUDS Server ==== | ==== Установка OpenUDS Server ==== | ||

<syntaxhighlight lang="bash"># apt-get install openuds-server-nginx</syntaxhighlight> | |||

Будут установлены: | Будут установлены: | ||

* openuds-server — django приложение; | * openuds-server — django приложение; | ||

| Строка 77: | Строка 82: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

* «заполнить» базу данных первоначальными данными: | * «заполнить» базу данных первоначальными данными: | ||

*:<syntaxhighlight lang="bash"> | |||

# su -s /bin/bash - openuds | |||

$ cd /usr/share/openuds | |||

$ python3 manage.py migrate | |||

$ exit | |||

</syntaxhighlight> | |||

* запустить gunicorn: | * запустить gunicorn: | ||

*:<syntaxhighlight lang="bash"># systemctl enable --now openuds-web.service</syntaxhighlight> | |||

* запустить nginx: | * запустить nginx: | ||

*:<syntaxhighlight lang="bash"> | |||

# ln -s ../sites-available.d/openuds.conf /etc/nginx/sites-enabled.d/openuds.conf | |||

# systemctl enable --now nginx.service | |||

</syntaxhighlight> | |||

* запустить менеджер задач OpenUDS | * запустить менеджер задач OpenUDS | ||

*:<syntaxhighlight lang="bash"># systemctl enable --now openuds-taskmanager.service</syntaxhighlight> | |||

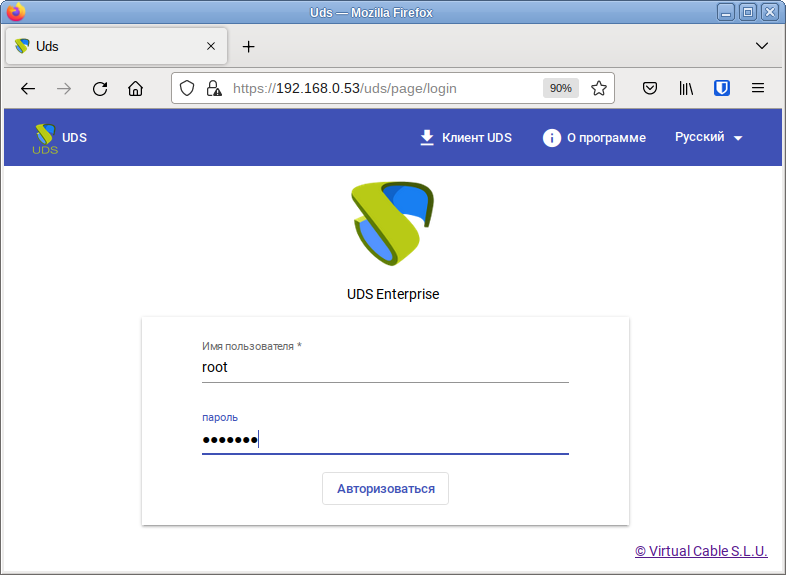

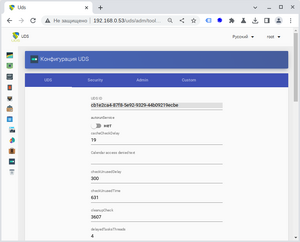

* подключиться к серверу OpenUDS с помощью браузера | * подключиться к серверу OpenUDS с помощью браузера https://<openuds_address>: | ||

*:[[Файл:Openuds-login.png|Веб-интерфейс OpenUDS]] | |||

{{Note| Имя/пароль по умолчанию: root/udsmam0 | {{Note| Имя/пароль по умолчанию: root/udsmam0 | ||

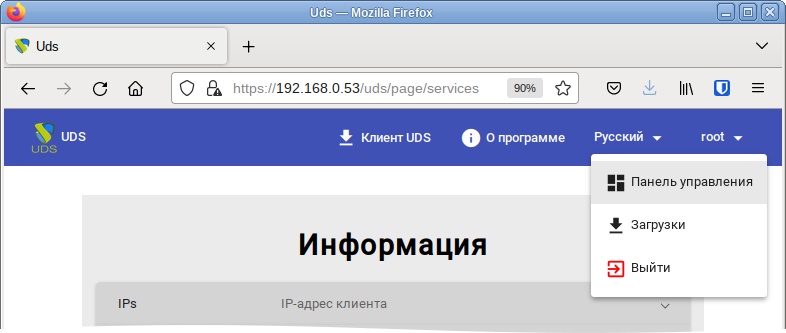

Чтобы получить доступ к администрированию OpenUDS следует в меню пользователя выбрать пункт «Dashboard»: | Чтобы получить доступ к администрированию OpenUDS следует в меню пользователя выбрать пункт «Панель управления» («Dashboard»): | ||

[[Файл:Openuds_usermenu.png|OpenUDS. Меню пользователя]] | [[Файл:Openuds_usermenu.png|OpenUDS. Меню пользователя]] | ||

| Строка 101: | Строка 110: | ||

https://docs.djangoproject.com/en/2.2/ref/databases/ | https://docs.djangoproject.com/en/2.2/ref/databases/ | ||

=== OpenUDS | === OpenUDS Tunnel === | ||

{{Attention|Инструкция по установке и настройке OpenUDS Tunnel актуальна для {{pkg|openuds-tunnel}}, начиная {{since|3.5.0-alt3}}.}} | |||

==== Установка OpenUDS Tunnel ==== | ==== Установка OpenUDS Tunnel ==== | ||

Установка OpenUDS Tunnel должна выполняться на отдельной от OpenUDS Server системе. | {{Note|Установка OpenUDS Tunnel должна выполняться на отдельной от OpenUDS Server системе.}} | ||

<syntaxhighlight lang="bash"># apt-get install openuds-tunnel</syntaxhighlight> | <syntaxhighlight lang="bash"># apt-get install openuds-tunnel</syntaxhighlight> | ||

{{Note|При установке {{pkg|openuds-tunnel}} в {{path|/etc/openuds-tunnel/ssl}} генерируются сертификаты. Их можно заменить на свои, выпущенные внутри организации или Удостоверяющим Центром.}} | |||

==== Настройка OpenUDS Tunnel ==== | ==== Настройка OpenUDS Tunnel ==== | ||

На OpenUDS Tunnel: | |||

# Указать адрес OpenUDS сервера (брокера) в файле {{path|/etc/openuds-tunnel/udstunnel.conf}}: | |||

#:<syntaxhighlight lang="text"> | |||

uds_server = http://192.168.0.53/uds/rest/tunnel/ticket | |||

uds_token = 5ba9d52bb381196c2a22e495ff1c9ba4bdc03440b726aa8b | |||

</syntaxhighlight> | |||

# Запустить и добавить в автозагрузку сервис OpenUDS Tunnel: | |||

#: <syntaxhighlight lang="bash"># systemctl enable --now openuds-tunnel.service | |||

</syntaxhighlight> | |||

На сервере OpenUDS: | |||

# Зарегистрировать туннельный сервер, выполнив команду: | |||

#:<syntaxhighlight lang="bash"># openuds_tunnel_register.py -H 192.168.0.88 -n Tunnel -t 5ba9d52bb381196c2a22e495ff1c9ba4bdc03440b726aa8b | |||

Tunnel token register success. (With token: 5ba9d52bb381196c2a22e495ff1c9ba4bdc03440b726aa8b) | |||

</syntaxhighlight> | |||

#:где: | |||

#:* <tt>-H 192.168.0.88</tt> — IP-адрес туннельного сервера; | |||

#:* <tt>-n Tunnel</tt> — название туннеля; | |||

#:* <tt>-t 5ba9d52….40b726aa8b</tt> — токен туннельного сервера (из файла udstunnel.conf). | |||

#:См.также {{cmd|openuds_tunnel_register.py --help}} | |||

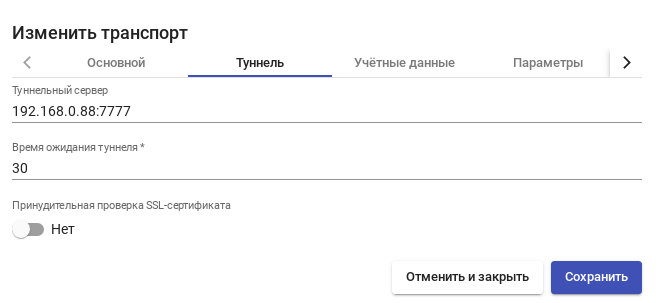

# Создать туннельный транспорт, например, [[VDI/OpenUDS#X2Go_(туннельный)|X2Go]]. На вкладке «Туннель» указать IP-адрес и порт туннельного-сервера: 192.168.0.88:7777 | |||

{{ | {{Note|В {{pkg|openuds-server}}, до версии 3.5.0-alt6 для регистрации токена нужно добавить в БД информацию о OpenUDS Tunnel: INSERT INTO `uds_tunneltoken` VALUES (ID,'автор добавления','IP-адрес туннеля','IP-адрес туннеля','название туннеля','Токен из файла udstunnel.conf','дата добавления'); . Например: | ||

<syntaxhighlight lang="bash"># | <syntaxhighlight lang="bash"># mysql -u root -p</syntaxhighlight> | ||

<syntaxhighlight lang="MySQL"> | |||

MariaDB> USE dbuds; | |||

MariaDB> INSERT INTO `uds_tunneltoken` VALUES (ID,'admin','192.168.0.88','192.168.0.88','Tunnel','5ba9d52bb381196c2a22e495ff1c9ba4bdc03440b726aa8b','2022-11-15'); | |||

MariaDB> exit; | |||

</syntaxhighlight>}} | |||

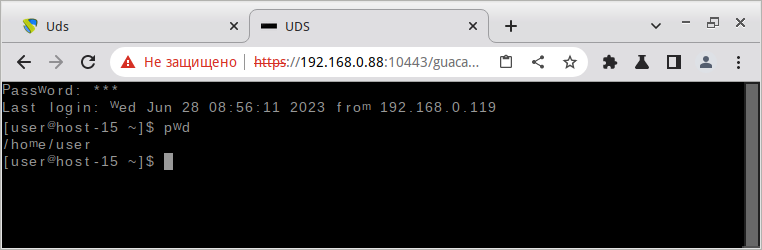

==== Настройка HTML5 ==== | |||

На OpenUDS Tunnel: | |||

<syntaxhighlight lang="ini"><Connector port=" | # В файле {{path|/etc/guacamole/guacamole.properties}} привести значение параметра ''uds-base-url'' к виду: | ||

#: http://<IP openuds сервера>/uds/guacamole/auth/<Токен из файла udstunnel.conf>/ | |||

#: Например: | |||

#: uds-base-url=http://192.168.0.53/uds/guacamole/auth/5ba9d52bb381196c2a22e495ff1c9ba4bdc03440b726aa8b | |||

# Настроить tomcat: | |||

#* для подключения по http: | |||

#*: т.к. tomcat по умолчанию работает на порту 8080, то перед запуском tomcat необходимо, либо остановить службу ahttpd: | |||

#*: <syntaxhighlight lang="bash"># systemctl disable --now ahttpd</syntaxhighlight> | |||

#*: либо изменить порт 8080 в файле {{path|/etc/tomcat/server.xml}} на другой допустимый номер порта, например, 8081: | |||

#*:<syntaxhighlight lang="ini"><Connector port="8081" protocol="HTTP/1.1" | |||

connectionTimeout="20000" | connectionTimeout="20000" | ||

redirectPort="8443" /></syntaxhighlight> | redirectPort="8443" /></syntaxhighlight> | ||

}} | #*для подключения по https: в файл {{path|/etc/tomcat/server.xml}} добавить новый ''Connector'', в котором указать порт (в примере 10443), сертификат (файл .crt, .pem и т.д.), закрытый ключ (.key, .pem и т.д.): | ||

#*:<syntaxhighlight lang="ini"> | |||

<Connector port="10443" protocol="org.apache.coyote.http11.Http11AprProtocol" SSLEnabled="true" | |||

ciphers="A-CHACHA20-POLY1305,ECDHE-RSA-CHACHA20-POLY1305,ECDHE-ECDSA-AES128-GCM-SHA256,ECDHE-RSA-AES128-GCM-SHA256,ECDHE-ECDSA-AES256-GCM-SHA384,ECDHE-RSA-AES256-GCM-SHA384,DHE-RSA-AES128-GCM-SHA256,DHE-RSA-AES256-GCM-SHA384,ECDHE-ECDSA-AES128-SHA256,ECDHE-RSA-AES128-SHA256,ECDHE-ECDSA-AES128-SHA,ECDHE-RSA-AES256-SHA384,ECDHE-RSA-AES128-SHA,ECDHE-ECDSA-AES256-SHA384,ECDHE-ECDSA-AES256-SHA,ECDHE-RSA-AES256-SHA,DHE-RSA-AES128-SHA256,DHE-RSA-AES128-SHA,DHE-RSA-AES256-SHA256,DHE-RSA-AES256-SHA,ECDHE-ECDSA-DES-CBC3-SHA,ECDHE-RSA-DES-CBC3-SHA,EDH-RSA-DES-CBC3-SHA,AES128-GCM-SHA256,AES256-GCM-SHA384,AES128-SHA256,AES256-SHA256,AES128-SHA,AES256-SHA,DES-CBC3-SHA" | |||

maxThreads="500" scheme="https" secure="true" | |||

SSLCertificateFile="/etc/openuds-tunnel/ssl/certs/openuds-tunnel.pem" | |||

SSLCertificateKeyFile="/etc/openuds-tunnel/ssl/private/openuds-tunnel.key" | |||

maxKeepAliveRequests="1000" | |||

clientAuth="false" sslProtocol="TLSv1+TLSv1.1+TLSv1.2" /> | |||

</syntaxhighlight> | |||

# Запустить сервисы guacd и tomcat: | |||

#: <syntaxhighlight lang="bash"># systemctl enable --now guacd tomcat</syntaxhighlight> | |||

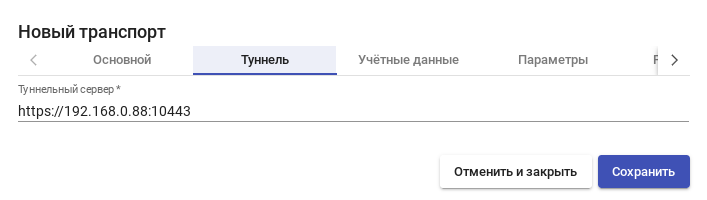

На сервере OpenUDS при создании нового туннельного транспорта HTML5RDP на вкладке «Туннель» указать IP-адрес и порт туннельного-сервера: | |||

*http://192.168.0.88:8080 — для подключения по http; | |||

*https://192.168.0.88:10443 — для подключения по https. | |||

=== Обновление === | === Обновление === | ||

После обновления | После обновления openuds-server до новой версии необходимо выполнить следующие действия: | ||

1. Перенести изменения из нового конфигурационного файла {{path|/etc/openuds/settings.py.rpmnew}} (если они есть) в используемый {{path|/etc/openuds/settings.py}}. | |||

Проверить, что изменилось можно так: | |||

<syntaxhighlight lang="bash"> | |||

# diff -u --color /etc/openuds/settings.py /etc/openuds/settings.py.rpmnew | |||

</syntaxhighlight> | |||

2. Выполнить миграцию базы данных: | |||

<syntaxhighlight lang="bash"> | |||

# su -s /bin/bash - openuds -c "cd /usr/share/openuds; python3 manage.py migrate" | |||

</syntaxhighlight> | |||

3. Перезагрузить систему, так как при обновлении не создаётся файл {{path|/run/openuds/socket}}. | |||

== Настройка == | == Настройка == | ||

=== Подключение системы виртуализации === | === Подключение системы виртуализации === | ||

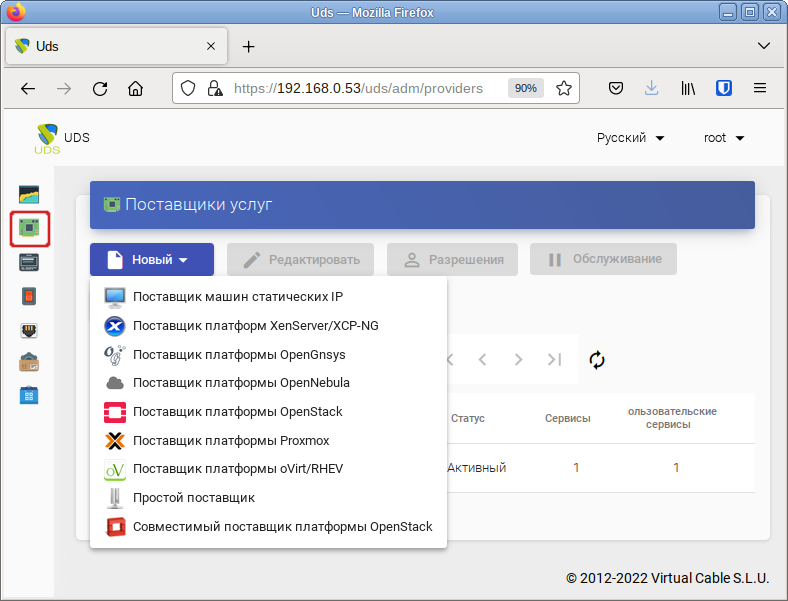

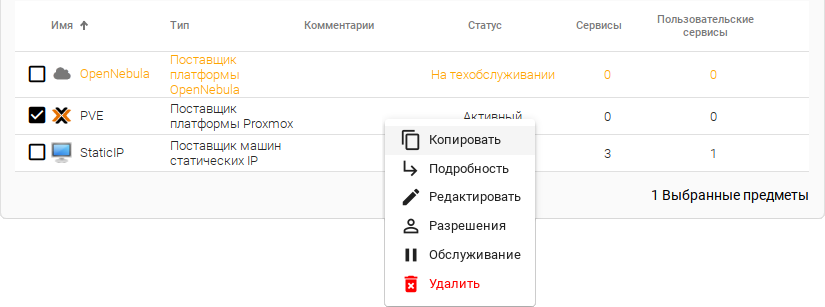

В разделе «Services» | В разделе «Поставщики услуг» («Services») подключить один из поставщиков («Service providers»): | ||

* | * Поставщик платформы Proxmox (Proxmox Platform Provider); | ||

* OpenNebula Platform Provider | * Поставщик платформы OpenNebula (OpenNebula Platform Provider); | ||

* OpenStack Platform Provider | * Поставщик платформы OpenStack (OpenStack Platform Provider); | ||

* oVirt/RHEV Platform Provider | * Поставщик платформы oVirt/RHEV (oVirt/RHEV Platform Provider); | ||

* Static IP | * Отдельный сервер без виртуализации: Поставщик машин статических IP (Static IP Machines Provider). | ||

[[Файл:Openuds_services.png|OpenUDS. Подключение системы виртуализации]] | [[Файл:Openuds_services.png|OpenUDS. Подключение системы виртуализации]] | ||

==== OpenNebula ==== | ==== OpenNebula ==== | ||

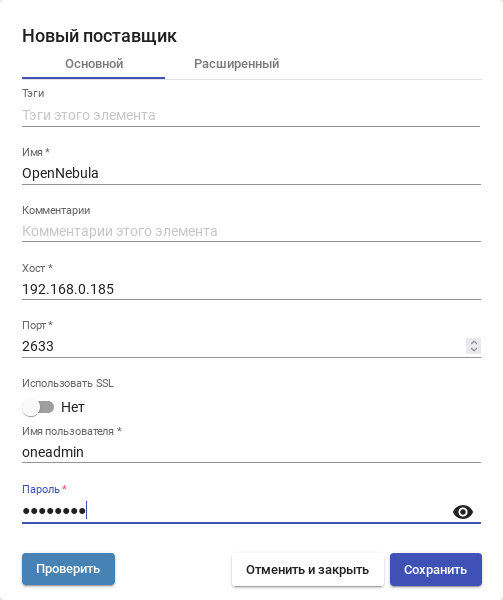

Минимальные параметры для настройки | Минимальные параметры для настройки «Поставщик платформы OpenNebula»: | ||

*вкладка «Основной»: название, IP-адрес сервера OpenNebula (поле «Хост»), порт подключения, имя пользователя (с правами администратора) и пароль: | |||

*:[[Файл:Openuds_services_opennebula01.png|border|OpenUDS. Подключение системы виртуализации OpenNebula]] | |||

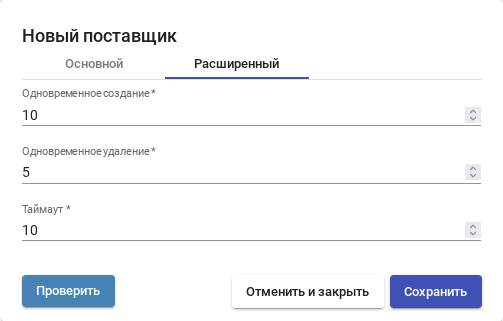

*вкладка «Расширенный»: максимальное количество одновременно создаваемых ВМ, максимальное количество одновременно удаляемых ВМ, таймаут подключения к OpenNebula в секундах: | |||

*:[[Файл:Openuds-services-opennebula001.png|border|OpenUDS. Подключение системы виртуализации OpenNebula]] | |||

Используя кнопку «Проверить», можно убедиться, что соединение установлено правильно. | |||

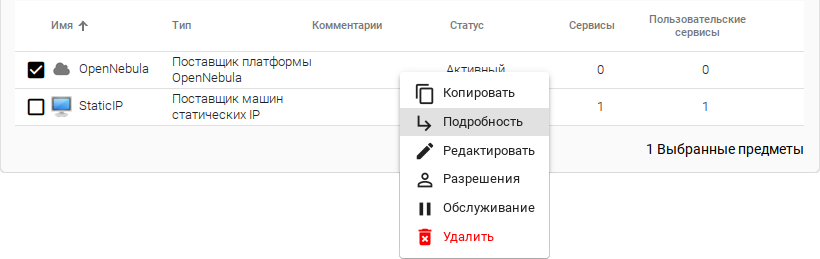

После интеграции платформы OpenNebula в OpenUDS необходимо создать базовую службу типа «OpenNebula Live Images». Для этого дважды | После интеграции платформы OpenNebula в OpenUDS необходимо создать базовую службу типа «OpenNebula Live Images». Для этого можно дважды щелкнуть мышью по строке созданного поставщика услуг или в контекстном меню поставщика выбрать пункт «Подробность»: | ||

[[Файл:Openuds_services_opennebula02.png|OpenUDS. Контекстное меню Service providers]] | [[Файл:Openuds_services_opennebula02.png|OpenUDS. Контекстное меню Service providers]] | ||

{{Note|Выбрав пункт «Обслуживание» («Maintenance»), можно приостановить все операции, выполняемые сервером OpenUDS для данного поставщика услуг. Поставщик услуг рекомендуется переводить в режим обслуживания в случаях, когда связь с этим поставщиком была потеряна или запланирован перерыв в обслуживании. }} | |||

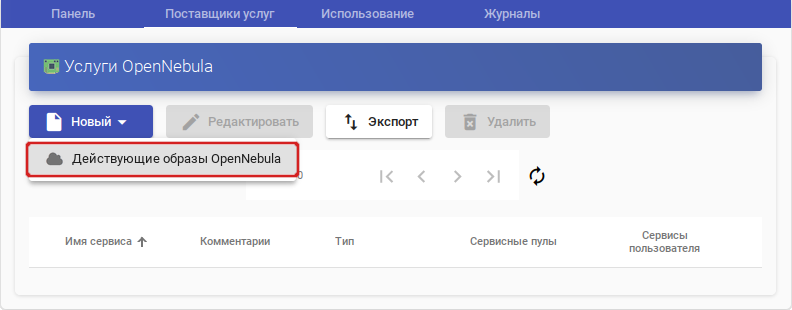

В открывшемся окне на вкладке «Поставщики услуг» («Services») выбрать «Новый»→«Действующие образы OpenNebula»: | |||

[[Файл:Openuds-services-opennebula03.png|OpenUDS. Создание новой службы]] | |||

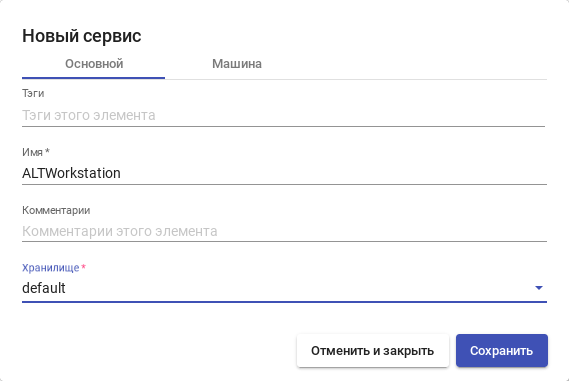

Вкладка | Заполнить параметры конфигурации. Вкладка «Основной» («Main»): | ||

*«Имя» («Name») — название службы; | |||

* | *«Хранилище» («Datastore») — хранилище. | ||

* | |||

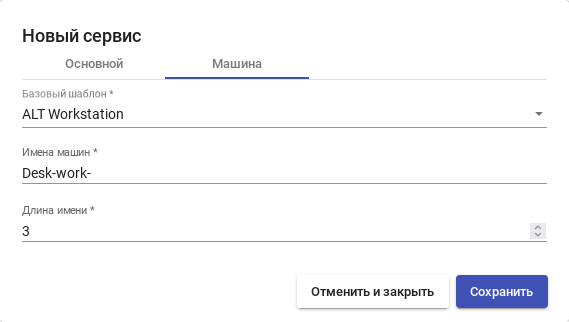

[[Файл:Openuds_services_opennebula04.png|OpenUDS. Создание службы типа «OpenNebula Live Images». Вкладка | Вкладка «Машина» («Machine»): | ||

[[Файл:Openuds_services_opennebula05.png|OpenUDS. Создание службы типа «OpenNebula Live Images». Вкладка | *«Базовый шаблон» («Base Template») — шаблон ВМ, используемый системой OpenUDS для развертывания виртуальных рабочих столов (см. [[VDI/OpenUDS#Подготовка_шаблона_виртуальной_машины]]); | ||

*«Имена машин» («Machine Names») — базовое название для клонов с этой машины (например, Desk-kwork-); | |||

*«Длина имени» («Name Length») — количество цифр счетчика, прикрепленного к базовому имени рабочих столов (например, если Длина имени = 3, названия сгенерированных рабочих столов будут: Desk-kwork-000, Desk-kwork-001 ... Desk-kwork-999). | |||

[[Файл:Openuds_services_opennebula04.png|border|OpenUDS. Создание службы типа «OpenNebula Live Images». Вкладка «Основной»]] | |||

[[Файл:Openuds_services_opennebula05.png|border|OpenUDS. Создание службы типа «OpenNebula Live Images». Вкладка «Машина»]] | |||

| Строка 177: | Строка 244: | ||

==== PVE ==== | ==== PVE ==== | ||

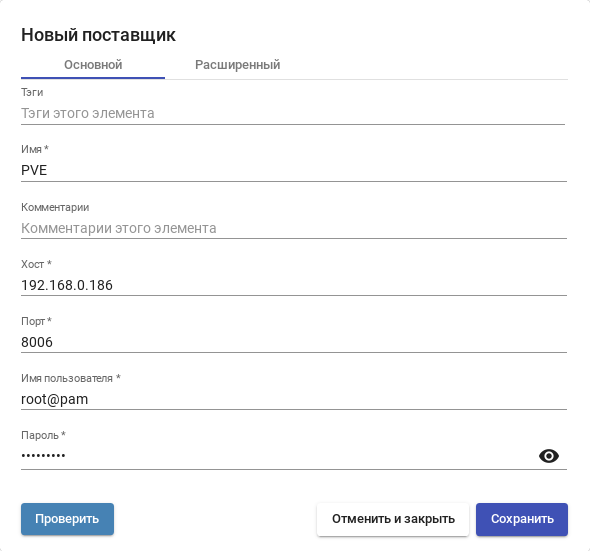

Минимальные параметры для настройки «Поставщик платформы Proxmox»: | |||

*вкладка «Основной»: | |||

** «Имя» («Name») — название поставщика; | |||

** «Хост» («Host») — IP-адрес/имя сервера или кластера; | |||

** «Порт» («Port») — порт подключения; | |||

** «Имя пользователя» («Username») — имя пользователя с достаточными привилегиями в PVE (в формате пользователь@аутентификатор); | |||

** «Пароль» («Password») — пароль пользователя. | |||

*:[[Файл:Openuds_services_pve01.png|border|OpenUDS. Подключение системы виртуализации Proxmox]] | |||

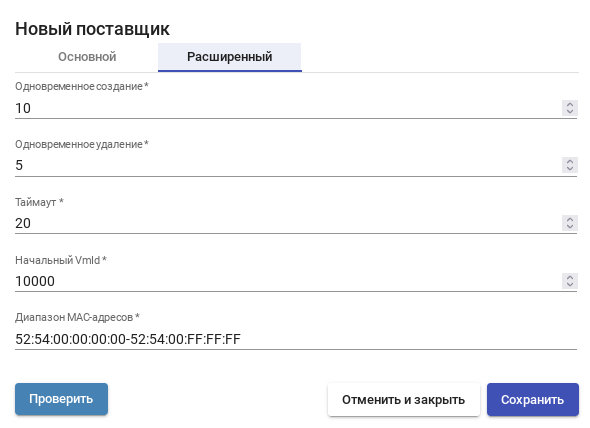

*вкладка «Расширенный»: | |||

** «Одновременное создание» («Creation concurrency») — максимальное количество одновременно создаваемых ВМ; | |||

** «Одновременное удаление» («Removal concurrency») — максимальное количество одновременно удаляемых ВМ; | |||

** «Таймаут» («Timeout») — таймаут подключения к Proxmox в секундах; | |||

** «Начальный VmId» («Starting VmId») — идентификатор ВМ, с которым OpenUDS начнет генерировать ВМ на Proxmox (>=10000); | |||

** «Диапазон MAC-адресов» («Macs range») — диапазон MAC-адресов, которые будут использоваться рабочими столами. | |||

*:[[Файл:Openuds_services_pve001.png|border|OpenUDS. Подключение системы виртуализации Proxmox]] | |||

Используя кнопку «Проверить», можно убедиться, что соединение установлено правильно. | |||

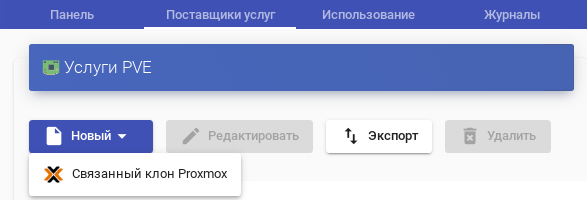

После интеграции платформы PVE в OpenUDS необходимо создать базовую службу типа «Связанный клон Proxmox» («Proxmox Linked Clone»). Для этого можно дважды щелкнуть мышью по строке созданного поставщика услуг или в контекстном меню поставщика выбрать пункт «Подробность»: | |||

После интеграции платформы PVE в OpenUDS необходимо создать базовую службу типа «Proxmox Linked Clone». Для этого дважды | |||

[[Файл:Openuds_services_pve02.png|OpenUDS. Контекстное меню Service providers]] | [[Файл:Openuds_services_pve02.png|OpenUDS. Контекстное меню Service providers]] | ||

{{Note|Выбрав пункт «Maintenance», можно приостановить все операции, выполняемые сервером OpenUDS для данного поставщика услуг. Поставщик услуг рекомендуется переводить в режим обслуживания в случаях, когда связь с этим поставщиком была потеряна или запланирован перерыв в обслуживании.}} | {{Note|Выбрав пункт «Обслуживание» («Maintenance»), можно приостановить все операции, выполняемые сервером OpenUDS для данного поставщика услуг. Поставщик услуг рекомендуется переводить в режим обслуживания в случаях, когда связь с этим поставщиком была потеряна или запланирован перерыв в обслуживании.}} | ||

В открывшемся окне на вкладке «Поставщики услуг» («Services») выбрать «Новый»→«Связанный клон Proxmox»: | |||

[[Файл:Openuds_services_pve03.png|OpenUDS. Создание новой услуги]] | [[Файл:Openuds_services_pve03.png|border|OpenUDS. Создание новой услуги]] | ||

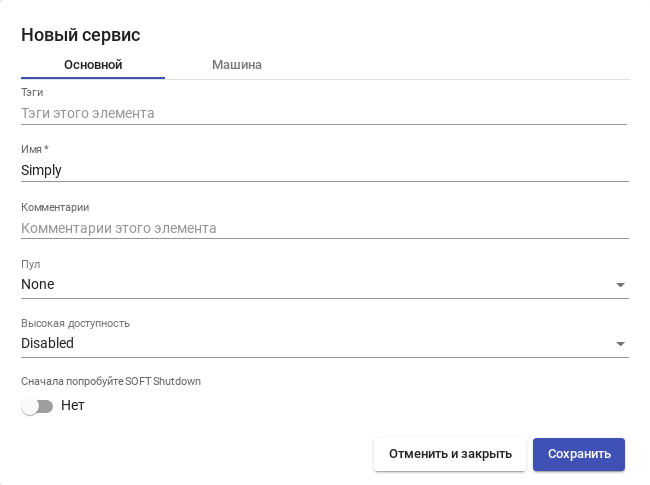

Заполнить параметры конфигурации. Вкладка «Основной» («Main»): | |||

* | *«Имя» («Name») — название службы; | ||

* | *«Пул» («Pool») — пул, в котором будут находиться ВМ, созданные OpenUDS; | ||

* | *«Высокая доступность» («HA») — включать ли созданные ВМ в группу HA PVE; | ||

*«Сначала попробовать SOFT Shutdown» («Try SOFT Shutdown first») — если активно, OpenUDS попытается, перед уничтожением автоматически сгенерированного виртуального рабочего стола, выполнить контролируемое отключение машины. | |||

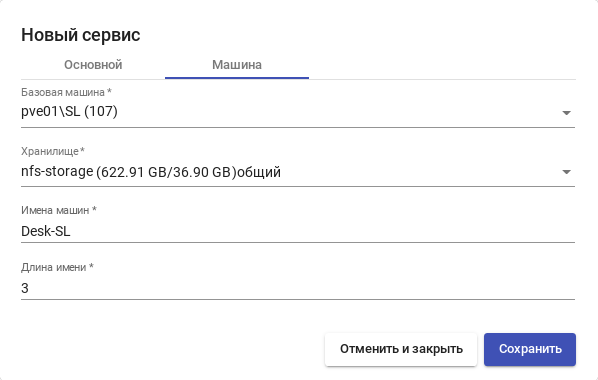

Вкладка «Machine»: | Вкладка «Машина» («Machine»): | ||

*«Base | *«Базовая машина» («Base Machine») — шаблон ВМ, используемый системой OpenUDS для развертывания виртуальных рабочих столов (см. [[VDI/OpenUDS#Подготовка_шаблона_виртуальной_машины]]); | ||

* | *«Хранилище» («Storage») — хранилище, где будут храниться сгенерированные виртуальные рабочие столы (поддерживаются хранилища, позволяющие создавать «Снимки»); | ||

*«Machine | *«Имена машин» («Machine Names») — базовое название для клонов с этой машины (например, Desk-SL-); | ||

*«Name | *«Длина имени» («Name Length») — количество цифр счетчика, прикрепленного к базовому имени рабочих столов (например, если Name Length = 3, названия сгенерированных рабочих столов будут: Desk-SL-000, Desk-SL-001 ... Desk-SL-999). | ||

[[Файл:Openuds_services_pve04.png|OpenUDS. Создание службы типа «Proxmox Linked Clone». Вкладка «Main»]] | [[Файл:Openuds_services_pve04.png|border|OpenUDS. Создание службы типа «Proxmox Linked Clone». Вкладка «Main»]] | ||

[[Файл:Openuds_services_pve05.png|OpenUDS. Создание службы типа «Proxmox Linked Clone». Вкладка «Machine»]] | [[Файл:Openuds_services_pve05.png|border|OpenUDS. Создание службы типа «Proxmox Linked Clone». Вкладка «Machine»]] | ||

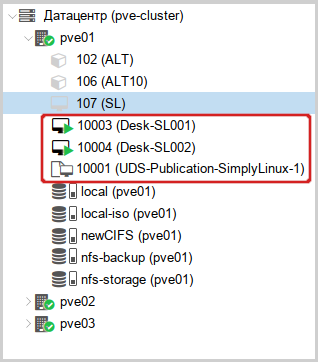

После того, как среда OpenUDS будет настроена и будет создан первый «пул служб», в среде PVE можно будет наблюдать, как разворачиваются рабочие столы. Сначала будет создан шаблон («UDS-Publication-pool_name-publishing-number») — клон ВМ, выбранной при регистрации службы. После завершения процесса создания клона будут созданы рабочие столы («Machine_Name-Name_Length»): | После того, как среда OpenUDS будет настроена и будет создан первый «пул служб», в среде PVE можно будет наблюдать, как разворачиваются рабочие столы. Сначала будет создан шаблон («UDS-Publication-pool_name-publishing-number») — клон ВМ, выбранной при регистрации службы. После завершения процесса создания клона будут созданы рабочие столы («Machine_Name-Name_Length»): | ||

| Строка 212: | Строка 291: | ||

[[Файл:Openuds-services-pve06.png|PVE. Созданные шаблоны и рабочие столы]] | [[Файл:Openuds-services-pve06.png|PVE. Созданные шаблоны и рабочие столы]] | ||

==== Static IP Machine Provider | ==== Удалённый доступ к отдельному серверу (Static IP Machine Provider) ==== | ||

OpenUDS позволяет создать подключение к отдельным устройствам (физическим или виртуальным). Доступ к отдельной машине осуществляется путем назначения IP-адресов пользователям. | OpenUDS позволяет создать подключение к отдельным устройствам (физическим или виртуальным). Доступ к отдельной машине осуществляется путем назначения IP-адресов пользователям. | ||

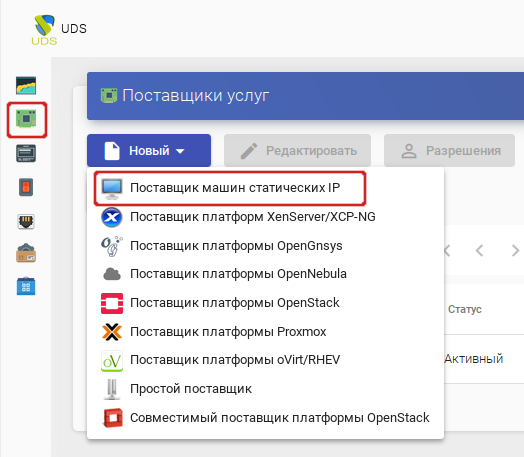

Для регистрации поставщика данного типа следует в разделе | Для регистрации поставщика данного типа следует в разделе «Поставщики услуг» («Services») нажать кнопку «Новый» и выбрать пункт «Поставщик машин статических IP» («Static IP Machine Provider»): | ||

[[Файл:Openuds-services-ip00.png|OpenUDS. | [[Файл:Openuds-services-ip00.png|border|OpenUDS. «Поставщик машин статических IP»]] | ||

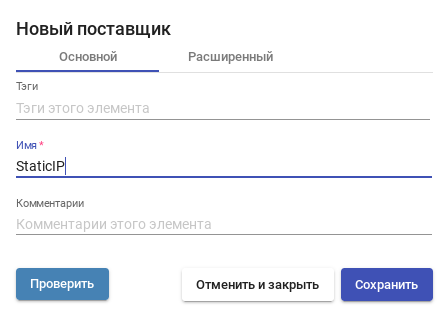

Для настройки | Для настройки «Поставщика машин статических IP» достаточно задать название поставщика. | ||

[[Файл:Openuds_services_ip01.png|OpenUDS. Поставщик машин статических IP]] | [[Файл:Openuds_services_ip01.png|border|OpenUDS. Поставщик машин статических IP]] | ||

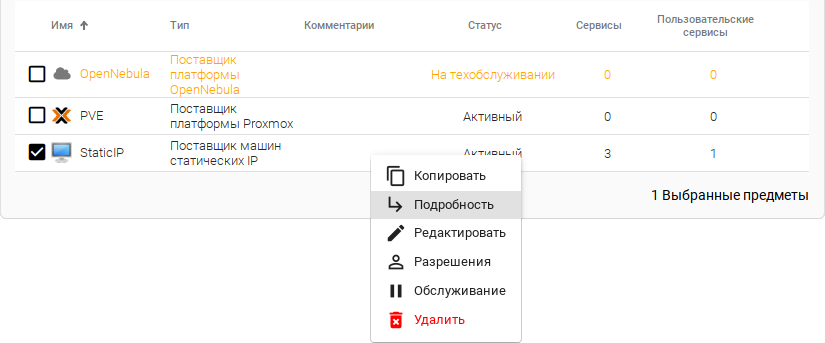

Для создания базовых услуг | Для создания базовых услуг «Поставщика машин статических IP» следует дважды щелкнуть мышью по строке созданного поставщика или в контекстном меню поставщика выбрать пункт «Подробность» («Detail»): | ||

[[Файл:Openuds_services_ip02.png|OpenUDS. Контекстное меню Service providers]] | [[Файл:Openuds_services_ip02.png|OpenUDS. Контекстное меню Service providers]] | ||

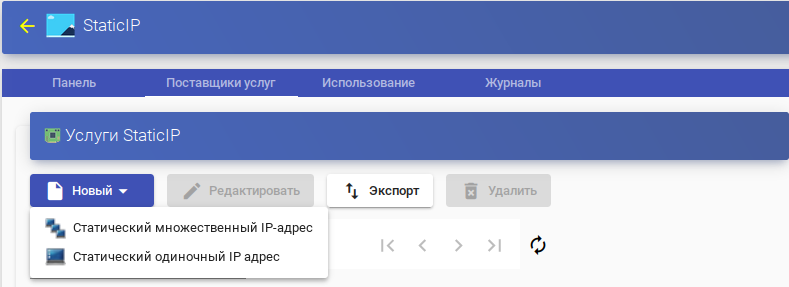

OpenUDS позволяет создавать два типа услуг | OpenUDS позволяет создавать два типа услуг «Поставщика машин статических IP»: | ||

; | ; «Статический множественный IP-адрес» («Static Multiple IP») | ||

: Используется для подключения одного пользователя к одному компьютеру. Поддерживается неограниченное количество IP-адресов (можно включить в список все устройства, которые должны быть доступны удалённо). По умолчанию система будет предоставлять доступ к устройствам в порядке FIFO, т.е. первый пользователь получивший доступ к этому пулу, получает доступ к машине с первым IP-адресом из списка. Также можно настроить выборочное распределение, чтобы определённому пользователю назначался определенный компьютер (IP-адрес). | : Используется для подключения одного пользователя к одному компьютеру. Поддерживается неограниченное количество IP-адресов (можно включить в список все устройства, которые должны быть доступны удалённо). По умолчанию система будет предоставлять доступ к устройствам в порядке FIFO, т.е. первый пользователь получивший доступ к этому пулу, получает доступ к машине с первым IP-адресом из списка. Также можно настроить выборочное распределение, чтобы определённому пользователю назначался определенный компьютер (IP-адрес). | ||

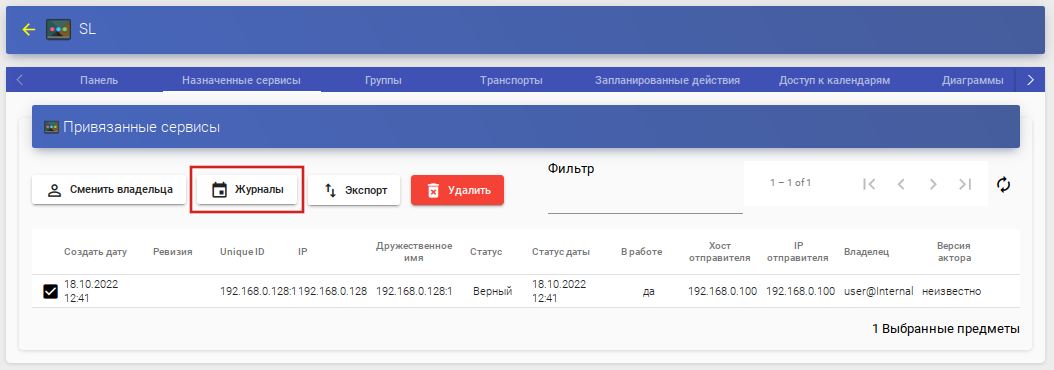

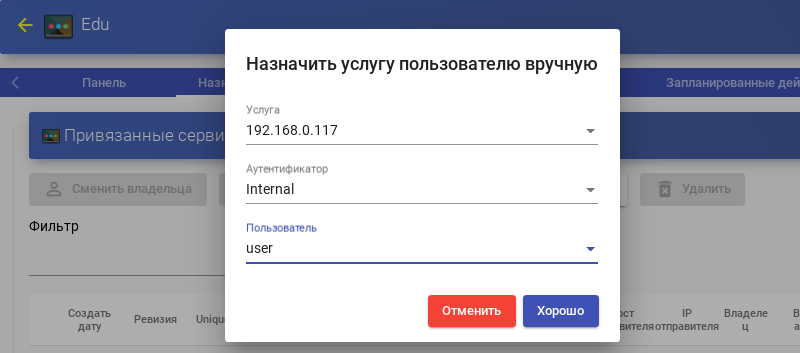

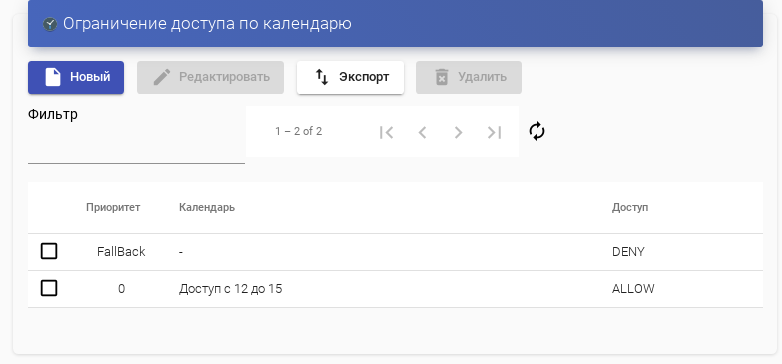

{{Note| Для настройки привязки конкретного пользователя к конкретному IP необходимо в разделе | {{Note| Для настройки привязки конкретного пользователя к конкретному IP-адресу необходимо в разделе «Пулы услуг» (см. [[VDI/OpenUDS#Настройка_«Пула_услуг»_(«Service_Pools»)]]) для созданной услуги на вкладке «Назначенные сервисы» («Assigned services») нажать кнопку «Назначить услугу» («Assigne service») и задать привязку пользователя устройству: | ||

[[Файл:Openuds-pool-ip02.png|OpenUDS. Привязка пользователю устройству]]}} | [[Файл:Openuds-pool-ip02.png|OpenUDS. Привязка пользователю устройству]]}} | ||

; | ; «Статический одиночный IP-адрес» («Static Single IP») | ||

: Используется для подключения нескольких пользователей к одному компьютеру. При обращении каждого нового пользователя будет запускаться новый сеанс. | : Используется для подключения нескольких пользователей к одному компьютеру. При обращении каждого нового пользователя будет запускаться новый сеанс. | ||

Для создания новой услуги | Для создания новой услуги типа «Поставщик машин статических IP» на вкладке «Services» нажмите «Новый»→«Статический множественный IP-адрес» или «Новый»→«Статический одиночный IP-адрес»: | ||

[[Файл:Openuds_services_ip03.png|OpenUDS. Создание новой услуги Static IP]] | [[Файл:Openuds_services_ip03.png|border|OpenUDS. Создание новой услуги Static IP]] | ||

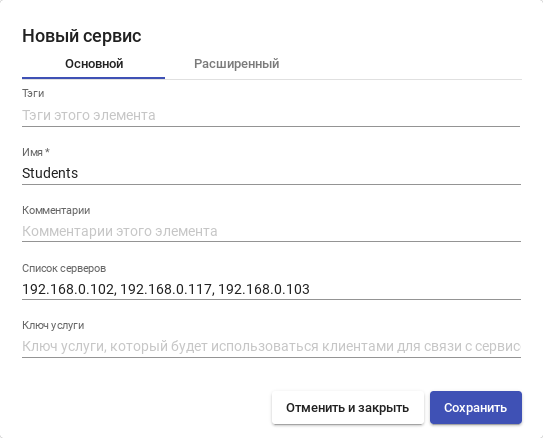

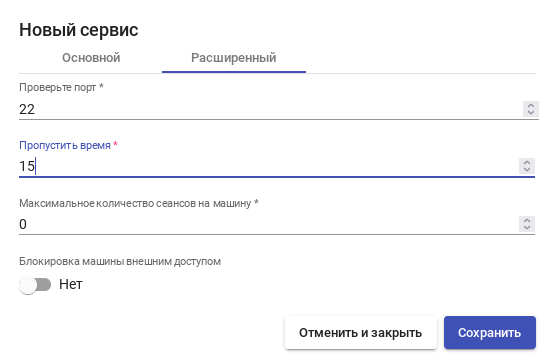

Параметры конфигурации для услуги | Параметры конфигурации для услуги «Статический множественный IP-адрес»: | ||

* Вкладка | * Вкладка «Основной»: | ||

** | **«Имя» («Name») — название службы; | ||

**«List of | **«Список серверов» («List of servers») — один или несколько IP-адресов машин, к которой будет осуществляться доступ (машины должны быть включены и настроены см. [[VDI/OpenUDS#Подготовка_шаблона_виртуальной_машины]]); | ||

*:[[Файл:Openuds_services_ip04.png|OpenUDS. Создание службы типа «Static Multiple IP»]] | **«Ключ услуги» («Service Token») — токен, который будет использоваться клиентами для связи с сервисом. Если в этом поле не указан токен (пусто), система не будет контролировать сеансы пользователей на компьютерах. Таким образом, когда компьютер назначается пользователю, это назначение будет сохраняться до тех пор, пока администратор не удалит его вручную. При наличии токена сеансы пользователей будут контролироваться (при выходе из сеанса, компьютеры снова становятся доступными для доступа других пользователей). Если токен указан, необходимо, чтобы на компьютерах (IP-адрес, которых указан в поле «Список серверов») был установлен Unmanaged UDS Actor (см. [[OpenUDS_Windows#Unmanaged_OpenUDS_Actor]]). | ||

* Вкладка | *:[[Файл:Openuds_services_ip04.png|border|OpenUDS. Создание службы типа «Static Multiple IP»]] | ||

**«Check | * Вкладка «Расширенный»: | ||

**«Skip | **«Проверить порт» («Check port») — порт, по которому система может проверить, доступен ли компьютер. Если компьютер не доступен, система автоматически предоставит следующее устройство в списке. 0 — не проверять доступность компьютера; | ||

*:[[Файл:Openuds-services-ip05.png|OpenUDS. Создание службы типа | **«Пропустить время» («Skip time») — период (в минутах), в течение которого не будет проверяться доступность недоступной машины; | ||

**«Максимальное количество сеансов на машину» — максимальная продолжительность сеанса (в часах), прежде чем OpenUDS решит, что эта машина заблокирована и освободит её (0 означает «никогда»). | |||

*:[[Файл:Openuds-services-ip05.png|border|OpenUDS. Создание службы типа «Статический множественный IP-адрес»]] | |||

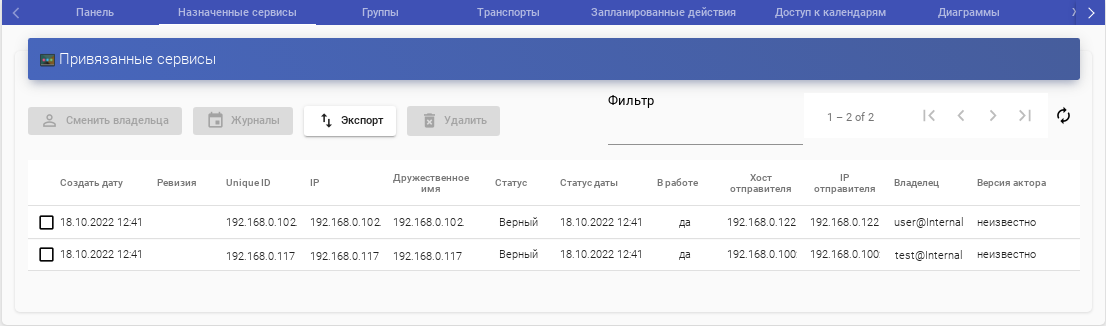

{{Note|Назначение IP-адресов будет осуществляться в порядке доступа, то есть первому пользователю, который обращается к службе, будет назначен первый IP-адрес в списке, второму второй и т.д. IP-адрес будет привязан пользователю, даже после выхода пользователя из системы (пока администратор не удалит привязку вручную). | {{Note|Назначение IP-адресов будет осуществляться в порядке доступа, то есть первому пользователю, который обращается к службе, будет назначен первый IP-адрес в списке, второму второй и т.д. IP-адрес будет привязан пользователю, даже после выхода пользователя из системы (пока администратор не удалит привязку вручную). | ||

Просмотреть/изменить привязанные сеансы можно в разделе | Просмотреть/изменить привязанные сеансы можно в разделе «Пулы услуг» (см. [[VDI/OpenUDS#Настройка_«Пула_услуг»_(«Service_Pools»)]]) на вкладке «Назначенные сервисы»: | ||

[[Файл:Openuds_services_ip06.png|OpenUDS. Подключение к «Static Multiple IP»]]}} | [[Файл:Openuds_services_ip06.png|OpenUDS. Подключение к «Static Multiple IP»]]}} | ||

Параметры конфигурации для услуги | Параметры конфигурации для услуги «Статический одиночный IP-адрес»: | ||

* | *«Имя» («Name») — название службы; | ||

*«Machine | *«IP адрес машины» («Machine IP») — IP-адрес машины, к которой будет осуществляться доступ (машина должна быть включена и настроена см. [[VDI/OpenUDS#Подготовка_шаблона_виртуальной_машины]]). | ||

[[Файл:Openuds_services_ip05.png|OpenUDS. Создание службы типа | [[Файл:Openuds_services_ip05.png|border|OpenUDS. Создание службы типа «Статический одиночный IP-адрес»]] | ||

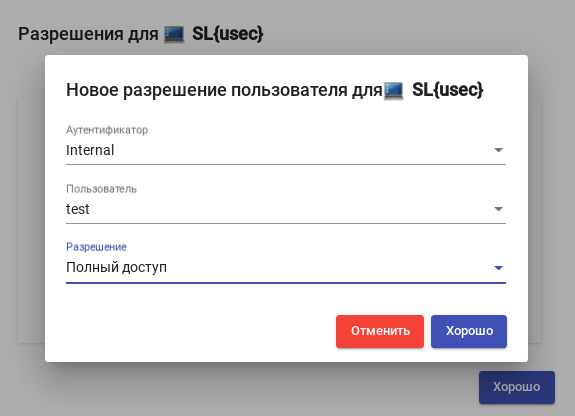

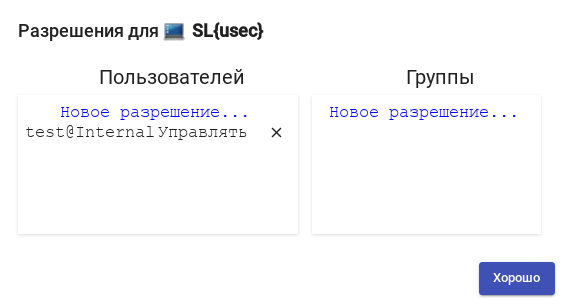

=== Настройка аутентификации пользователей === | === Настройка аутентификации пользователей === | ||

[[Файл: | ==== Аутентификаторы ==== | ||

«Аутентификатор» проверяет подлинность пользователей и предоставляет пользователям и группам пользователей разрешения на подключение к различным виртуальным рабочим столам. | |||

Аутентификатор не является обязательным компонентом для создания «пула услуг», но если не создан хотя бы один аутентификатор, не будет пользователей, которые смогут подключаться к службам на платформе Openuds. | |||

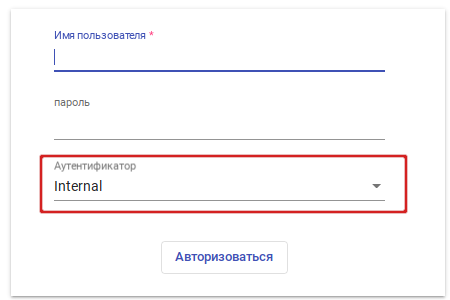

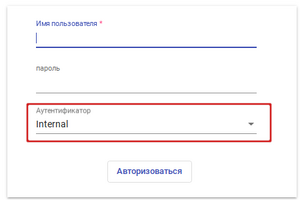

{{Note|Если в системе зарегистрировано более одного аутентификатора, и они не отключены, на экран входа будет добавлено поле «Аутентификатор» с раскрывающимся списком. В этом списке можно выбрать аутентификатор, который система будет использовать для проверки пользователя: | |||

[[Файл:Openuds_login_03.png|border|OpenUDS. Выбор типа аутентификации пользователей]] | |||

При создании любого аутентификатора заполняется поле «Метка» («Label»), которое включает прямую проверку в аутентификаторе. Это позволяет пользователю пройти проверку подлинности с помощью указанного аутентификатора, даже если в среде OpenUDS настроено несколько аутентификаторов. Для этого нужно получить доступ к экрану входа OpenUDS в формате: OpenUDS-server/uds/page/login/label (например, https://192.168.0.53/uds/page/login/AD). | |||

}} | |||

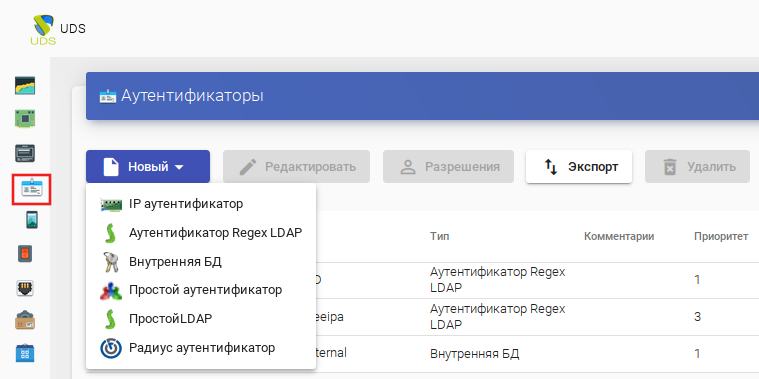

Для настройки аутентификации в разделе «Аутентификаторы» («Autentificators») необходимо выбрать тип аутентификации пользователей. Можно выбрать как внешние источники (Active Directory, OpenLDAP и т. д.), так и внутренние (внутренняя база данных, IP-аутентификация): | |||

[[Файл:Openuds_authenticators.png|border|OpenUDS. Выбор типа аутентификации пользователей]] | |||

===== Внутренняя база данных ===== | |||

[[Файл:Openuds_authenticators_internal01.png|OpenUDS. «Internal Database» | При использовании аутентификации «Внутренняя БД» («Internal Database») данные пользователей и групп хранятся в базе данных, к которой подключен сервер OpenUDS. | ||

Для создания аутентификации типа «Внутренняя БД» в разделе «Аутентификаторы» следует нажать кнопку: «Новый» → «Внутренняя БД». | |||

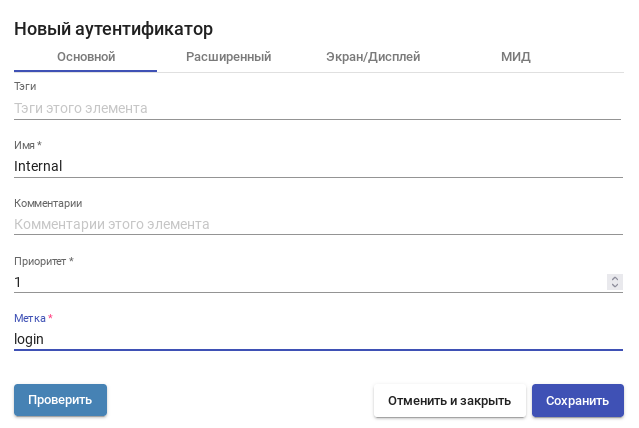

Минимальные параметры конфигурации (вкладка «Основной»): имя аутентификатора, приоритет и метка: | |||

[[Файл:Openuds-authenticators02.png|border|OpenUDS. Внутренняя база данных]] | |||

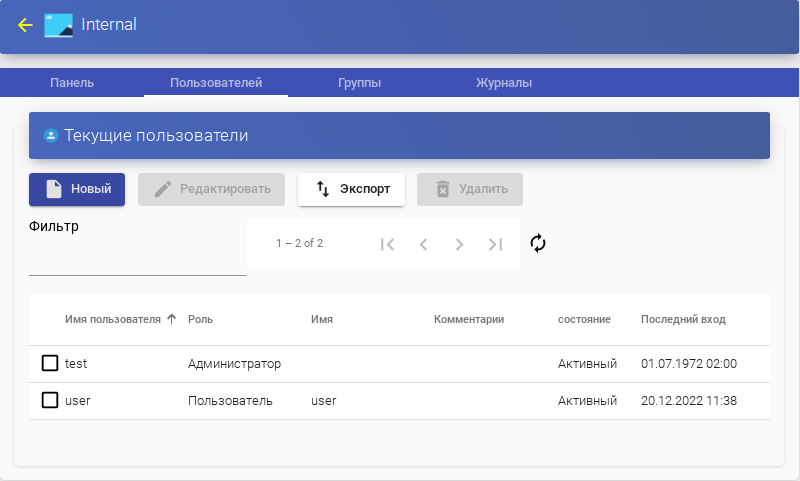

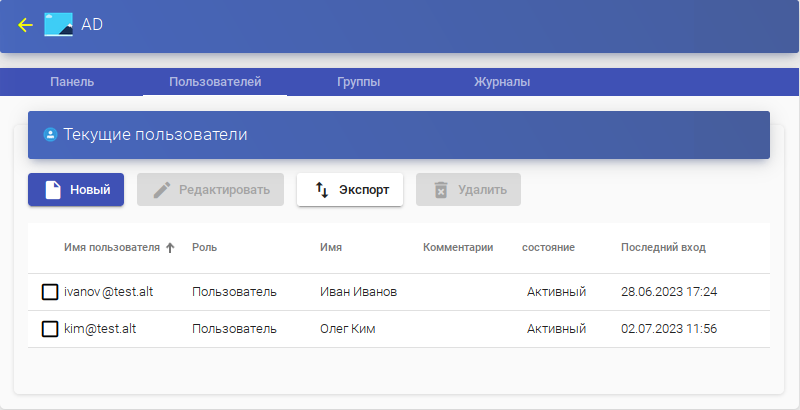

После того, как аутентификатор типа «Внутренняя БД» создан, нужно будет зарегистрировать пользователей и группы пользователей. Для этого следует выбрать созданный аутентификатор, во вкладке «Группы» («Groups») создать группы пользователей, затем во вкладке «Пользователи» («Users») создать пользователей. | |||

[[Файл:Openuds_authenticators_internal01.png|border|OpenUDS. «Internal Database» — пользователи]] | |||

==== Regex LDAP Authenticator ==== | ==== Regex LDAP Authenticator ==== | ||

Этот аутентификатор позволяет пользователям и группам пользователей, принадлежащих практически любому аутентификатору на основе LDAP, получать доступ к виртуальным рабочим столам и приложениям. | Этот аутентификатор позволяет пользователям и группам пользователей, принадлежащих практически любому аутентификатору на основе LDAP, получать доступ к виртуальным рабочим столам и приложениям. | ||

{{Attention| | {{Attention|На сервере LDAP должна быть настроена отдельная учётная запись с правами чтения LDAP. От данной учетной записи будет выполняться подключение к серверу каталогов.}} | ||

===== FreeIPA ===== | ====== FreeIPA ====== | ||

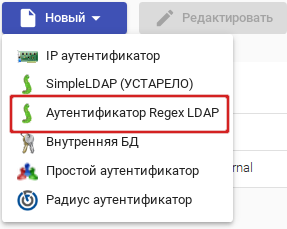

1. В разделе | 1. В разделе «Аутентификаторы» нажать кнопку: «Новый» → «Аутентификатор Regex LDAP» («Regex LDAP Authenticator»). | ||

[[Изображение:openuds-ldap-create.png|border]] | [[Изображение:openuds-ldap-create.png|border|Аутентификатор Regex LDAP]] | ||

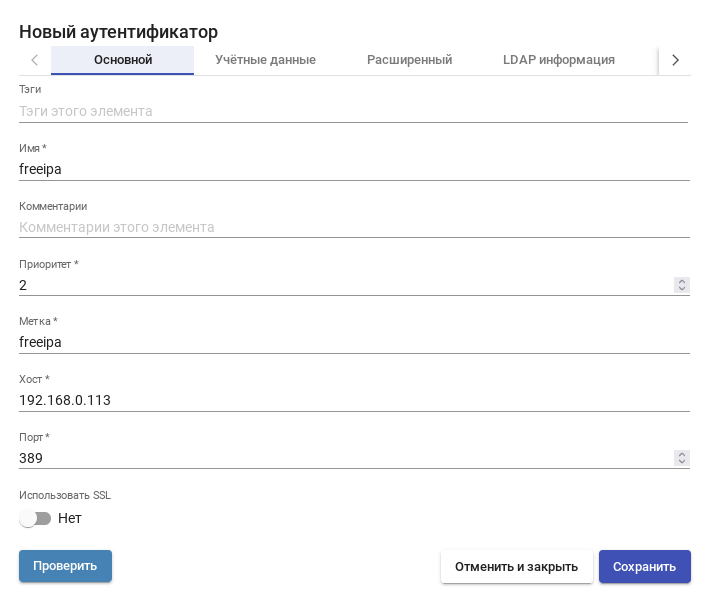

2. | 2. Заполнить поля первых трёх вкладок (в примере указан домен {{term|freeipa.test}}): | ||

На вкладке «Основной» указать имя аутентификатора, приоритет, метку, IP-адрес FreeIPA-сервера, порт (обычно 389 без ssl, 636 с ssl): | |||

[[Изображение:openuds-ldap- | [[Изображение:openuds-ldap-tab1.png|border|OpenUDS. Настройка аутентификации в FreeIPA]] | ||

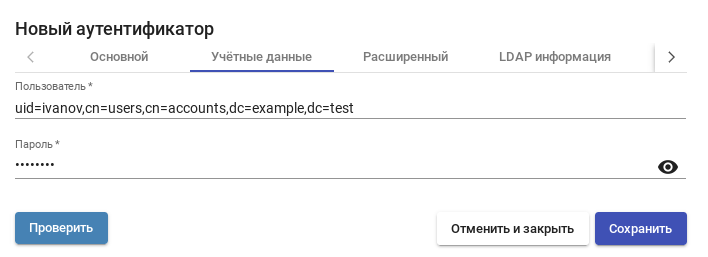

Вкладка «Учётные данные»: имя пользователя (в формате uid=user_freeipa,cn=users,cn=accounts,dc=example,dc=test) и пароль: | |||

[[Изображение:openuds-ldap-tab2.png|border|OpenUDS. Настройка аутентификации в FreeIPA]] | |||

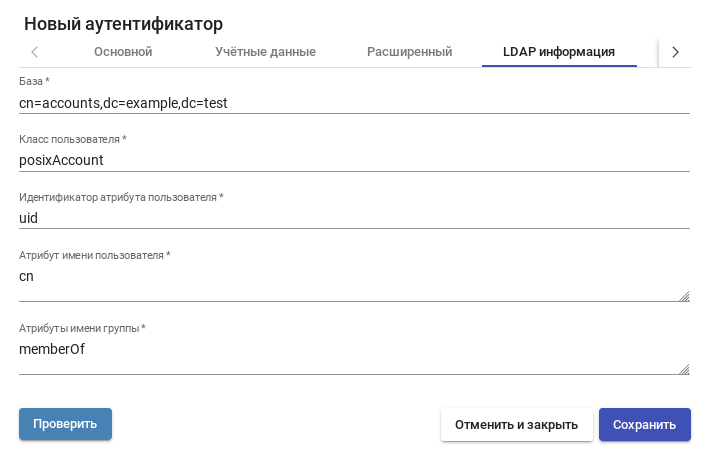

Вкладка «LDAP информация»: общая база пользователей, класс пользователей LDAP, идентификатор атрибута пользователя, атрибут имени пользователя, атрибут имени группы: | |||

[[Изображение:openuds-ldap-tab3.png|border|OpenUDS. Настройка аутентификации в FreeIPAr]] | |||

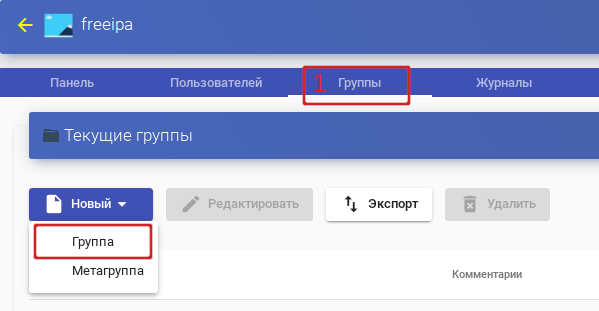

3. Помимо указания источника пользователей необходимо добавить существующую группу LDAP, в которую они входят. Для этого выбрать созданный аутентификатор, на вкладке «Группы» выбрать «Новый» → «Группа». | |||

===== Active Directory ===== | [[Изображение:openuds-ldap-group-add.png|border|Новая группа]] | ||

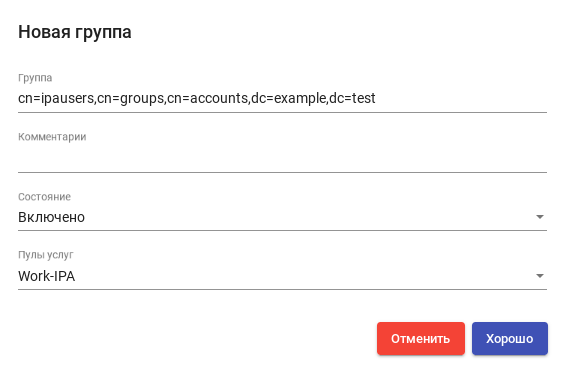

4. Заполнить dn существующей группы (для FreeIPA по умолчанию это группа ''cn=ipausers,cn=groups,cn=accounts,dc=freeipa,dc=test''), можно также указать разрешённые пулы: | |||

[[Изображение:openuds-ldap-new-group-edit.png|border|Информация о группе FreeIPA]] | |||

{{Note|Если на сервере FreeIPA настроена [[FreeIPA/OTP|двухфакторная аутентификация (пароль + OTP)]], в форме входа необходимо указывать пароль и код токена (в формате: <пароль><код токена>).}} | |||

====== Active Directory ====== | |||

{{Note|Для Active Directory у коммерческой версии OpenUDS есть отдельный коннектор.}} | {{Note|Для Active Directory у коммерческой версии OpenUDS есть отдельный коннектор.}} | ||

Настройка аутентификации в Active Directory (например, на [[ActiveDirectory/DC|samba-dc]]) аналогична FreeIPA кроме | Настройка аутентификации в Active Directory (например, на [[ActiveDirectory/DC|samba-dc]]) аналогична FreeIPA кроме некоторых различий (на примере домена {{term|test.alt}}): | ||

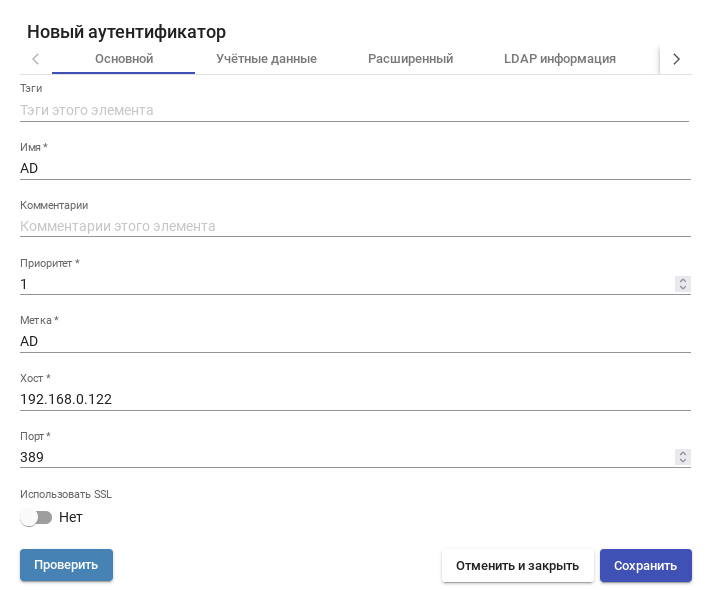

1. На вкладке «Основной» указать имя аутентификатора, приоритет, метку, IP-адрес сервера AD, порт (обычно 389 без ssl, 636 с ssl): | |||

[[Изображение:openuds-ldap-ad-auth0.png|border|OpenUDS. Настройка аутентификации в AD]] | |||

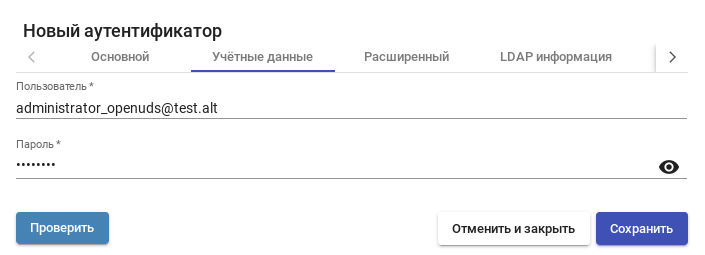

2. На вкладке «Учётные данные» указать имя пользователя (можно указать в виде имя@домен) и пароль: | |||

[[Изображение:openuds-ldap-ad-auth.png|border|OpenUDS. Интеграция с AD — учетные данные пользователя]] | |||

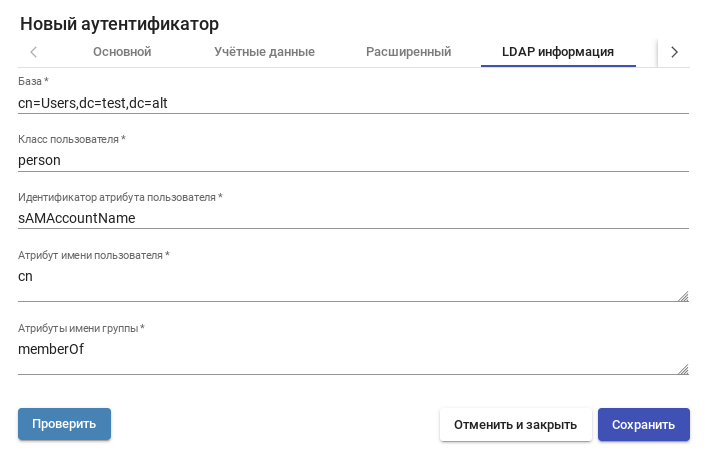

3. На вкладке «LDAP информация» указать общую базу пользователей, класс пользователей LDAP, идентификатор атрибута пользователя (если используется ''userPrincipalName'' имя пользователя для входа указывается в формате user@test.alt, если ''sAMAccountName'' — имя пользователя без указания домена), атрибут имени пользователя, атрибут имени группы: | |||

[[Изображение:openuds-ldap-ad-settings.png|border|OpenUDS. Интеграция с AD — LDAP информация]] | |||

Используя кнопку «Проверить» («Test»), можно проверить соединение с Active Directory. | |||

{{Note| Ошибка '''Ldap user class seems to be incorrect (no user found by that class)''' не влияет на возможность аутентифицироваться доменному пользователю.}} | |||

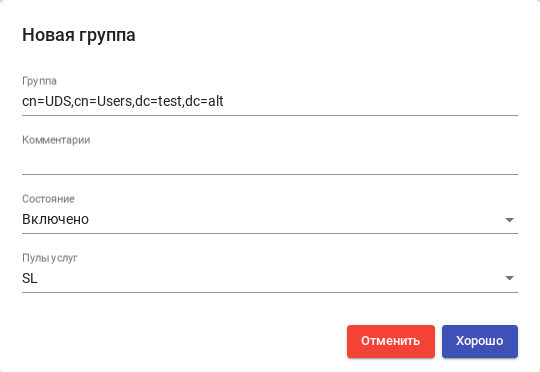

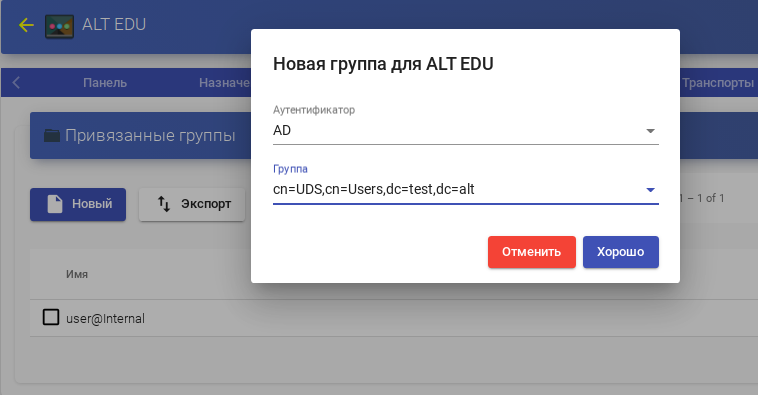

4. Добавить группу LDAP, в которую входят пользователи. Для этого выбрать созданный аутентификатор, на вкладке «Группы» выбрать «Новый» → «Группа», в открывшемся окне заполнить dn существующей группы (например, ''CN=UDS,CN=Users,DC=test,DC=alt''), можно также указать разрешённые пулы: | |||

[[Изображение:Openuds-ldap-new-group-ad.png|border|OpenUDS. Интеграция с Active Directory — добавление группы LDAP]] | |||

{{Note| Атрибут '''memberOf''' является многозначным атрибутом, который содержит группы, из которых пользователь является прямым членом, за исключением основной группы, которая представлена primaryGroupId. Поэтому в поле «Группы» не нужно указывать основную группу, например, | |||

<pre>CN=Domain Users,CN=Users,DC=test,DC=alt</pre> | |||

или | |||

<pre>CN=Пользователи домена,CN=Users,DC=test,DC=alt</pre> | |||

}} | |||

{{Note|На вкладке «Пользователи» аутентификатора пользователи будут добавляться автоматически после первого входа в систему OpenUDS (пользователи должны входить в группы, указанные в аутентификаторе на вкладке «Группа»): | |||

[[Изображение: | [[Изображение:Openuds-ldap-users-ad.png|OpenUDS. Интеграция с Active Directory — пользователи LDAP]] | ||

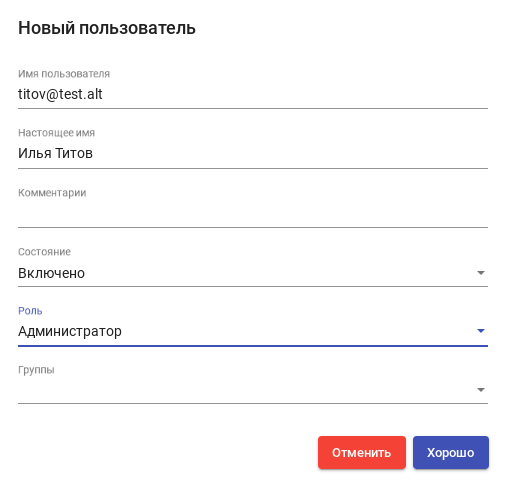

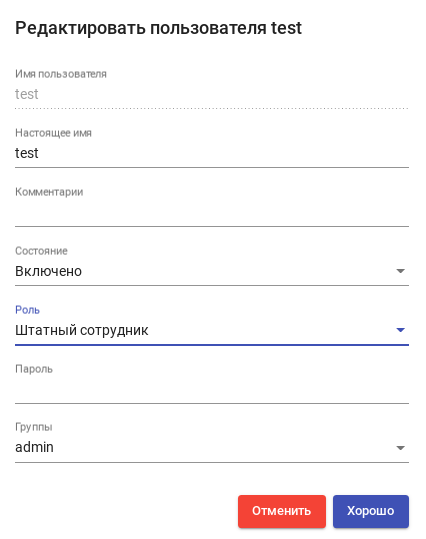

Можно зарегистрировать пользователя вручную, чтобы назначить ему специальные права перед первым подключением. Для этого необходимо нажать кнопку «Новый» и указать пользователя, его статус (включен или отключен) и уровень доступа (поле «Роль»). Не рекомендуется заполнять поле «Группы», так как система должна автоматически добавить пользователя в группу участников: | |||

==== IP-аутентификация ==== | [[Изображение:Openuds-ldap-users-ad-01.png|border|OpenUDS. Интеграция с AD — регистрация пользователя вручную]] | ||

}} | |||

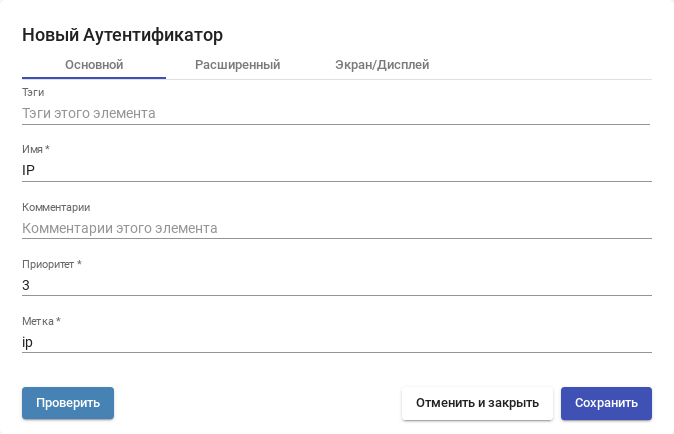

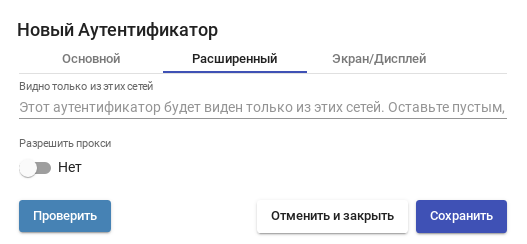

===== IP-аутентификация ===== | |||

Этот тип аутентификации обеспечивает доступ клиентов к рабочим столам и виртуальным приложениям по их IP-адресу. | Этот тип аутентификации обеспечивает доступ клиентов к рабочим столам и виртуальным приложениям по их IP-адресу. | ||

Минимальные параметры конфигурации (вкладка | Для создания аутентификации типа «IP аутентификатор» в разделе «Аутентификаторы» следует нажать кнопку: «Новый» → «IP аутентификатор». | ||

Минимальные параметры конфигурации (вкладка «Основной»): имя аутентификатора, приоритет и метка: | |||

[[Файл:Openuds_authenticators_ip01.png|border|OpenUDS. IP Autentificator]] | |||

Настройки на вкладке «Расширенный»: | |||

*«Видно только из этих сетей» — позволяет отфильтровать сети, из которых будет виден аутентификатор; | |||

*«Разрешить прокси» — позволяет корректно определять IP-адреса клиентов подключения, если есть промежуточный компонент для доступа к серверу OpenUDS, например, балансировщик нагрузки (OpenUDS автоматически определяет IP-адрес клиента подключения. В средах, где настроены балансировщики нагрузки, это обнаружение не удается, поскольку IP-адрес соответствует обнаруженным балансировщикам. Включение этой опции обеспечивает правильное определение IP-адреса клиента). | |||

[[Файл:Openuds_authenticators_ip02.png|border|OpenUDS. IP аутентификатор — вкладка «Расширенный» ]] | |||

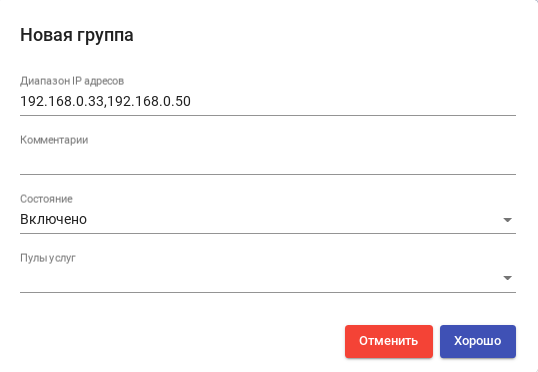

После того, как аутентификатор типа «IP аутентификатор» создан, следует создать группы пользователей. Группа может представлять собой диапазон IP-адресов (192.168.0.1-192.168.0.55), подсеть (192.168.0.0/24) или отдельные IP-адреса (192.168.0.33,192.168.0.50): | |||

[[Файл:Openuds_authenticators_ip.png|border|OpenUDS. IP Autentificator - создание группы пользователей]] | |||

===== Радиус аутентификатор ===== | |||

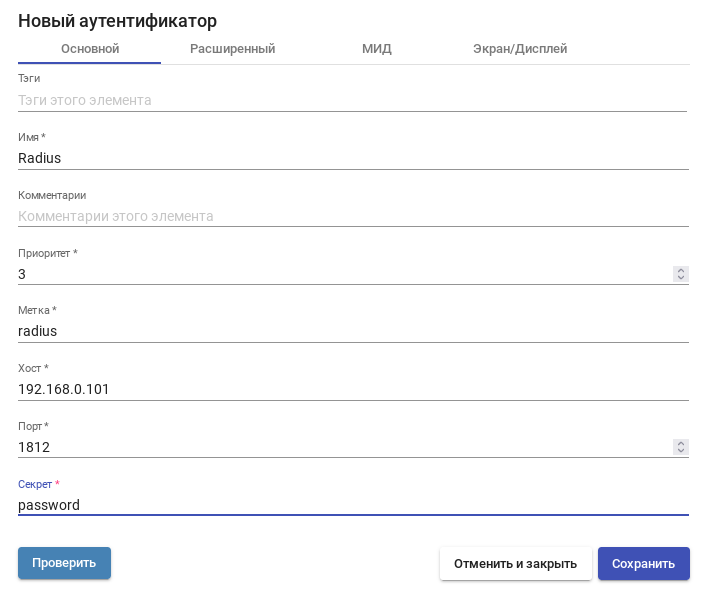

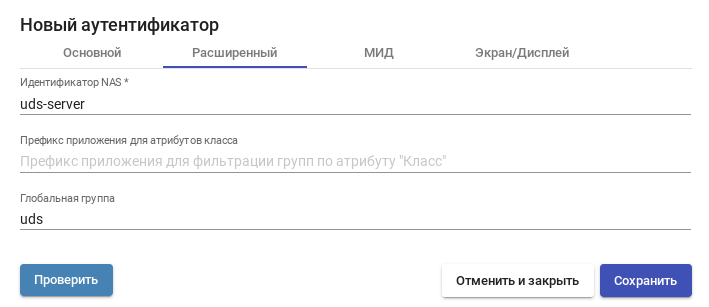

«Радиус аутентификатор» («Radius Authenticator») — это внешний аутентификатор, который позволяет предоставлять доступ к виртуальным рабочим столам и приложениям пользователям и группам пользователей, принадлежащим аутентификатору на основе RADIUS. | |||

Для создания аутентификации типа «Радиус аутентификатор» в разделе «Аутентификаторы» следует нажать кнопку: «Новый» → «Радиус аутентификатор». | |||

На вкладке «Основной» необходимо указать имя аутентификатора, приоритет, метку, IP-адрес или имя RADIUS-сервера, порт (по умолчанию 1812), пароль для авторизации на сервере RADIUS (определяется на сервере RADIUS): | |||

[[Файл:Openuds-authenticators_radius01.png|border|OpenUDS. Радиус аутентификатор — вкладка «Основной»]] | |||

Настройки на вкладке «Расширенный»: | |||

«Идентификатор NAS» — идентифицирует OpenUDS на сервере RADIUS; | |||

«Префикс приложения для атрибутов класса» — позволяет фильтровать, какие группы будут получены из атрибута «класс» сервера RADIUS. | |||

«Глобальная группа» — позволяет принудительно включить всех пользователей в группу. Это позволяет серверу RADIUS (который является «простым» аутентификатором, не поддерживающим группы), назначать ВСЕХ пользователей в группу (даже если она также содержит группы). | |||

[[Файл:Openuds-authenticators_radius02.png|border|OpenUDS. Радиус аутентификатор — вкладка «Расширенный»]] | |||

С помощью кнопки «Проверить» можно проверить успешность подключения к RADIUS-серверу. | |||

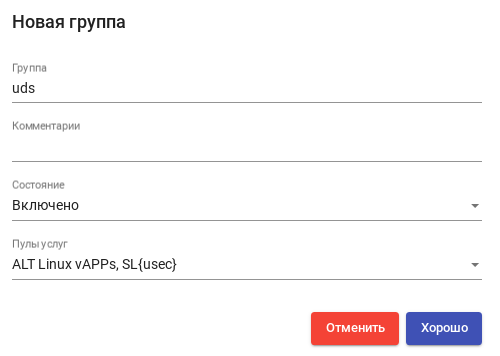

После того, как аутентификатор типа «Радиус аутентификатор» создан, нужно будет зарегистрировать группу пользователей. Для этого следует выбрать созданный аутентификатор, во вкладке «Группы» («Groups») создать группу пользователей (необходимо указать группу, указанную на этапе создания аутентификатора в поле «Глобальная группа»): | |||

[[Файл:Openuds-authenticators_radius03.png|border|OpenUDS. «Радиус аутентификатор» — группа пользователей]] | |||

{{Note|Если на сервере RADIUS настроена двухфакторная аутентификация, в форме входа необходимо указывать пароль и код токена (в формате: <пароль><код токена>).}} | |||

==== Многофакторная аутентификация ==== | |||

Многофакторная аутентификация (МФА) добавляет ещё один уровень защиты в процесс входа. | |||

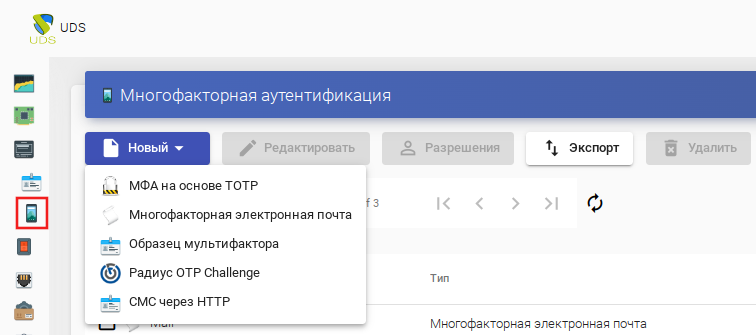

[[Файл:Openuds-mfa-01.png|border|OpenUDS. Выбор типа многофакторной аутентификации пользователей]] | |||

OpenUDS поддерживает несколько систем многофакторной аутентификации: | |||

* Многофакторная электронная почта | |||

* Радиус OTP Challenge | |||

* SMS через HTTP | |||

* МФА на основе TOTP | |||

OpenUDS также поддерживает другие МФА, интегрированные в сам аутентификатор. | |||

===== Многофакторная электронная почта ===== | |||

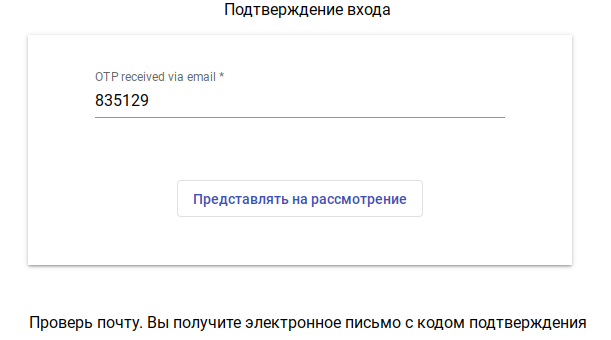

При использовании этого метода, пользователю после ввода логина/пароля будет отправлено электронное письмо с кодом. Данный код необходимо ввести для получения доступа к платформе OpenUDS: | |||

[[Файл:Openuds-mfa-mail-04.png|border|OpenUDS. Код полученный по электронной почте]] | |||

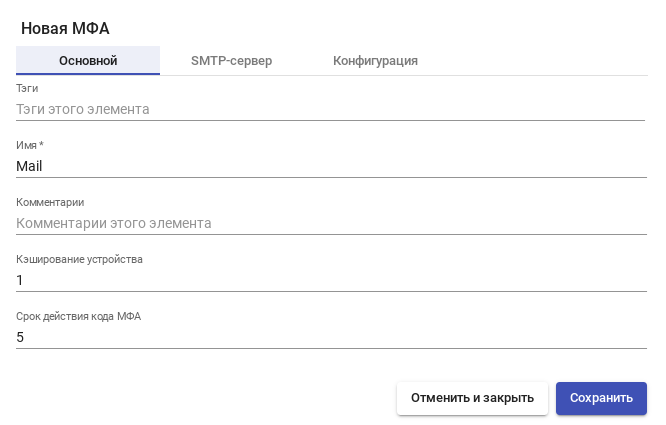

Минимальные параметры для настройки «Многофакторная электронная почта»: | |||

*вкладка «Основной»: | |||

*:[[Файл:Openuds-mfa-mail-01.png|border|OpenUDS. Многофакторная электронная почта — вкладка «Основной»]] | |||

** «Имя» («Name») — название элемента; | |||

** «Кэширование устройства» («Device Caching») — время (в часах), в течение которого МФА повторно не запрашивается; | |||

** «Срок действия кода МФА» («MFA code validity») — время (в минутах), в течение которого можно использовать полученный код МФА; | |||

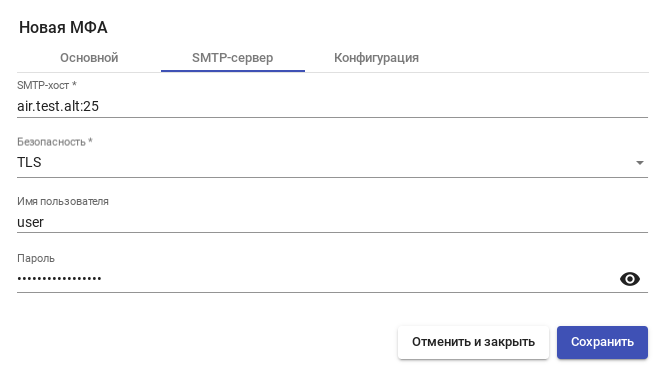

*вкладка «SMTP-сервер»: | |||

*:[[Файл:Openuds-mfa-mail-02.png|border|OpenUDS. Многофакторная электронная почта — вкладка «SMTP-сервер»]] | |||

** «SMTP-хост» («SMTP Host») — имя хоста или IP-адрес SMTP-сервера (если используется нестандартный порт, его следует указать после двоеточия); | |||

** «Безопасность» («Security») — протокол безопасности; | |||

** «Имя пользователя» («Username») — пользователь с доступом к SMTP-серверу; | |||

** «Пароль» («Password») — пароль пользователя; | |||

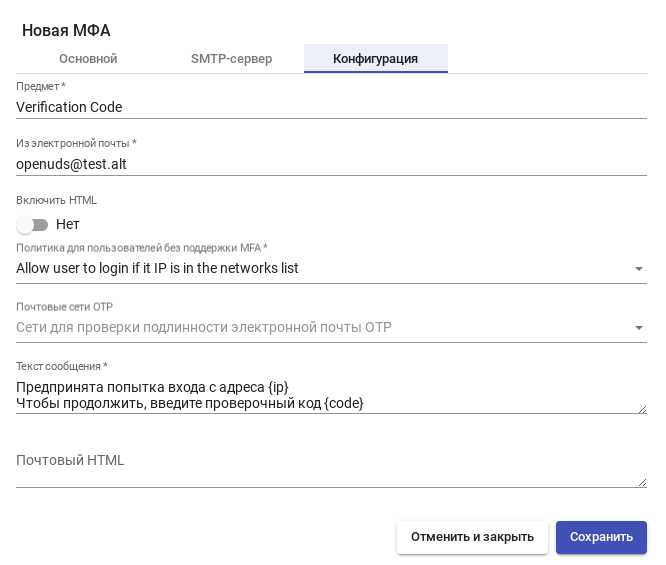

*вкладка «Конфигурация»: | |||

*:[[Файл:Openuds-mfa-mail-03.png|border|OpenUDS. Многофакторная электронная почта — вкладка «Конфигурация»]] | |||

** «Предмет» («Subject») — тема письма; | |||

** «Из электронной почты» («From Email») — адрес электронной почты, который будет использоваться в качестве отправителя; | |||

** «Политика для пользователей без поддержки МФА» («Policy for users without MFA Support») — политика, которая будет использоваться для пользователей с ненастроенной МФА. Возможные значения: «Allow user login» — разрешить вход, «Deny user login» — запретить вход, «Allow user login if it IP is in networks list» — разрешить вход, если IP пользователя в списке сетей, «Deny user login if it IP is in networks list» — запретить вход, если IP пользователя в списке сетей; | |||

** «Текст сообщения» («Mail text») — текст сообщения. Если пусто, будет использоваться сообщение по умолчанию. Возможно использовать следующие переменные: | |||

***{code} — код | |||

***{ip} — IP-адрес | |||

***{username} — имя пользователя | |||

***{justUsername} — имя пользователя без @ | |||

===== SMS через HTTP ===== | |||

При использовании этого метода, пользователю после ввода логина/пароля будет отправлено сообщение с кодом. Данный код необходимо ввести для получения доступа к платформе OpenUDS. | |||

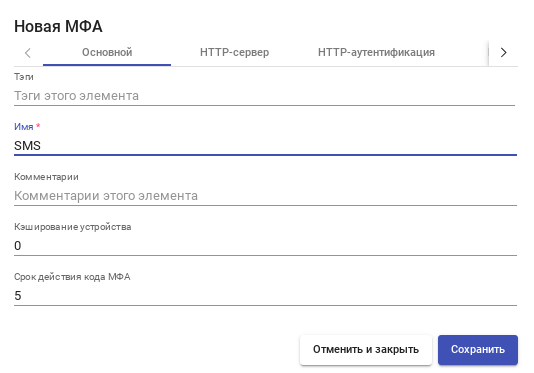

Минимальные параметры для настройки «SMS через HTTP»: | |||

*вкладка «Основной»: | |||

*:[[Файл:Openuds-mfa-sms-01.png|border|OpenUDS. SMS через HTTP — вкладка «Основной»]] | |||

** «Имя» («Name») — название элемента; | |||

** «Кэширование устройства» («Device Caching») — время (в часах), в течение которого МФА повторно не запрашивается; | |||

** «Срок действия кода МФА» («MFA code validity») — время (в минутах), в течение которого можно использовать полученный код МФА; | |||

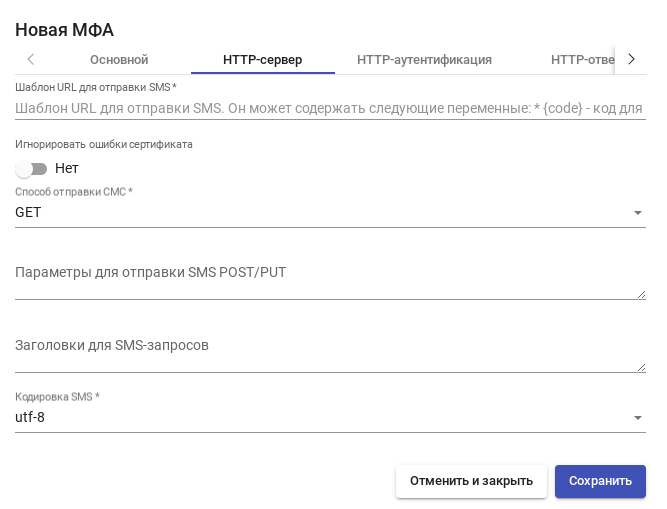

*вкладка «HTTP-сервер»: | |||

*:[[Файл:Openuds-mfa-sms-02.png|border|OpenUDS. SMS через HTTP — вкладка «HTTP-сервер»]] | |||

** «Шаблон URL для отправки SMS» («URL pattern for SMS sending») — шаблон URL для отправки СМС (может содержать следующие переменные {code} — код для отправки, {phone/+phone} — номер телефона, {username} — имя пользователя, {justUsername} — имя пользователя без @); | |||

** «Способ отправки СМС» («SMS sending method») — метод, который будет использоваться для отправки СМС; | |||

** «Параметры для отправки СМС POST/PUT» («Parameters for SMS POST/PUT sending») — пользователь с доступом к SMTP-серверу; | |||

** «Кодировка СМС» («SMS encoding») — кодировка, которая будет использоваться в СМС; | |||

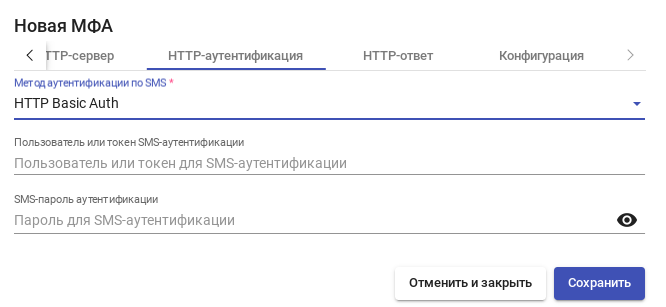

*вкладка «HTTP-аутентификация»: | |||

*:[[Файл:Openuds-mfa-sms-03.png|border|OpenUDS. SMS через HTTP — вкладка «HTTP-аутентификация»]] | |||

** «Метод аутентификации по СМС» («SMS authentication method») — метод аутентификации по SMS (None, HTTP Basic Auth, HTTP Digest Auth); | |||

** «Пользователь или токен СМС-аутентификации» («SMS authentication user or token») — пользователь или токен для СМС-аутентификации; | |||

** «СМС-пароль аутентификации» («SMS authentication password») — пароль для СМС-аутентификации; | |||

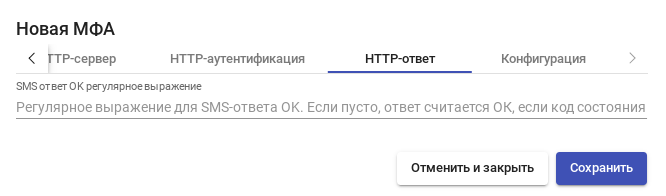

*вкладка «HTTP-ответ»: | |||

*:[[Файл:Openuds-mfa-sms-04.png|border|OpenUDS. SMS через HTTP — вкладка «HTTP-ответ»]] | |||

** «СМС ответ ОК регулярное выражение» («SMS response OK regex») — регулярное выражение для СМС-ответа ОК. Если пусто, ответ считается ОК, если код состояния равен 200; | |||

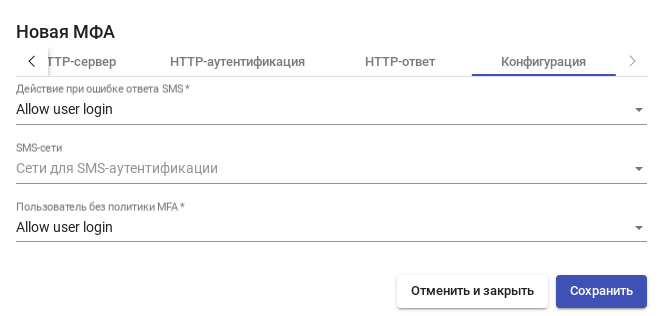

*вкладка «Конфигурация»: | |||

*:[[Файл:Openuds-mfa-sms-05.png|border|OpenUDS. SMS через HTTP — вкладка «Конфигурация»]] | |||

** «Действие при ошибке ответа СМС» («SMS response error action») — политика, которая будет использоваться при ошибке. Возможные значения: «Allow user login» — разрешить вход, «Deny user login» — запретить вход, «Allow user login if it IP is in networks list» — разрешить вход, если IP пользователя в списке сетей, «Deny user login if it IP is in networks list» — запретить вход, если IP пользователя в списке сетей; | |||

** «Пользователь без политики МФА» («User without MFA Support») — политика, которая будет использоваться для пользователей с ненастроенной МФА. Возможные значения: «Allow user login» — разрешить вход, «Deny user login» — запретить вход, «Allow user login if its IP is in networks list» — разрешить вход, если IP пользователя в списке сетей, «Deny user login if its IP is in networks list» — запретить вход, если IP пользователя в списке сетей. | |||

===== МФА на основе TOTP ===== | |||

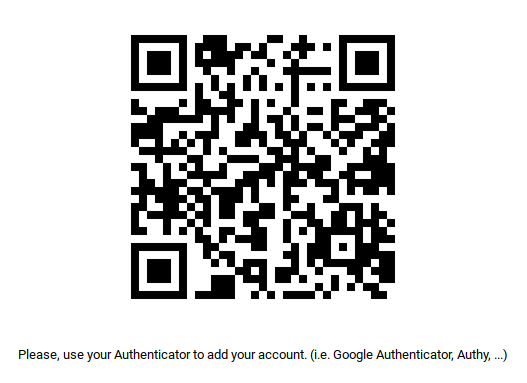

При использовании этого метода, пользователь после ввода логина/пароля будет перенаправлен на второй этап аутентификации, где он должен будет ввести код TOTP, генерируемый в приложении (например, Google Authenticator, FreeOTP и т.д.). | |||

При входе в систему пользователю без активного второго фактора будет предоставлена возможность самостоятельно запустить процесс регистрации второго фактора (создания профиля TOTP в приложении). Для данного пользователя будет сгенерирован секретный ключ в формате QR-кода: | |||

[[Файл:Openuds-mfa-totp-03.png|border|OpenUDS. QR-код]] | |||

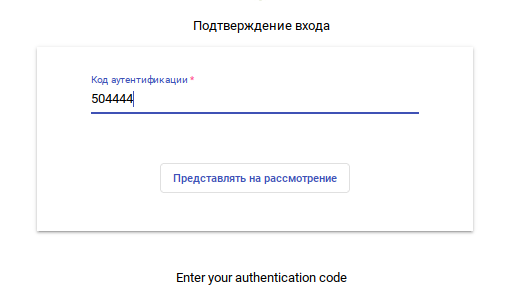

При входе в систему у пользователя с активным вторым фактором будет запрошен одноразовый код: | |||

[[Файл:Openuds-mfa-totp-04.png|border|OpenUDS. Запрос одноразового (TOTP) кода]] | |||

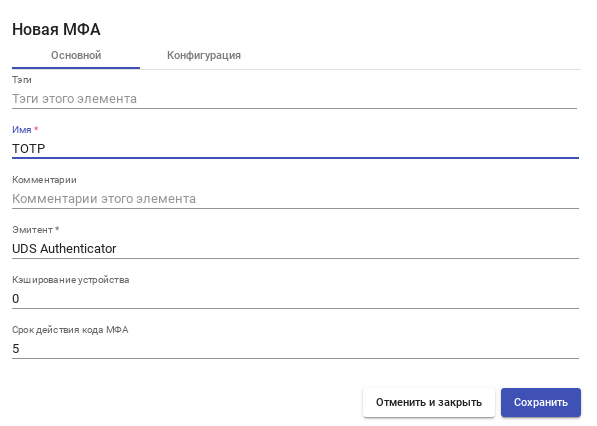

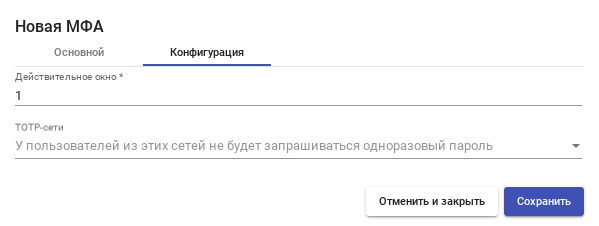

Параметры для настройки «МФА на основе TOTP»: | |||

*вкладка «Основной»: | |||

*:[[Файл:Openuds-mfa-totp-01.png|border|OpenUDS. МФА на основе TOTP — вкладка «Основной»]] | |||

** «Имя» («Name») — название элемента; | |||

** «Эмитент» («Issuer») — эмитент OTP (после создания его нельзя изменить); | |||

** «Кэширование устройства» («Device Caching») — время (в часах), в течение которого МФА повторно не запрашивается; | |||

** «Срок действия кода МФА» («MFA code validity») — время (в минутах), в течение которого можно использовать полученный код МФА; | |||

*вкладка «Конфигурация»: | |||

*:[[Файл:Openuds-mfa-totp-02.png|border|OpenUDS. МФА на основе TOTP — вкладка «Конфигурация»]] | |||

** «Действительное окно» («Valid Window») — количество кодов, которые будут действительны до и после текущего; | |||

** «TOTP-сети» («TOTP Networks») — у пользователя, из этих сетей, не будет запрашиваться одноразовый пароль. | |||

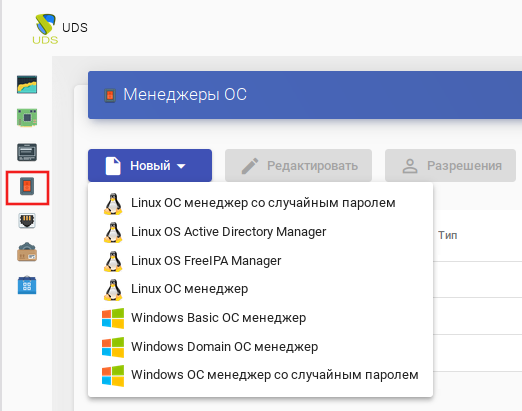

=== Настройка «Менеджеры ОС» === | |||

{{Note|Для каждой службы, развернутой в OpenUDS, потребуется «Менеджер ОС», за исключением случаев, когда используется служба [[VDI/OpenUDS#Удалённый_доступ_к_отдельному_серверу_(Static_IP_Machine_Provider)|«Поставщик машин статических IP»]].}} | |||

[[Файл:Openuds_os_manager01.png|border|OpenUDS. Настройка «OS Manager»]] | |||

«Менеджер ОС» («OS Manager») запускает ранее настроенные службы: | |||

* «Linux OS Active Directory Manager» используется для виртуальных рабочих столов на базе Linux, которые являются членами домена AD; | |||

* «Linux OS FreeIPA Manager» используется для виртуальных рабочих столов на базе Linux, которые являются членами домена FreeIPA; | |||

* «Linux ОС менеджер» («Linux OS Manager») используется для виртуальных рабочих столов на базе Linux, которые не являются частью домена. Он выполняет задачи переименования и управления сеансами виртуальных рабочих столов; | |||

* «Windows Basic ОС менеджер» («Windows Basic OS Manager») используется для виртуальных рабочих столов на базе Windows, которые не являются частью домена AD; | |||

* «Windows Domain ОС менеджер» («Windows Domain OS Manager») используется для виртуальных рабочих столов на базе Windows, которые являются членами домена AD. | |||

{{Note|Менеджеры «Linux OS FreeIPA Manager» и «Linux OS Active Directory Manager» доступны в {{pkg|openuds-server}}, начиная {{since|3.6.0-alt2}}.}} | |||

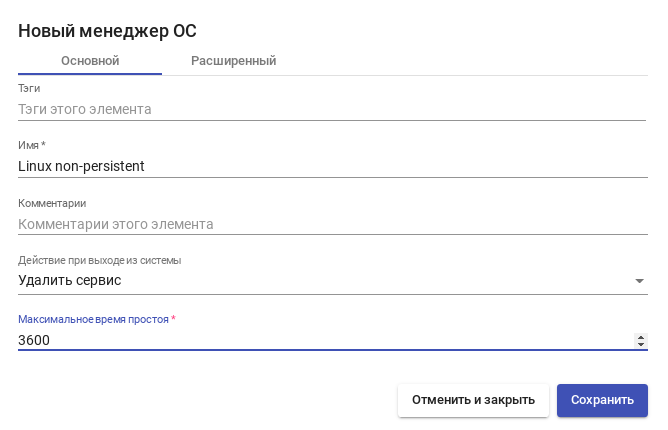

==== Linux ОС менеджер/Windows Basic ОС менеджер ==== | |||

В данном разделе описаны минимальные настройки для «Linux ОС менеджер» и «Windows Basic ОС менеджер». | |||

Вкладка «Основной»: | |||

*«Имя» («Name») — название; | |||

*«Действие при выходе из системы» («Logout Action») — действие, которое OpenUDS будет выполнять на виртуальном рабочем столе при закрытии сеанса пользователя. «Держать сервис привязанным» («Keep service assigned») — постоянный пул, при выходе пользователя (выключении ВМ), ВМ запускается заново, при повторном входе пользователю будет назначен тот же рабочий стол. «Удалить сервис» («Remove service») — непостоянный пул, при выходе пользователя из системы, ВМ удаляется и создается заново. «Держать сервис привязанным даже в новой публикации» («Keep service assigned even on new publication») — сохранение назначенной службы даже при создании новой публикации пула услуг; | |||

* «Максимальное время простоя» («Max. Idle time») — время простоя виртуального рабочего стола (в секундах). По истечении этого времени OpenUDS Actor автоматически закроет сеанс. Отрицательные значения и значения менее 300 секунд отключают эту опцию. | |||

[[Файл:Openuds_os_manager.png|border|OpenUDS. Настройка «OS Manager»]] | |||

Вкладка «Расширенный»: | |||

*«Выход по календарю» («Calendar logout» ) — если этот параметр установлен, OpenUDS попытается завершить сессию пользователя, когда для текущего соединения истечет время доступа (если параметр не установлен, пользователю будет разрешено продолжить работу). | |||

==== Linux OS Active Directory Manager ==== | |||

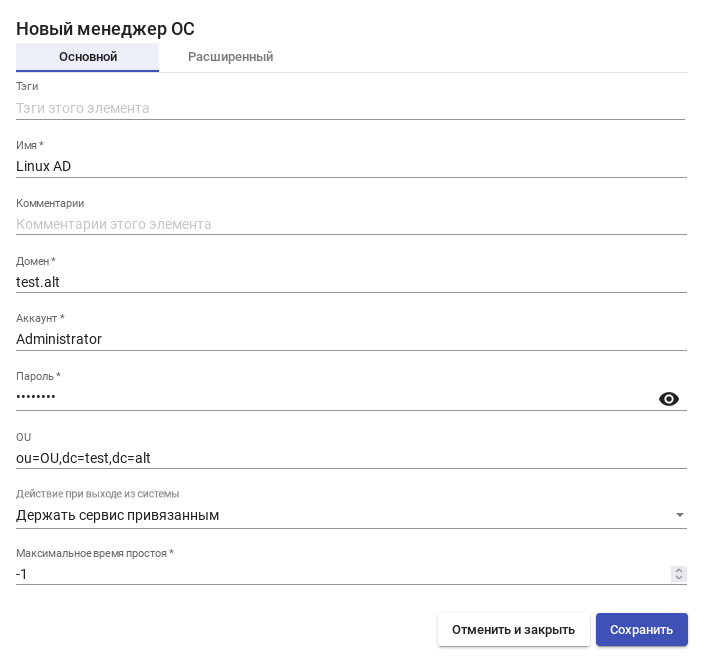

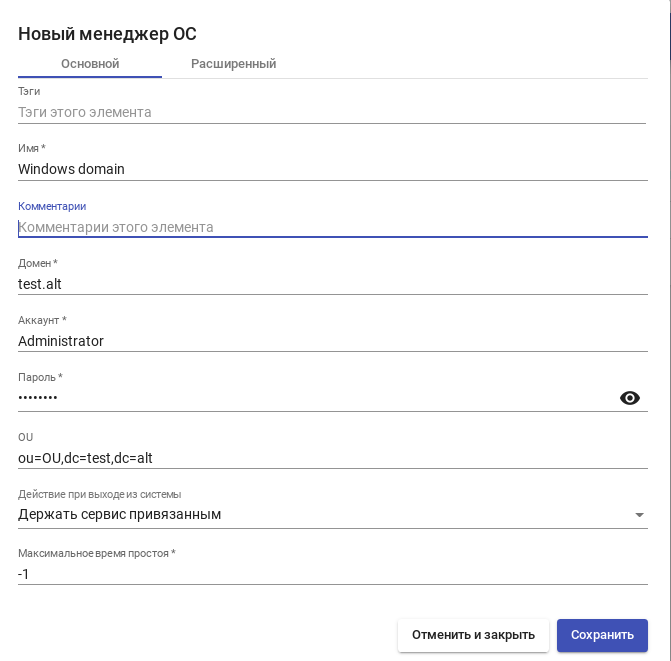

Минимальные настройки для «Linux OS Active Directory Manager»: | |||

Вкладка «Основной»: | |||

*«Имя» («Name») — название; | |||

*«Домен» («Domain») — домен, к которому будут присоединены виртуальные рабочие столы. Необходимо использовать формат FQDN (например, test.alt); | |||

*«Аккаунт» («Account») — учетная запись пользователя с правами на добавление машин в домен; | |||

*«Пароль» («Password») — пароль пользователя указанного в поле «Аккаунт»; | |||

*«OU» — организационная единица, в которую будут добавлены виртуальные хосты (если не указано, хосты будут зарегистрированы в подразделении по умолчанию — Computers). Формат поддерживаемых OU: OU = name_OU_last_level, ... OU = name_OU_first_level, DC = name_domain, DC = extension_domain. Во избежание ошибок при введении формата OU, рекомендуется сверяться с полем «distinguishedName» в свойствах атрибута OU; | |||

*«Действие при выходе из системы» («Logout Action») — действие, которое OpenUDS будет выполнять на виртуальном рабочем столе при закрытии сеанса пользователя. «Держать сервис привязанным» («Keep service assigned») — постоянный пул, при выходе пользователя (выключении ВМ), ВМ запускается заново, при повторном входе пользователю будет назначен тот же рабочий стол. «Удалить сервис» («Remove service») — непостоянный пул, при выходе пользователя из системы, ВМ удаляется и создается заново. «Держать сервис привязанным даже в новой публикации» («Keep service assigned even on new publication») — сохранение назначенной службы даже при создании новой публикации пула услуг; | |||

*«Максимальное время простоя» («Max. Idle time») — время простоя виртуального рабочего стола (в секундах). По истечении этого времени OpenUDS Actor автоматически закроет сеанс. Отрицательные значения и значения менее 300 секунд отключают эту опцию. | |||

[[Файл:Openuds_os_manager_ad01.png|border|OpenUDS. Настройка «Linux OS Active Directory Manager»]] | |||

{{Note|Для возможности ввода компьютера в домен, на нём должен быть доступен сервер DNS, имеющий записи про контроллер домена Active Directory. }} | |||

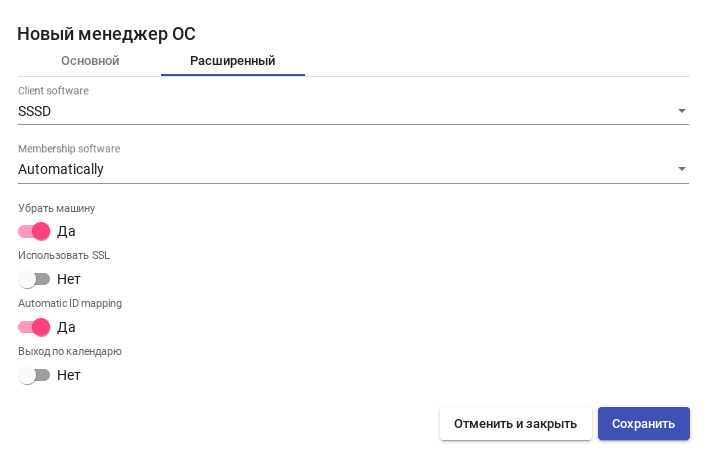

Вкладка «Расширенный»: | |||

*«Client software» — позволяет указать, если это необходимо, способ подключения (SSSD или Winbind); | |||

*«Membership software» — позволяет указать, если это необходимо, утилиту, используемую для подключения к домену (Samba или adcli); | |||

*«Убрать машину» («Machine clean») — если этот параметр установлен, OpenUDS удалит запись о вирт. рабочем столе в указанном подразделении после удаления рабочего стола (необходимо, чтобы пользователь, указанный в поле «Аккаунт», имел права на выполнение данного действия в OU); | |||

*«Использовать SSL» («Use SSL») — если этот параметр установлен, будет использоваться SSL-соединение; | |||

*«Automatic ID mapping» — автоматический маппинг ID; | |||

*«Выход по календарю» («Calendar logout») — если этот параметр установлен, OpenUDS попытается завершить сессию пользователя, когда для текущего соединения истечет время доступа (если параметр не установлен, пользователю будет разрешено продолжить работу). | |||

[[Файл:Openuds_os_manager_ad02.png|border|OpenUDS. Настройка «Linux OS Active Directory Manager»]] | |||

=== | ==== Linux OS FreeIPA Manager ==== | ||

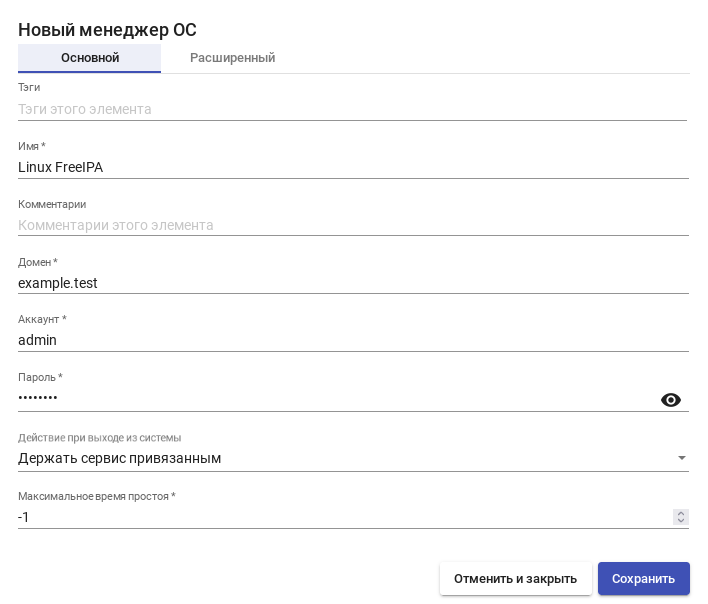

Минимальные настройки для «Linux OS FreeIPA Manager»: | |||

Вкладка «Основной»: | |||

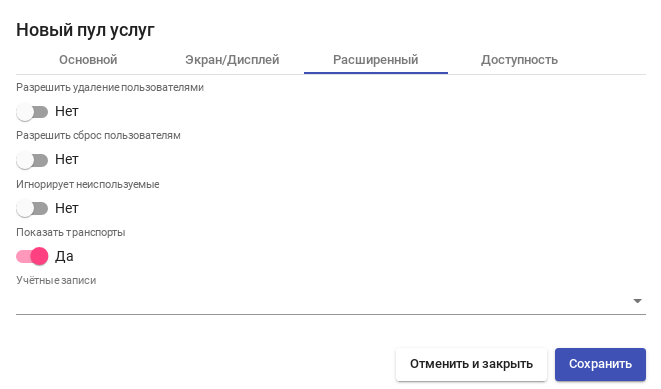

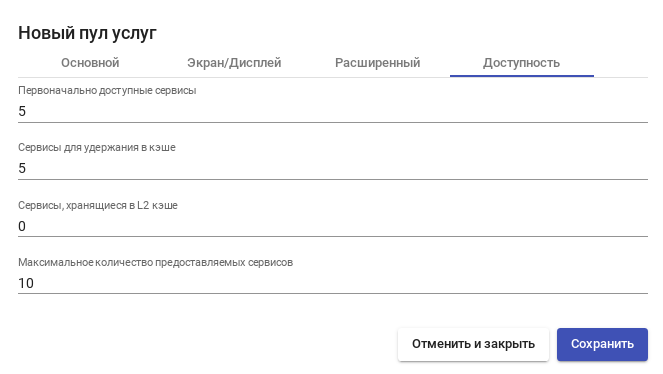

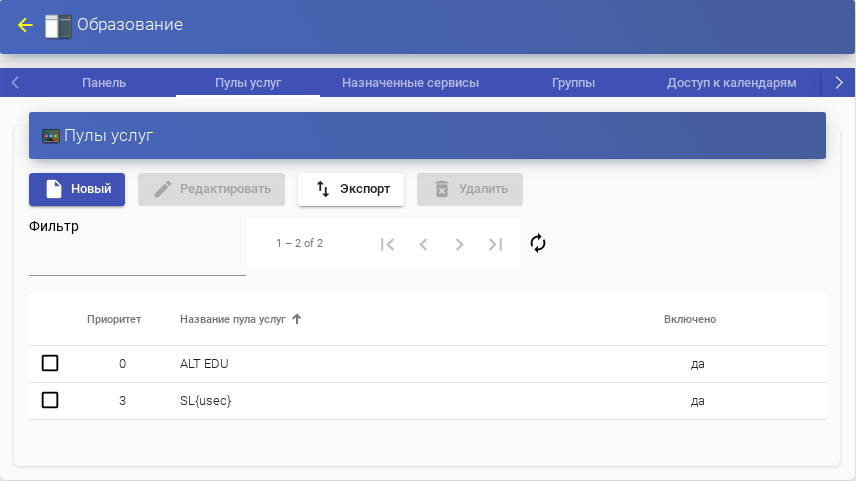

* | *«Имя» («Name») — название; | ||

* | *«Домен» («Domain») — домен FreeIPA, к которому будут присоединены виртуальные рабочие столы. Необходимо использовать формат FQDN (например, example.test); | ||

* | *«Аккаунт» («Account») — учетная запись пользователя с правами на добавление машин в домен; | ||

*«Пароль» («Password») — пароль пользователя указанного в поле «Аккаунт»; | |||

*«Действие при выходе из системы» («Logout Action») — действие, которое OpenUDS будет выполнять на виртуальном рабочем столе при закрытии сеанса пользователя. «Держать сервис привязанным» («Keep service assigned») — постоянный пул, при выходе пользователя (выключении ВМ), ВМ запускается заново, при повторном входе пользователю будет назначен тот же рабочий стол. «Удалить сервис» («Remove service») — непостоянный пул, при выходе пользователя из системы, ВМ удаляется и создается заново. «Держать сервис привязанным даже в новой публикации» («Keep service assigned even on new publication») — сохранение назначенной службы даже при создании новой публикации пула услуг; | |||

*«Максимальное время простоя» («Max. Idle time») — время простоя виртуального рабочего стола (в секундах). По истечении этого времени OpenUDS Actor автоматически закроет сеанс. Отрицательные значения и значения менее 300 секунд отключают эту опцию. | |||

[[Файл:Openuds_os_manager_freeipa01.png|border|OpenUDS. Настройка «Linux OS FreeIPA Manager»]] | |||

{{Note|Для возможности ввода компьютера в домен, на нём должен быть доступен сервер DNS, имеющий записи про сервер FreeIPA. }} | |||

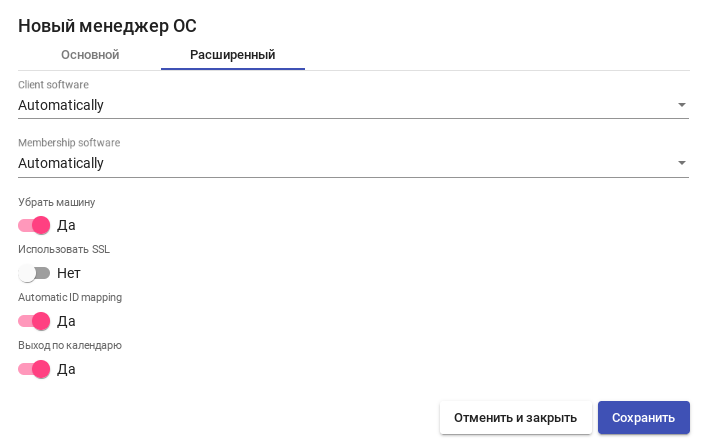

Вкладка «Расширенный»: | |||

*«Client software» — позволяет указать, если это необходимо, способ подключения; | |||

* | *«Membership software» — позволяет указать, если это необходимо, утилиту, используемую для подключения к домену; | ||

* | *«Убрать машину» («Machine clean») — если этот параметр установлен, OpenUDS удалит запись о вирт. рабочем столе в указанном подразделении после удаления рабочего стола (необходимо, чтобы пользователь, указанный в поле «Аккаунт», имел права на выполнение данного действия в OU); | ||

* | *«Использовать SSL» («Use SSL») — если этот параметр установлен, будет использоваться SSL-соединение; | ||

*«Automatic ID mapping» — автоматический маппинг ID; | |||

*«Выход по календарю» («Calendar logout») — если этот параметр установлен, OpenUDS попытается завершить сессию пользователя, когда для текущего соединения истечет время доступа (если параметр не установлен, пользователю будет разрешено продолжить работу). | |||

[[Файл: | [[Файл:Openuds_os_manager_freeipa02.png|border|OpenUDS. Настройка «Linux OS FreeIPA Manager»]] | ||

==== Windows Domain | ==== Windows Domain ОС менеджер ==== | ||

Минимальные настройки для «Windows Domain | Минимальные настройки для «Windows Domain ОС менеджер»: | ||

[[Файл:Openuds_os_manager_win01.png|OpenUDS. Настройка «Windows Domain OS Manager»]] | Вкладка «Основной»: | ||

*«Имя» («Name») — название; | |||

*«Домен» («Domain») — домен, к которому будут присоединены виртуальные рабочие столы. Необходимо использовать формат FQDN (например, test.alt); | |||

*«Аккаунт» («Account») — учетная запись пользователя с правами на добавление машин в домен; | |||

*«Пароль» («Password») — пароль пользователя указанного в поле «Аккаунт»; | |||

*«OU» — организационная единица, в которую будут добавлены виртуальные хосты (если не указано, хосты будут зарегистрированы в подразделении по умолчанию — Computers). Формат поддерживаемых OU: OU = name_OU_last_level, ... OU = name_OU_first_level, DC = name_domain, DC = extension_domain. Во избежание ошибок при введении формата OU, рекомендуется сверяться с полем «distinguishedName» в свойствах атрибута OU; | |||

*«Действие при выходе из системы» («Logout Action») — действие, которое OpenUDS будет выполнять на виртуальном рабочем столе при закрытии сеанса пользователя. «Держать сервис привязанным» («Keep service assigned») — постоянный пул, при выходе пользователя (выключении ВМ), ВМ запускается заново, при повторном входе пользователю будет назначен тот же рабочий стол. «Удалить сервис» («Remove service») — непостоянный пул, при выходе пользователя из системы, ВМ удаляется и создается заново. «Держать сервис привязанным даже в новой публикации» («Keep service assigned even on new publication») — сохранение назначенной службы даже при создании новой публикации пула услуг; | |||

*«Максимальное время простоя» («Max. Idle time») — время простоя виртуального рабочего стола (в секундах). По истечении этого времени OpenUDS Actor автоматически закроет сеанс. Отрицательные значения и значения менее 300 секунд отключают эту опцию. | |||

[[Файл:Openuds_os_manager_win01.png|border|OpenUDS. Настройка «Windows Domain OS Manager»]] | |||

{{Note|Для возможности ввода компьютера в домен, на нём должен быть доступен сервер DNS, имеющий записи про контроллер домена Active Directory. }} | |||

Вкладка «Расширенный»: | |||

*«Группа машин» («Machine Group») — указывает, к какой группе машин AD будут добавлены виртуальные рабочие столы, созданные UDS; | |||

*«Убрать машину» («Machine clean») — если этот параметр установлен, OpenUDS удалит запись о вирт. рабочем столе в указанном подразделении после удаления рабочего стола (необходимо, чтобы пользователь, указанный в поле «Аккаунт», имел права на выполнение данного действия в OU); | |||

*«Предпочитаемый сервер» («Server Hint») — если серверов AD несколько, можно указать, какой из них использовать предпочтительнее; | |||

*«Использовать SSL» («Use SSL») — если этот параметр установлен, будет использоваться SSL-соединение; | |||

*«Выход по календарю» («Calendar logout») — если этот параметр установлен, OpenUDS попытается завершить сессию пользователя, когда для текущего соединения истечет время доступа (если параметр не установлен, пользователю будет разрешено продолжить работу). | |||

[[Файл:Openuds_os_manager_win02.png|border|OpenUDS. Настройка «Windows Domain OS Manager»]] | |||

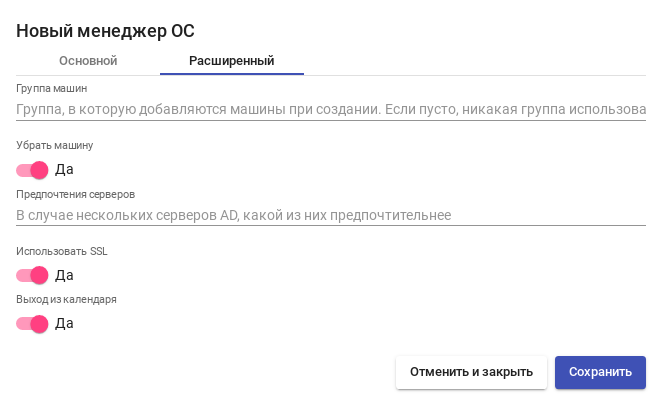

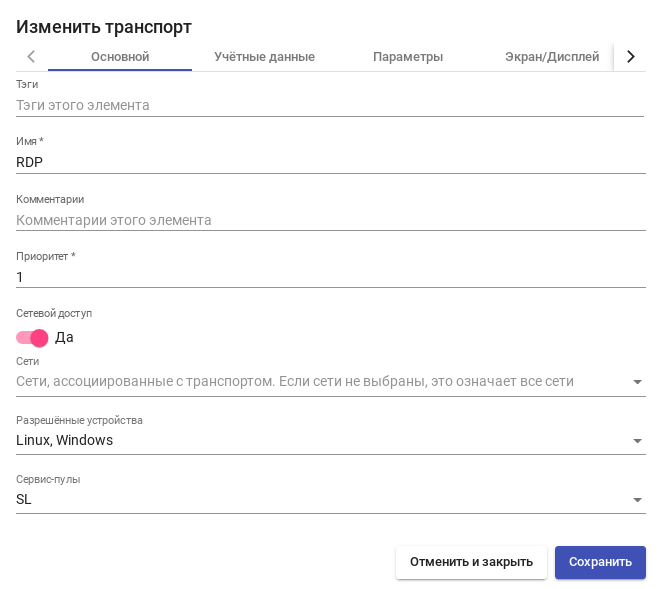

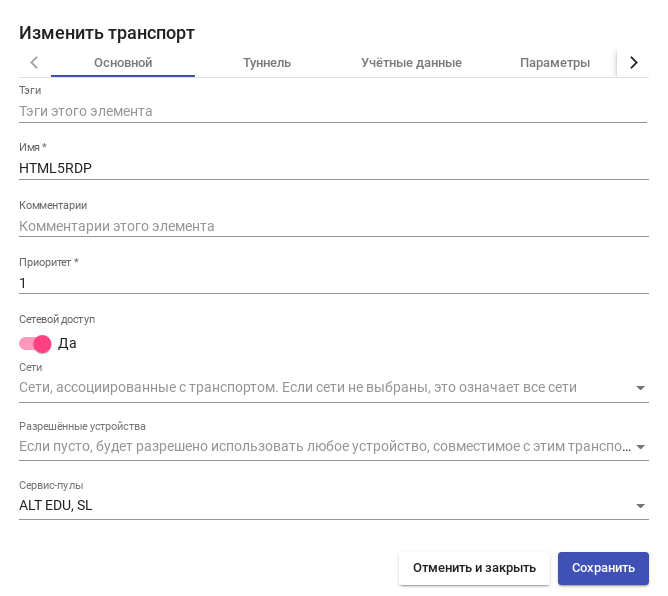

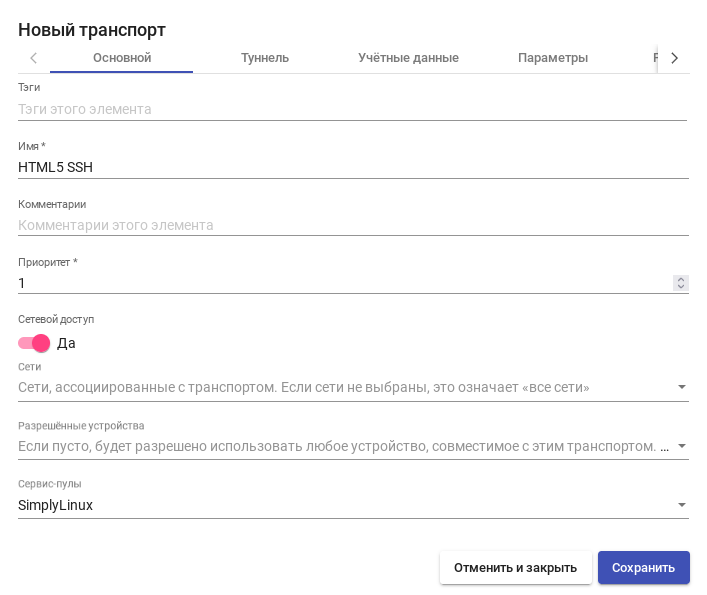

=== Настройка «Transports» === | === Настройка «Transports» === | ||

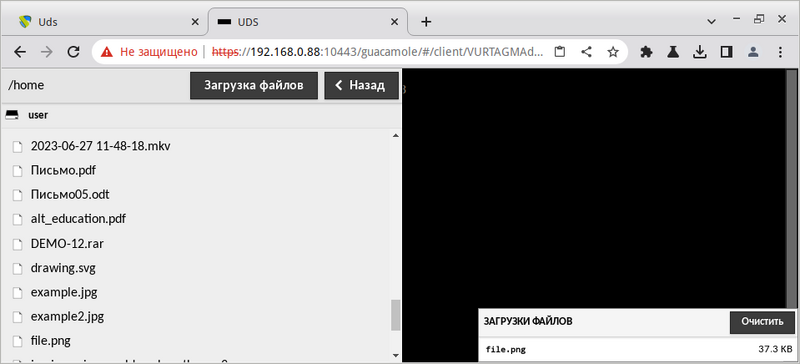

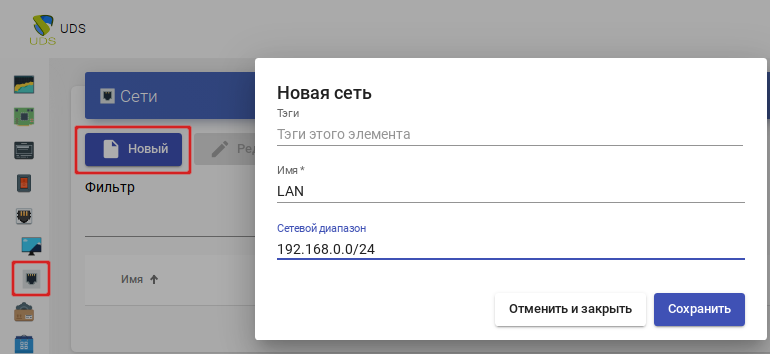

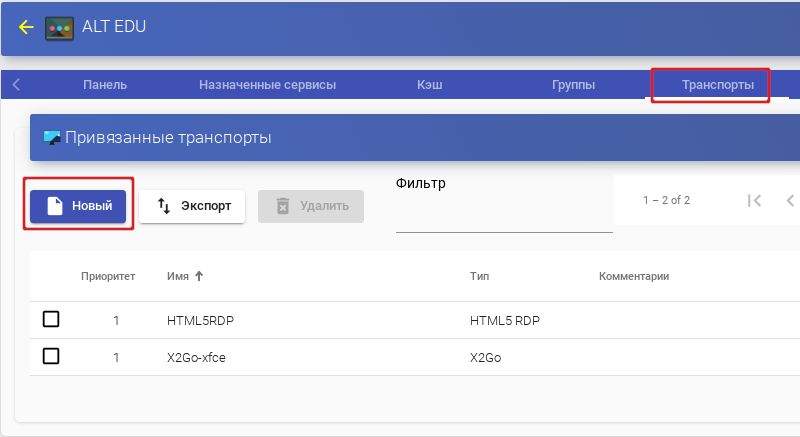

Для подключения к виртуальным рабочим столам необходимо создать | Для подключения к виртуальным рабочим столам необходимо создать транспорт. Транспорт — это приложение, которое выполняется на клиенте и отвечает за предоставление доступа к реализованной службе. | ||

[[Файл:Openuds_transports.png|OpenUDS. Настройка «Transports»]] | [[Файл:Openuds_transports.png|border|OpenUDS. Настройка «Transports»]] | ||

Можно создать один транспорт для различных «пулов» или установить по одному для каждого «пула». | Можно создать один транспорт для различных «пулов» или установить по одному транспорту для каждого «пула». | ||

При создании | При создании транспорта необходимо выбрать его тип: | ||

«Direct» | * «Прямой» («Direct») — используется, если пользователь имеет доступ к виртуальным рабочим столам из внутренней сети (например, LAN, VPN и т. д.); | ||

«Tunneled» | * «Туннельный» («Tunneled») — используется, если у пользователя нет прямого подключения к рабочему столу. | ||

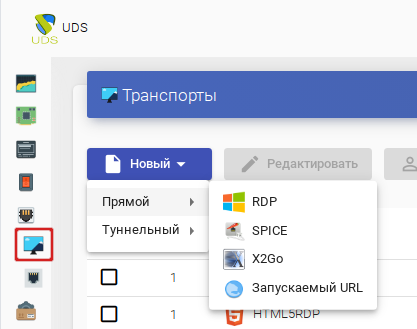

==== RDP ( | ==== RDP (прямой) ==== | ||

«RDP» позволяет пользователям получать доступ к виртуальным рабочим столам Windows/Linux. И на клиентах подключения, и на виртуальных рабочих столах должен быть установлен и включен протокол RDP (для виртуальных рабочих столов Linux необходимо использовать XRDP). | «RDP» позволяет пользователям получать доступ к виртуальным рабочим столам Windows/Linux. И на клиентах подключения, и на виртуальных рабочих столах должен быть установлен и включен протокол RDP (для виртуальных рабочих столов Linux необходимо использовать XRDP). | ||

Минимальные параметры для настройки транспорта RDP: | Минимальные параметры для настройки транспорта RDP: | ||

*Вкладка «Основной»: | |||

**«Имя» («Name») — название транспорта; | |||

**«Приоритет» («Priority») — приоритет, чем меньше значение приоритета, тем выше данный транспорт будет указан в списке доступных transports для сервиса. Транспорт с самым низким приоритетом, будет транспортом по умолчанию; | |||

**«Сетевой доступ» («Networks Access») — разрешает или запрещает доступ пользователей к службе, в зависимости от сети из которой осуществляется доступ; | |||

**«Сети» («Networks») — сетевые диапазоны, подсети или IP-адреса (настраиваются в разделе «Сети»). Пустое поле означает «все сети». Используется вместе с параметром «Сетевой доступ»; | |||

**«Разрешенные устройства» («Allowed Devices») — разрешает доступ к службе только с выбранных устройств. Пустое поле означает «все устройства»; | |||

**«Сервис-пулы» («Service Pools») — позволяет назначить транспорт одному или нескольким ранее созданным пулам услуг. Можно оставить это поле пустым и выбрать способы подключения при создании пула услуг. | |||

*:[[Файл:Openuds-rdp-main.png|border|OpenUDS. RDP - вкладка «Main»]] | |||

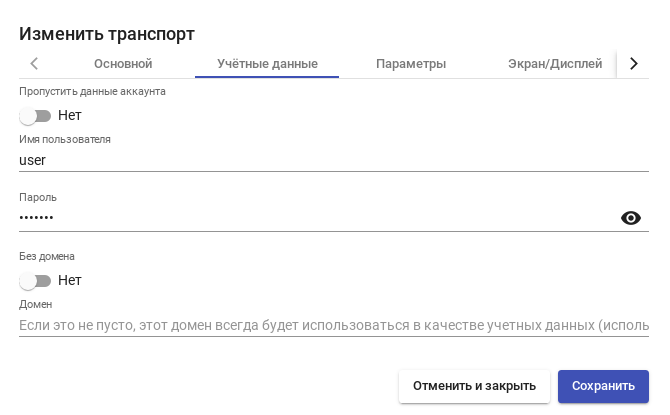

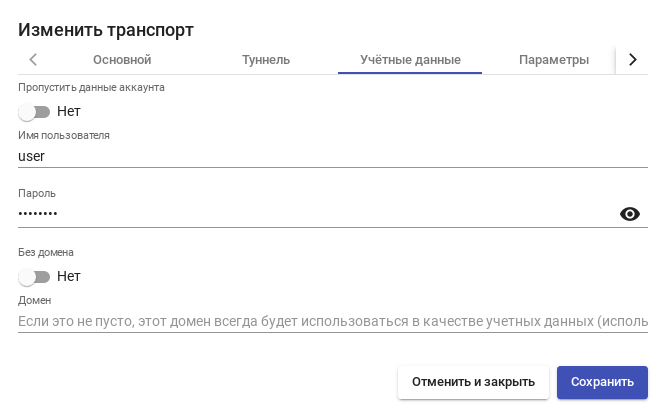

*Вкладка | *Вкладка «Учётные данные» («Credentials»): | ||

** | **«Пропустить данные аккаунта» («Empty creds») — если установлено значение «Да», учётные данные для доступа к виртуальному рабочему столу будут запрашиваться при подключении к серверу (не следует использовать при подключении к Windows, т.к. данные не запрашиваются). Если установлено значение «Нет», будут использоваться данные OpenUDS (см. ниже); | ||

** | **«Имя пользователя» («Username») — имя пользователя, которое будет использоваться для доступа к рабочему столу (пользователь должен существовать на ВМ). Если данное поле пустое, будет использован логин авторизовавшегося в веб-интерфейсе OpenUDS пользователя; | ||

** | **«Пароль» («Password») — пароль пользователя, указанного в поле «Username»; | ||

** | **«Без домена» («Without Domain») — указывает, перенаправляется ли доменное имя вместе с пользователем. Значение «Да» равносильно пустому полю «Domain»; | ||

**«Домен» («Domain») — домен. Если поле не пустое, то учётные данные будут использоваться в виде DOMAIN\user. | |||

** | *:[[Файл:Openuds-rdp-сredentials.png|border|Вкладка «Credentials»]] | ||

*:[[Файл:Openuds-rdp- | |||

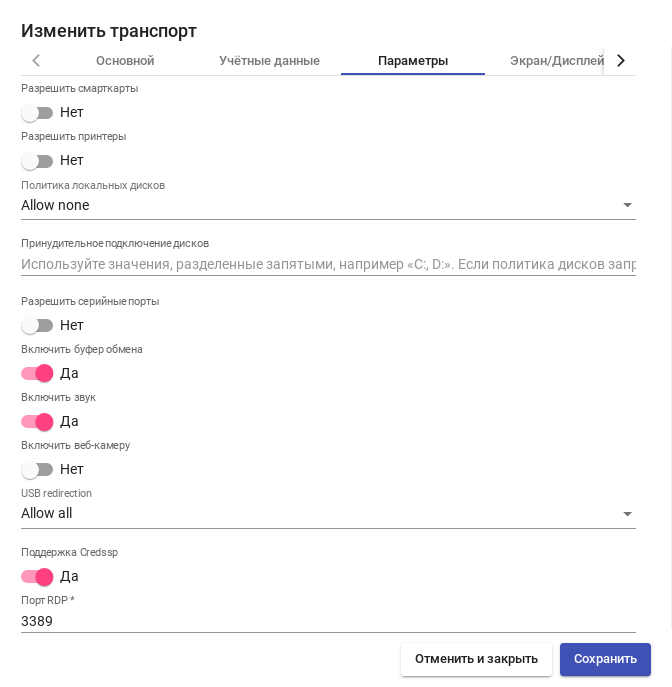

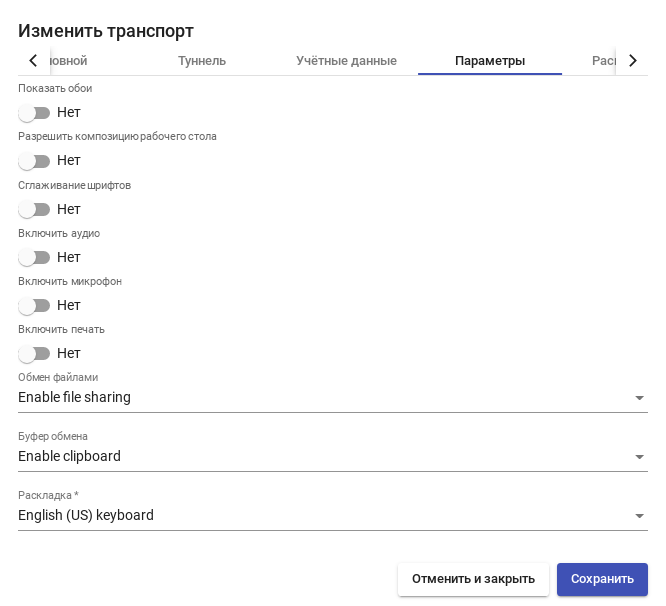

* На вкладке вкладке «Параметры» («Parameters») можно разрешить/запретить перенаправления дисков, принтеров и других устройств: | |||

**«Разрешить смарткарты» («Allow Smartcards») — разрешить перенаправление смарт-карт; | |||

* | **«Разрешить принтеры» («Allow Printers») — включить перенаправление принтеров; | ||

** | **«Политика локальных дисков» («Local drives policy») — включить перенаправление дисков: | ||

**«Allow | |||

**«Local drives | |||

***«Allow none» — не перенаправлять диски; | ***«Allow none» — не перенаправлять диски; | ||

***«Allow PnP drives» — во время активного сеанса перенаправлять только подключенные диски; | ***«Allow PnP drives» — во время активного сеанса перенаправлять только подключенные диски; | ||

***«Allow any drive» — перенаправлять все диски; | ***«Allow any drive» — перенаправлять все диски; | ||

**«Force | **« Принудительное подключение дисков» («Force drives») — принудительное перенаправление определённых дисков; | ||

**«Allow | **«Разрешить серийные порты» («Allow Serials») — включить перенаправление последовательного порта; | ||

**«Enable | **«Включить буфер обмена» («Enable clipboard») — разрешить общий буфер обмена; | ||

**«Enable | **«Включить звук» («Enable sound») — перенаправлять звук с рабочего стола на клиент подключения; | ||

**«Enable | **«Включить веб-камеру» («Enable webcam») — перенаправлять веб-камеру; | ||

**«Credssp | **«USB-перенаправление» («USB redirection») — включить перенаправление USB; | ||

*:[[Файл:Openuds-rdp-parameters.png|OpenUDS. RDP - Вкладка «Parameters»]] | **«Поддержка Credssp» («Credssp Support») — использовать «redential Security Support Provider»; | ||

**«Порт RDP» («Port RDP») — порт RDP (по умолчанию 3389). | |||

*:[[Файл:Openuds-rdp-parameters.png|border|OpenUDS. RDP - Вкладка «Parameters»]] | |||

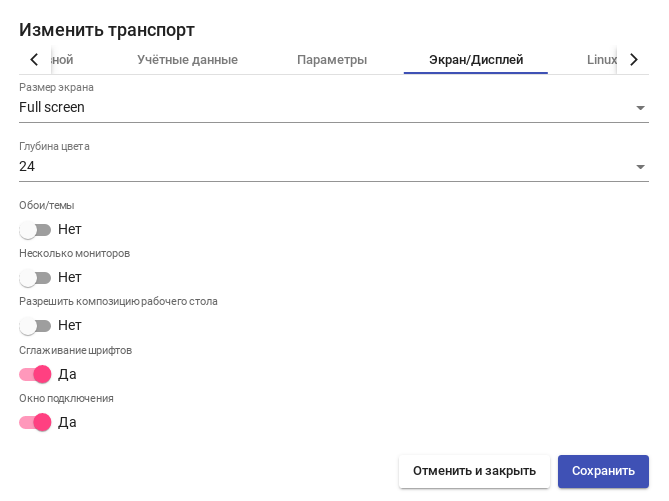

* | *На вкладке «Экран/Дисплей» («Display») настраиваются параметры окна рабочего стола: | ||

**«Screen | **«Размер экрана» («Screen Size») — размер окна рабочего стола; | ||

**«Color | **«Глубина цвета» («Color depth») — глубина цвета; | ||

**«Wallpaper/ | **«Обои/темы» («Wallpaper/theme») — отображать фона рабочего стола; | ||

**«Multiple | **«Несколько мониторов» («Multiple monitors») — использовать несколько мониторов (только для клиентов Windows); | ||

**«Allow Desk. Comp. | **«Разрешить композицию рабочего стола» («Allow Desk. Comp.») — включить Desktop Composition; | ||

**«Font | **«Сглаживание шрифтов» («Font Smoothing») — активирует сглаживание шрифтов; | ||

**«Connection | **«Окно подключения» («Connection Bar») — показывать панель подключения (только для клиентов Windows). | ||

*:[[Файл:Openuds-rdp-display.png|Вкладка «Display»]] | *:[[Файл:Openuds-rdp-display.png|border|Вкладка «Display»]] | ||

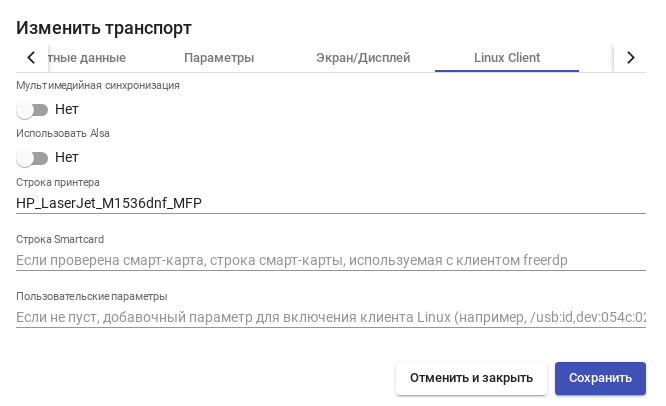

*Вкладка «Linux Client»: | *Вкладка «Linux Client»: | ||

**«Multimedia | **«Мультимедийная синхронизация» («Multimedia sync») — включает параметр мультимедиа на клиенте FreeRDP; | ||

**«Use | **«Использовать Alsa» («Use Alsa») — использовать звук через Alsa; | ||

** | **«Строка принтера» («Printer string») — принтер, используемый клиентом xfreerdp (если включено перенаправление принтера). Пример: «HP_LaserJet_M1536dnf_MFP» (названия подключенных принтеров можно вывести командой lpstat -a); | ||

**«Строка Smartcard» («Smartcard string») — токен, используемый клиентом xfreerdp (если включено перенаправление смарт-карт). Пример: «Aktiv Rutoken ECP 00 00». | |||

**«Smartcard | **«Пользовательские параметры» («Custom parameters») — здесь можно указать любой параметр, поддерживаемый клиентом FreeRDP. | ||

**«Custom | *:[[Файл:Openuds-rdp-linuxclient.png|border|Вкладка «Linux Client»]] | ||

*:[[Файл:Openuds-rdp-linuxclient.png|Вкладка «Linux Client»]] | |||

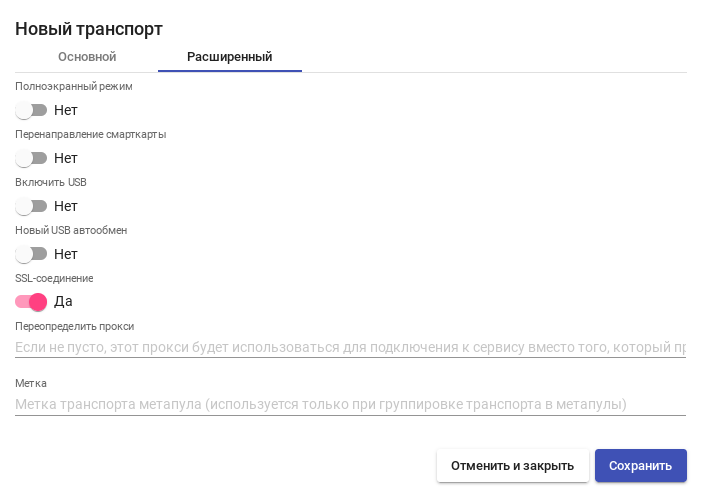

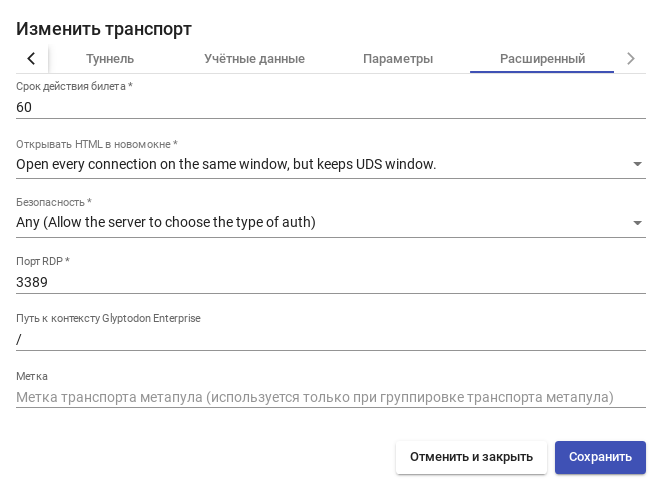

*Вкладка «Расширенный» («Advanced»): | |||

**«Метка» («Label») — метка транспорта метапула (используется для того чтобы назначить несколько транспортов метапулу). | |||

==== RDP (туннельный) ==== | |||

Все настройки аналогичны настройке [[VDI/OpenUDS#RDP_(прямой)|RDP]], за исключением настроек на вкладке «Туннель». | |||

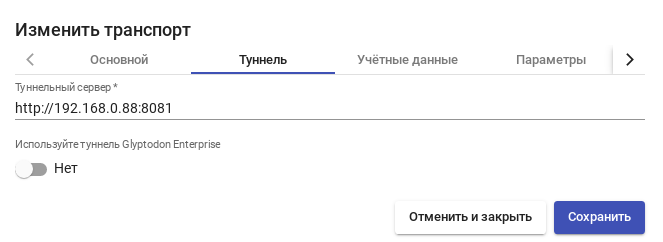

*Вкладка «Туннель» («Tunnel»): | |||

**«Туннельный сервер» («Tunnel Server») — IP-адрес (или имя) OpenUDS Tunnel. Если доступ к рабочему столу осуществляется через глобальную сеть, необходимо ввести общедоступный IP-адрес сервера OpenUDS Tunnel. Формат: IP_Tunneler:Port; | |||

**«Время ожидания туннеля» («Tunnel wait time») — максимальное время ожидания туннеля; | |||

**«Принудительная проверка SSL-сертификата» («Force SSL certificate verification») — принудительная проверка сертификата туннельного сервера. | |||

*:[[Файл:Openuds-x2go-tunnel.png|border|OpenUDS. RDP (туннельный) — вкладка «Tunnel»]] | |||

==== X2Go ( | ==== X2Go (прямой) ==== | ||

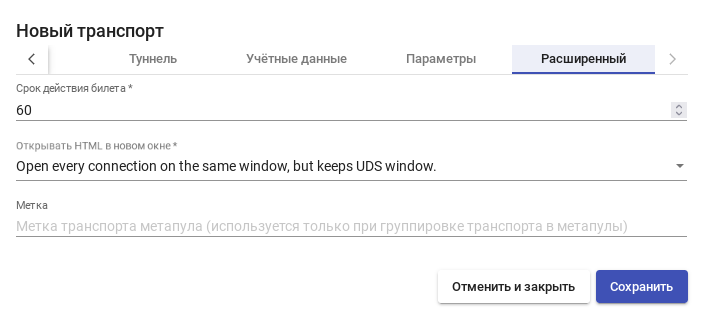

«X2Go» позволяет пользователям получать доступ к виртуальным рабочим столам Linux. И на клиентах подключения (клиент), и на виртуальных рабочих столах (сервере) должен быть установлен и включен «X2Go». | «X2Go» позволяет пользователям получать доступ к виртуальным рабочим столам Linux. И на клиентах подключения (клиент), и на виртуальных рабочих столах (сервере) должен быть установлен и включен «X2Go». | ||

| Строка 445: | Строка 783: | ||

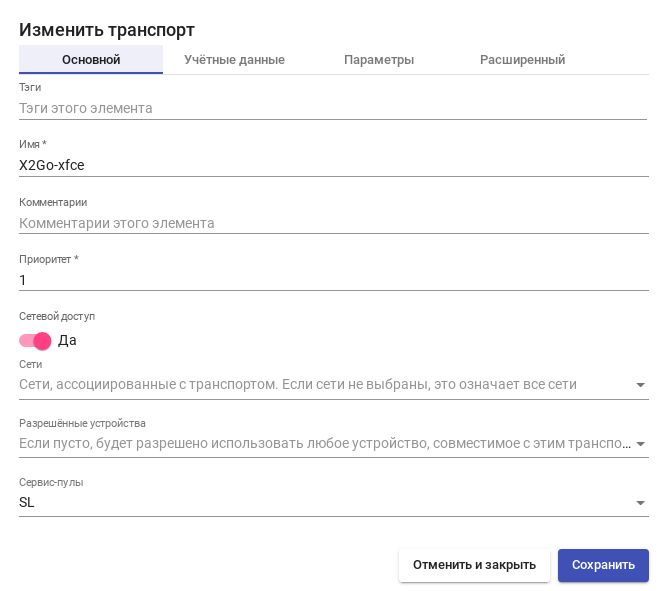

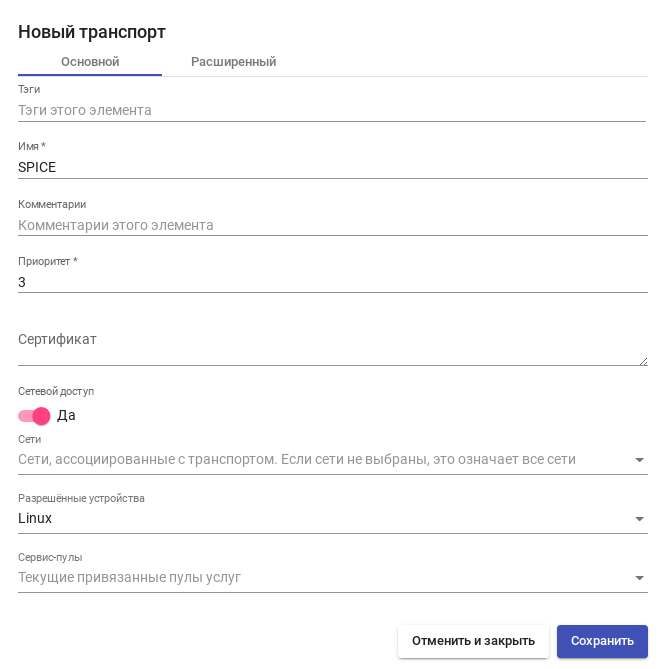

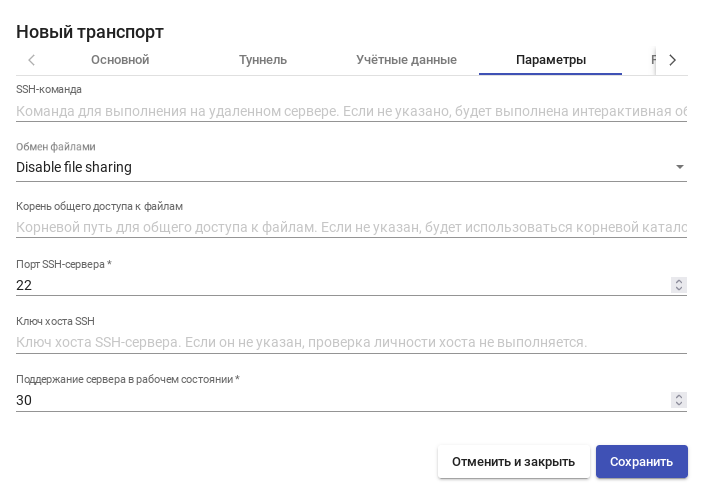

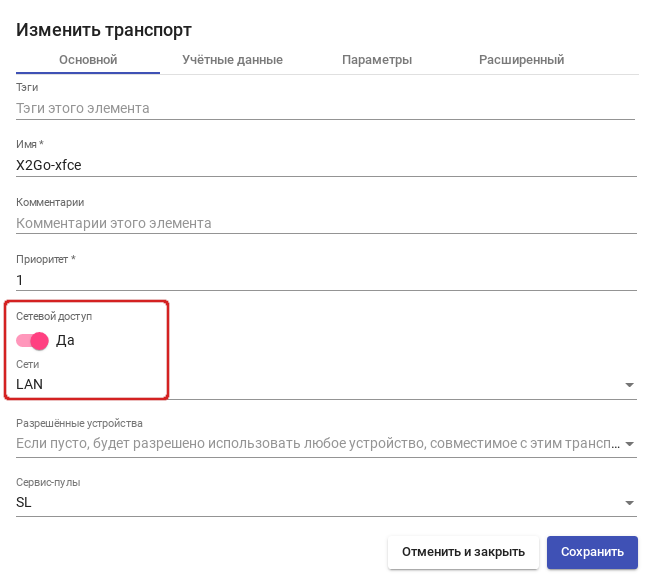

Минимальные параметры для настройки транспорта X2Go: | Минимальные параметры для настройки транспорта X2Go: | ||

*Вкладка | *Вкладка «Основной»: | ||

** | **«Имя» («Name») — название транспорта; | ||

** | **«Приоритет» («Priority») — приоритет. Чем меньше значение приоритета, тем выше данный транспорт будет указан в списке доступных transports для сервиса. Транспорт с самым низким приоритетом, будет транспортом по умолчанию; | ||

**«Networks | **«Сетевой доступ» («Networks Access») — разрешает или запрещает доступ пользователей к службе, в зависимости от сети из которой осуществляется доступ; | ||

** | **«Сети» («Networks») — сетевые диапазоны, подсети или IP-адреса (настраиваются в разделе «Networks»). Пустое поле означает «все сети». Используется вместе с параметром «Networks Access»; | ||

**«Allowed | **«Разрешенные устройства» («Allowed Devices») — разрешает доступ к службе только с выбранных устройств. Пустое поле означает «все устройства»; | ||

**«Service | **«Сервис-пулы» («Service Pools») — позволяет назначить транспорт одному или нескольким ранее созданным пулам услуг. Можно оставить это поле пустым и выбрать способы подключения при создании пула услуг. | ||

*:[[Файл:Openuds-x2go-main.png|Вкладка «Main»]] | *:[[Файл:Openuds-x2go-main.png|border|Вкладка «Main»]] | ||

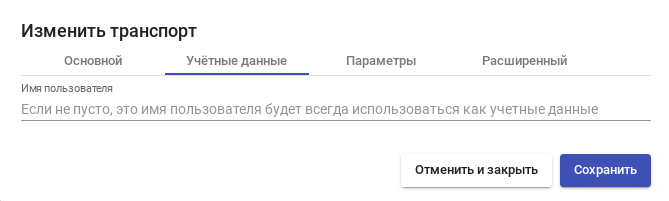

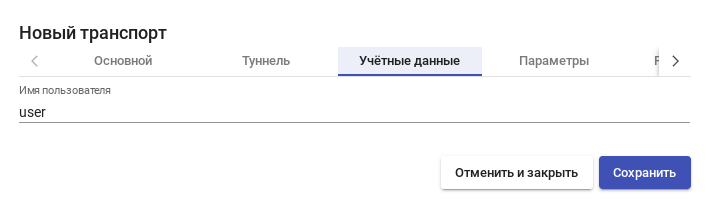

*Вкладка «Учётные данные» («Credentials»): | |||

**«Имя пользователя» («Username») — имя пользователя, которое будет использоваться для доступа к рабочему столу (пользователь должен существовать на ВМ). Если данное поле пустое, будет использован логин авторизовавшегося в веб-интерфейсе OpenUDS пользователя. | |||

*:[[Файл:Openuds-x2go-сredentials.png|border|Вкладка «Credentials»]] | |||

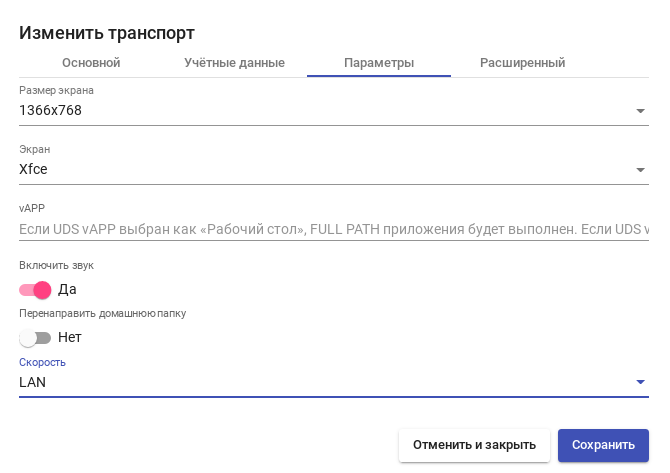

*Вкладка | *Вкладка «Параметры» («Parameters»): | ||

** | **«Размер экрана» («Screen Size») — размер окна рабочего стола; | ||

*:[[Файл:Openuds-x2go- | **«Экран» («Desktop») — менеджер рабочего стола (Xfce, Mate и д.р.) или виртуализация приложений Linux (UDS vAPP); | ||

**«vAPP» — полный путь до приложения (если «Desktop» = UDS vAPP) (см. [[OpenUDS_виртуализация_Linux_приложений#Настройки_на_сервере_OpenUDS|Виртуализация приложений Linux]]); | |||

**«Включить звук» («Enable sound») — включить звук; | |||

**«Перенаправить домашнюю папку» («Redirect home folder») — перенаправить домашнюю папку клиента подключения на виртуальный рабочий стол (на Linux также перенаправлять /media); | |||

**«Скорость» («Speed») — скорость подключения. | |||

*:[[Файл:Openuds-x2go-parameters.png|border|Вкладка «Parameters»]] | |||

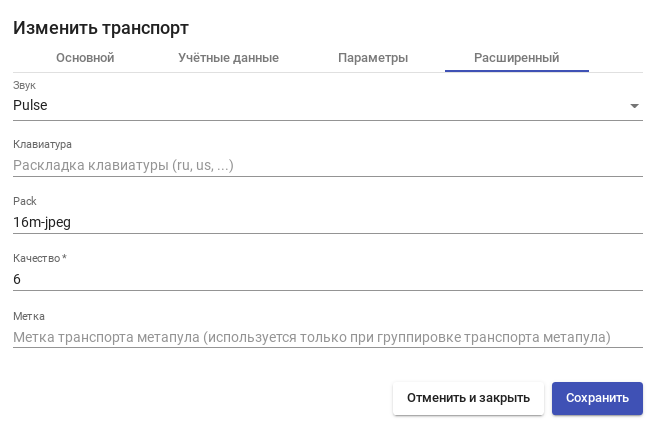

*Вкладка «Расширенный» («Advanced»): | |||

**«Звук» («Sound») — тип звукового сервера; | |||

**«Клавиатура» («Keyboard») — раскладка клавиатуры; | |||

**«Метка» («Label») — метка транспорта метапула (используется для того чтобы назначить несколько транспортов метапулу). | |||

*:[[Файл:Openuds-x2go-advanced.png|border|Вкладка «Advanced»]] | |||

==== X2Go (туннельный) ==== | |||

Все настройки аналогичны настройке [[VDI/OpenUDS#X2Go_(прямой)|X2Go]], за исключением настроек на вкладке «Туннель». | |||

*Вкладка «Туннель» («Tunnel»): | |||

**«Туннельный сервер» («Tunnel Server») — IP-адрес (или имя) OpenUDS Tunnel. Если доступ к рабочему столу осуществляется через глобальную сеть, необходимо ввести общедоступный IP-адрес сервера OpenUDS Tunnel. Формат: IP_Tunneler:Port; | |||

**«Время ожидания туннеля» («Tunnel wait time») — максимальное время ожидания туннеля; | |||

**«Принудительная проверка SSL-сертификата» («Force SSL certificate verification») — принудительная проверка сертификата туннельного сервера. | |||

*:[[Файл:Openuds-x2go-tunnel.png|border|OpenUDS. X2Go (туннельный) — вкладка «Tunnel»]] | |||

{{Attention|Транспортный протокол «SPICE» может использоваться только с oVirt/RHEV и OpenNebula.}} | ==== SPICE (прямой) ==== | ||

{{Attention|Транспортный протокол «SPICE» может использоваться только с oVirt/RHEV и OpenNebula. С {{pkg|openuds-server}}, начиная {{since|3.6.0-alt3}} транспортный протокол «SPICE» может также использоваться с PVE.}} | |||

«SPICE» позволяет пользователям получать доступ к виртуальным рабочим столам Windows/Linux. На клиентах подключения должен быть установлен клиент «SPICE» (Virt-Manager). | «SPICE» позволяет пользователям получать доступ к виртуальным рабочим столам Windows/Linux. На клиентах подключения должен быть установлен клиент «SPICE» (Virt-Manager). | ||

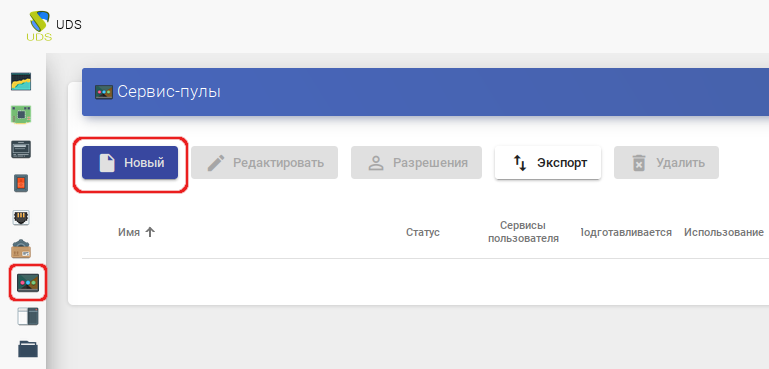

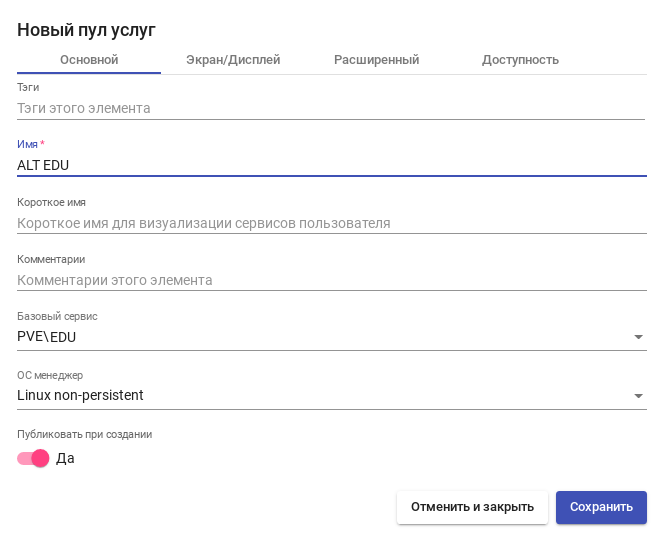

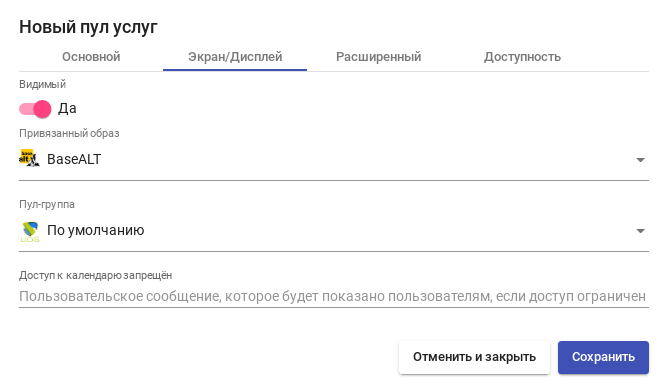

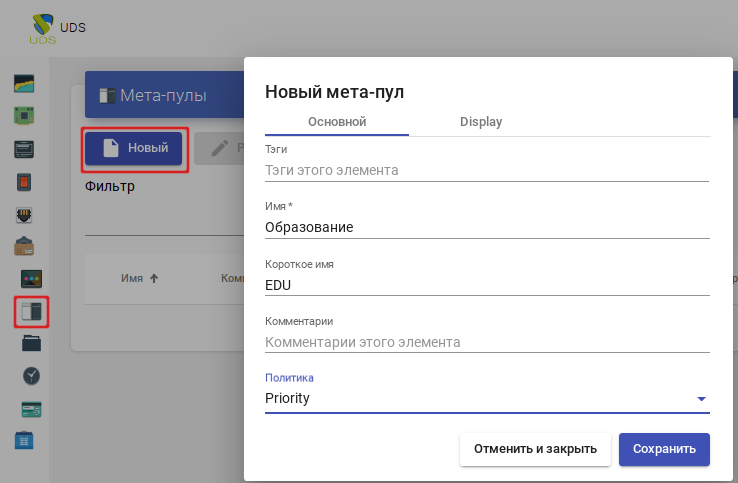

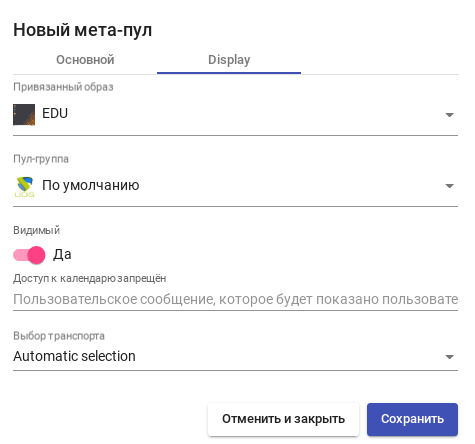

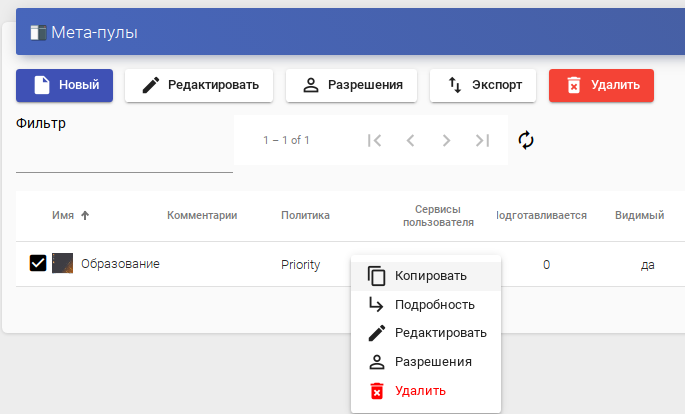

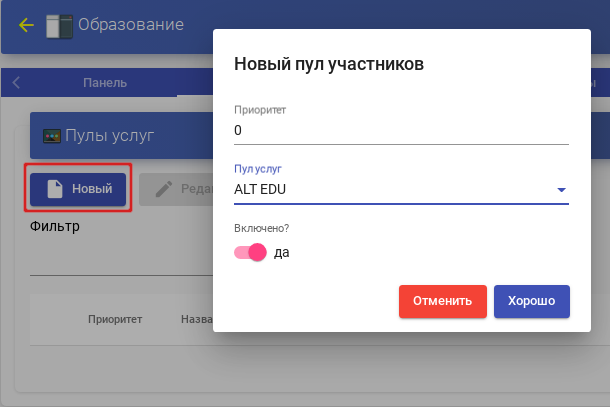

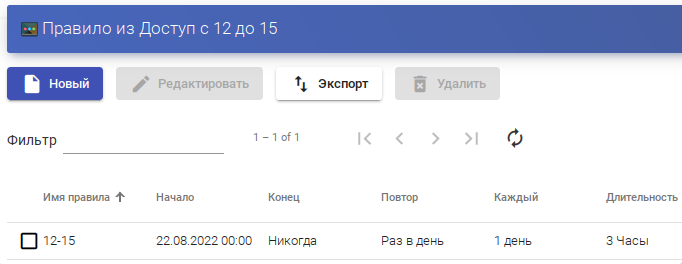

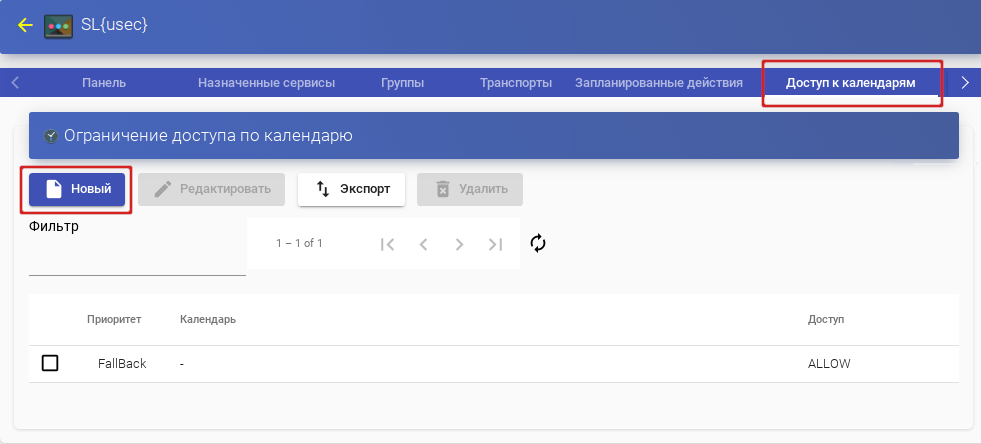

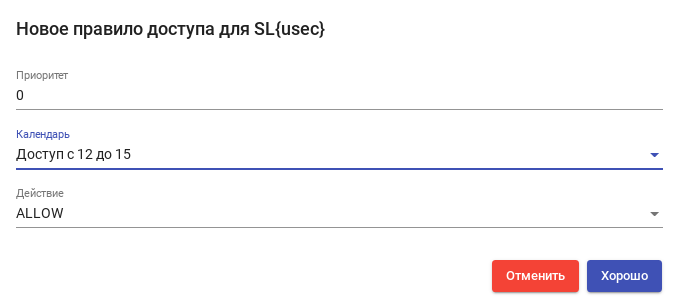

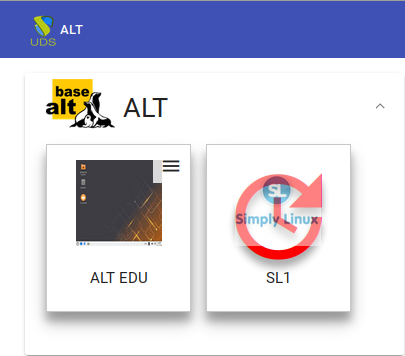

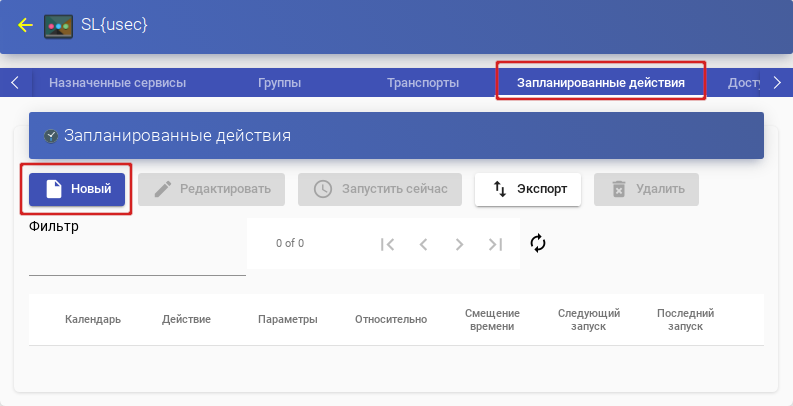

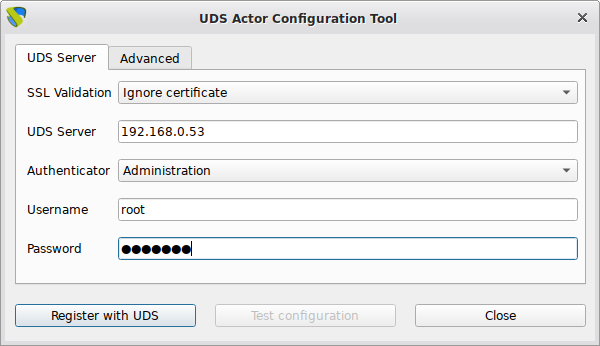

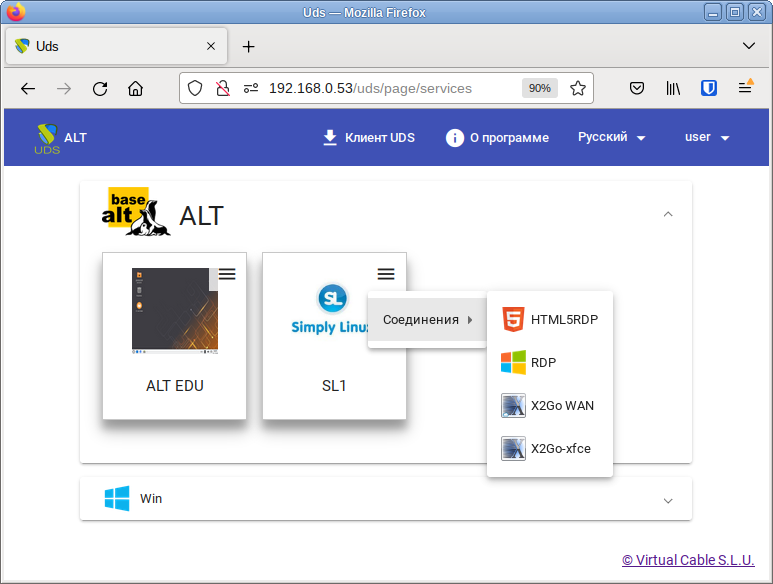

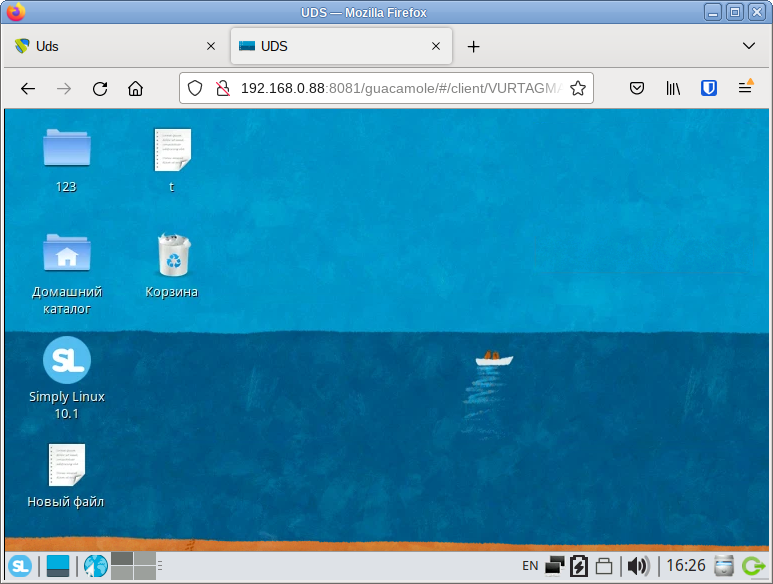

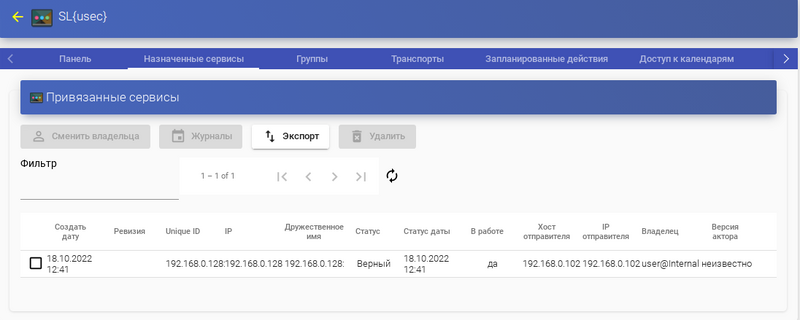

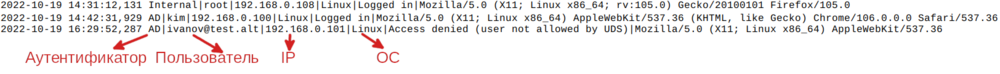

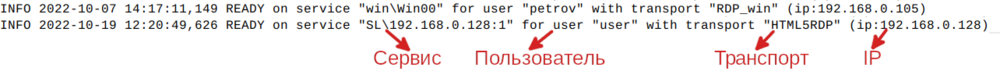

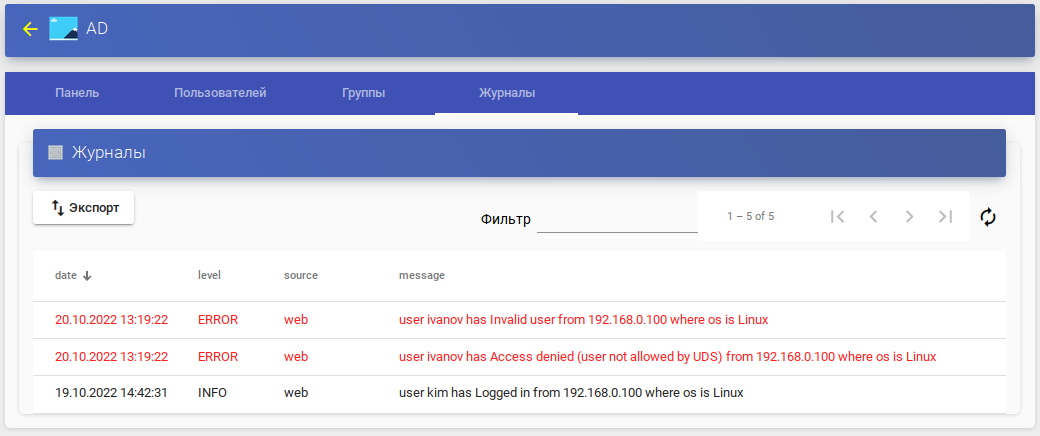

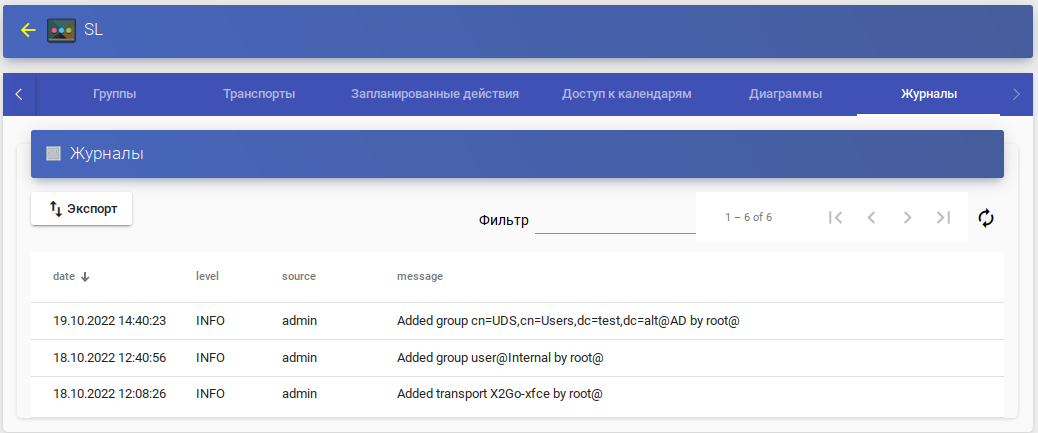

{{Attention|Для работы прямого подключения по протоколу SPICE на сервере OpenUDS и клиентах OpenUDS, откуда осуществляется подключение, имена узлов платформы виртуализации должны корректно разрешаться в IP-адреса этих узлов.}} | |||